Questões de Concurso

Para prefeitura de santa maria - rs

Foram encontradas 242 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qual é a diferença entre orquestra sinfônica e filarmônica?

Hoje, nenhuma. O termo “filarmônica”, que significa “amor pela harmonia”, tem o mesmo prefixo grego phylos, que aparece em “filantropia”, o amor pela humanidade, e “filosofia”, o amor pelo saber.

Ele surgiu no século 19 para se referir _____ sociedades de músicos unidos pelo desejo de praticar e apresentar sua arte sem fins lucrativos. Muitas filarmônicas dos EUA eram sustentadas por mecenas na virada do século 19 para o 20.

É importante apontar que normalmente as sociedades filarmônicas batizavam orquestras homônimas, mas não consistiam apenas nas orquestras: os músicos se reuniam por outras razões e realizavam outros projetos na área cultural (como ensino de música, organização de palestras e eventos etc.).

Já o termo “sinfônica” costumava se aplicar _____ orquestras administradas como empresas, com músicos assalariados e financiamento do Estado. É uma denominação mais genérica, que advém do nome da forma musical que essas orquestras tocavam na época em que se consolidaram: a sinfonia.

Com o tempo, porém, a nomenclatura parou de refletir os modelos de negócio. Ela permanece associada _____ orquestras de acordo com a tradição de cada uma. Em muitos casos, duas orquestras de uma mesma cidade podem se diferenciar pelos termos.

As orquestras consistem em conjuntos que vão aproximadamente de 80 a 110 músicos. O número exato de integrantes varia conforme o arranjo da peça. Uma peça pode exigir instrumentos que outra não emprega, ou então exigir certos instrumentos em maior ou menor número.

(Site: Abril - adaptado.)

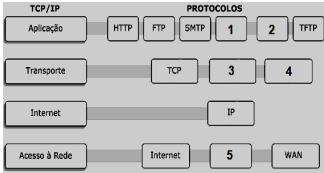

Considerando-se protocolos e arquiteturas que são usados nas diferentes camadas do modelo de referência TCP/IP, os números 1, 2, 3, 4 e 5 da figura podem ser, respectivamente:

Em relação ao meio de transmissão guiado feito por par trançado, analisar os itens abaixo:

I. Um par trançado consiste em dois fios de cobre encapados, de pouca espessura, enrolados de forma helicoidal.

II. Os pares trançados podem ser usados somente na transmissão de sinais digitais.

III. Os enlaces que podem ser usados nos dois sentidos, ao mesmo tempo, são chamados enlaces full-duplex.

Está(ão) CORRETO(S):

Sobre o Microsoft Windows, marcar C para as afirmativas certas, E para as erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) As atualizações de driver para Windows 10 e vários dispositivos (como adaptadores de rede, monitores, impressoras e placas de vídeo) são baixadas e instaladas automaticamente por meio do Windows Update.

( ) Antes de baixar uma atualização de recursos, o Windows verifica se há espaço suficiente em seu dispositivo para instalação. Se não houver, aparecerá uma mensagem solicitando a liberação de espaço.

( ) A ferramenta DISM (Gerenciamento e Manutenção de Imagens de Implantação) é um utilitário que procura arquivos corrompidos do sistema Windows. Se encontrar um problema, a ferramenta tentará substituir os arquivos de sistema problemáticos de uma versão em cache no computador.

As permissões de acesso do GNU/Linux protegem o sistema de arquivos do acesso indevido de pessoas ou programas não autorizados. A permissão de acesso também impede que um programa mal intencionado, por exemplo, apague um arquivo que não deve, envie arquivos especiais para outra pessoa ou forneça acesso da rede para que outros usuários invadam o sistema. Sobre esse assunto, analisar os itens abaixo:

I. Somente o dono pode modificar as permissões de acesso do arquivo.

II. Cada usuário pode fazer parte de um ou mais grupos e, então, acessar arquivos que pertençam ao mesmo grupo que o seu.

III. Outros é a categoria de usuários que não são donos ou não pertencem ao grupo do arquivo.

Está(ão) CORRETO(S):

Conforme BONATTI, sobre tecnologias e linguagens utilizadas na construção de websites, numerar a 2ª coluna de acordo com a 1ª e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(1) CSS.

(2) PHP.

(3) HTML.

( ) É uma linguagem de programação open source, que é interpretada pelo servidor, muito utilizada para o desenvolvimento de aplicações voltadas para a internet.

( ) Serve para promover o acabamento visual das páginas web. Pode ser compartilhado entre várias páginas, permitindo, assim, uma padronização visual muito simplificada e lógica.

( ) É uma linguagem de marcação, que é interpretada pelo browser para dar formatação e posicionamento ao conteúdo do website.

Segundo VELLOSO, sobre teleprocessamento e redes, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

_______________ é um(a) rede de comunicações privado(a), normalmente utilizado(a) por uma empresa ou um conjunto de empresas, construído(a) em cima de uma rede pública de comunicações (como, por exemplo, a internet).

Sobre a navegação na internet utilizando o Google Chrome, em relação a erros de carregamento de página, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Nunca se deve atualizar a página para tentar resolver o erro.

( ) Uma das soluções para o problema pode ser realizar a limpeza do cache, pois é possível que o Chrome tenha informações armazenadas as quais estão impedindo o carregamento da página.

( ) É importante verificar se o computador está conectado à internet.

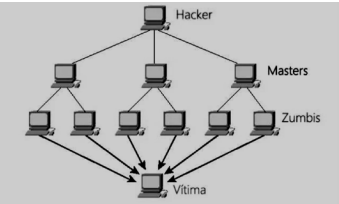

A figura abaixo ilustra um tipo de ataque utilizado por hackers para atacar servidores Web. O atacante faz com que computadores de outras pessoas acessem recursos de um sistema continuamente até que este fique indisponível pela carga recebida. Esse tipo de ataque é denominado de:

Em relação aos sistemas operacionais, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Sistemas operacionais mais sofisticados permitem que múltiplos programas estejam na memória ao mesmo tempo.

( ) Para evitar que programas interfiram entre si e também com o sistema operacional, algum tipo de mecanismo de proteção é necessário.

( ) Embora o mecanismo de proteção contra interferências

entre programas deva estar no sistema operacional, ele é

controlado pelo hardware.

De acordo com a Lei nº 12.737/2012, sobre o crime de invasão de dispositivo informático, aumenta-se a pena de um terço à metade se o crime for praticado contra:

I. Presidente da República, governadores e prefeitos.

II. Presidente do Supremo Tribunal Federal.

III. Dirigente máximo da administração direta e indireta federal, estadual, municipal ou do Distrito Federal.

Está(ão) CORRETO(S):

Em conformidade com a Lei nº 12.527/2011 - Lei de Acesso a Informações, as informações pessoais relativas à intimidade, vida privada, honra e imagem poderão ter autorizada sua divulgação ou acesso por terceiros diante de previsão legal ou consentimento expresso da pessoa a que elas se referirem. Não será exigida essa autorização quando as informações forem necessárias, entre outras, para:

I. Prevenção e diagnóstico médico, quando a pessoa estiver física ou legalmente incapaz, e para utilização única e exclusivamente para o tratamento médico.

II. Realização de estatísticas e pesquisas científicas de evidente interesse público ou geral, previstos em lei, sendo vedada a identificação da pessoa a que as informações se referirem.

III. Proteção do interesse público e geral preponderante.

Está(ão) CORRETO(S):

Em conformidade com a Constituição Federal, sobre a Administração Pública, ao servidor público da administração direta, autárquica e fundacional, no exercício de mandato eletivo, aplicam-se, dentre outras, as seguintes disposições:

I. Tratando-se de mandato eletivo federal, estadual ou distrital, ficará afastado de seu cargo, emprego ou função.

II. Investido no mandato de Prefeito, será afastado do cargo, emprego ou função, sendo-lhe facultado optar pela sua remuneração.

III. Em qualquer caso que exija o afastamento para o exercício de mandato eletivo, seu tempo de serviço será contado para todos os efeitos legais, inclusive para promoção por merecimento.

IV. Na hipótese de ser segurado de regime próprio de previdência social, permanecerá filiado a esse regime, no ente federativo de origem.

Estão CORRETOS:

Em conformidade com a Cartilha de Segurança para Internet, sobre a segurança em dispositivos móveis, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Assim como um computador, um dispositivo móvel também pode ser usado para a prática de atividades maliciosas, como furto de dados, envio de spam e a propagação de códigos maliciosos, apesar de não poder fazer parte de botnets e ser usado para disparar ataques na Internet.

( ) De forma geral, os cuidados que o usuário deve tomar para proteger seus dispositivos móveis são os mesmos a serem tomados com seu computador pessoal, como utilizar mecanismos de segurança.

( ) Ao utilizar um dispositivo móvel é indicado manter seu sistema operacional e as aplicações instaladas sempre com a versão mais recente e com todas as atualizações aplicadas.