Questões de Concurso

Para if sul - mg

Foram encontradas 329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

CESTARI FILHO, Felício Cestari. Gerenciamento de Serviços de TI. Rio de Janeiro: RNP/ESR, 2012. Disponível em: <https://www.scribd.com/doc/49511229/Gerenciamento-de-Servicos-de-TI>. Acesso em: abr. 2016.

A habilidade de um componente de TI continuar a operar mesmo que um ou mais de seus subcomponentes tenham falhado é uma característica de qual terminologia do Gerenciamento de Disponibilidade?

Por ser um componente muito apreciado nos computadores, principalmente pela alta demanda de processamento para os recursos multimídias utilizados nos computadores, ou até mesmo na construção de clusters computacionais, devido às especificidades de seus processadores, as placas de vídeo ganham destaque na hora de especificar a aquisição de computadores, pois, de acordo com a finalidade, devem garantir um mínimo de qualidade e desempenho. Diversas tecnologias estão presentes nas placas mais modernas e podem representar um ganho muito grande ou em custo final ou em desempenho.

Especificamente em relação a essas tecnologias, pode-se perceber que há equívoco em afirmar que:

Considerando o sigilo necessário no acesso aos dados de um concurso e desconsiderando o usuário “root”, que é o administrador do sistema, qual seria a saída correta do comando “ls -l” que mostra as permissões necessárias para que somente o usuário “servidor1” possa visualizar e alterar os dados do arquivo?

Um dos aspectos críticos do Gerenciamento de Serviços é o Gerenciamento de Demanda. A demanda não gerenciada de forma eficiente é uma fonte de riscos e incertezas para o provedor de serviços. Sobre o Gerenciamento de Demanda, Benevides afirmou corretamente que:

A Internet já está presente no cotidiano de grande parte da população e, provavelmente para essas pessoas, seria muito difícil imaginar como seria a vida sem poder usufruir das diversas facilidades e oportunidades trazidas por esta tecnologia. […] Aproveitar esses benefícios de forma segura, entretanto, requer que alguns cuidados sejam tomados […].

Disponível em: <http://cartilha.cert.br/livro/>. Acesso em: 04 abr. 2016.

Ana Maria, servidora recém-empossada, resolveu seguir a recomendação expressa no texto. Para tanto, instalou ou fez uso de(o): Desfragmentador de disco, Firewall, Windows Update e Proteção contra vírus. Dentre as soluções usadas por Ana Maria, qual não melhora a segurança do Windows 7?

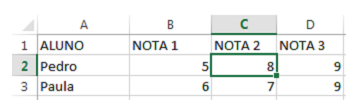

Utilizando o Microsoft Excel 2013, você abre a planilha apresentada na figura a seguir:

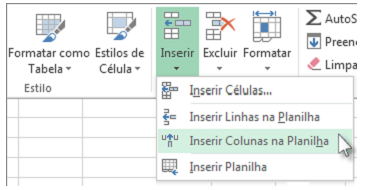

Ao executar a sequência: 1. Clicar na célula C2; 2. Clicar na guia Página Inicial, no grupo Células, clique na seta em Inserir e clique em Inserir Colunas na Planilha, conforme figura a seguir.

O resultado posterior à execução desta sequência é:

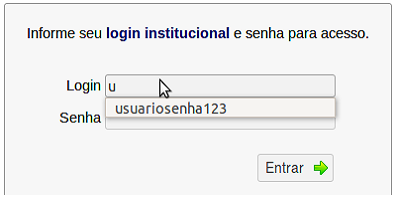

Você estava navegando na Internet no seu navegador Mozilla Firefox 44.0.2, no Windows 7, e ao acessar um sistema Web, na página de autenticação do sistema, sem querer você escreveu, na frente do usuário, sua senha no campo de usuário (login) e submeteu o formulário de autenticação. Logicamente, a autenticação falhou, mas agora ao tentar digitar corretamente seu usuário, você percebeu que, no campo de usuário (login), aparece sua senha memorizada nesse campo, conforme exemplificado pela figura a seguir.

Qual sequência você deve seguir para que essa senha não apareça mais memorizada nesse campo?

Analise a seguinte situação:

Gabriel, ocupante de cargo de nível D em um Instituto Federal, ao completar 18 meses de efetivo exercício protocolou pedido de Progressão por Capacitação Profissional e apresentou 3 (três) certificados de cursos que totalizaram 115 horas-aula. Sabendo que, para a primeira progressão, o servidor precisa apresentar curso ou cursos cuja carga horária totalizem 90 horas-aula, o Diretor de Gestão de Pessoas deu parecer favorável para obtenção da Progressão por Capacitação Profissional pelo servidor. Ao completar 36 meses, o referido servidor protocola novo pedido de Progressão por Capacitação Profissional e apresenta 2 certificados que, juntos, totalizam 95 horas-aula. Como na primeira progressão o servidor apresentou certificados que totalizaram 115 horas-aula e, para fazer jus à progressão, o servidor precisa apenas de 90 horas-aula, o Diretor de Gestão de Pessoas somou as 25 horas-aula que excederam da primeira progressão com as 95 horas-aula que o servidor apresentou para a segunda progressão e que, somadas, totalizaram 120 horas-aula, que é o número necessário para a segunda progressão, e, consequentemente, deu parecer favorável mudando o servidor de nível de capacitação.

Dito isso, pergunta-se: a atitude do Diretor de Gestão de Pessoas em somar as 25 horas-aula que excederam na primeira progressão, com as 95 horas-aula apresentadas para a segunda progressão, para atingir as 120 horas-aula necessárias para a segunda progressão do servidor está:

Analise a seguinte situação:

Maria, aprovada em concurso público há exatos 2 anos para cargo de nível D, desenvolve suas atividades no setor de engenharia de sua Instituição. Encontra-se em estágio probatório e protocola pedido de afastamento para estudo no exterior pelo prazo de 2 anos, o que é prontamente deferido. Encerrados os estudos, Maria retorna às atividades na Instituição e, após 3 anos, e já findado o estágio probatório, protocola pedido de licença para tratamento de assuntos particulares. O Diretor de Gestão de pessoas novamente defere o pedido da servidora Maria.

Pergunta-se: o deferimento dos dois pedidos por parte do Diretor de Gestão de Pessoas está:

Vício em internet: quando o acesso à web se torna uma doença

Acredite ou não: o conceito de dependência em internet começou como uma piada. Em 1995, o psiquiatra norte-americano Ivan Goldberg publicou um artigo satírico em seu site pessoal no qual ele descrevia um problema recém-descoberto e batizado como IAD (sigla para Internet Addiction Disorder, ou Desordem do Vício em Internet).

O que Goldberg não imaginava era que a imprensa e a comunidade científica passariam a tratar o IAD como um problema real, usando como gancho os rápidos avanços tecnológicos ocorridos na década de 90. Com o advento dos navegadores, buscadores e computadores pessoais, era natural que tal assunto chamasse atenção até mesmo dos leigos.

Ainda que não seja mencionado na versão mais recente do Manual Diagnóstico e Estatístico de Transtornos Mentais (DSM-5, datado de 2013), os profissionais de psiquiatria e psicologia do mundo inteiro são unânimes: o vício em internet existe e é uma doença bastante perigosa. Hoje em dia temos milhares de casos em todo o planeta, incluindo no Brasil, onde ainda é bastante difícil encontrar tratamento especializado para quem sofre desse mal.

Assim como outros transtornos psicológicos, a dependência em internet pode afetar qualquer pessoa, mas alguns indivíduos possuem maior predisposição a desenvolverem a doença. De acordo com a psicóloga Daniela Faertes, especialista em mudança de comportamento, pessoas introvertidas e que têm dificuldades em manter relações interpessoais são as que possuem maior tendência a se tornarem viciadas.

Os fanáticos pela internet geralmente são afetados por problemas pessoais ou familiares, incluindo bullying, exclusão social, frustrações profissionais, conturbações no casamento e até mesmo dificuldades financeiras. Tendo isso em mente, o acesso frenético à internet pode ser entendido como uma válvula de escape desse indivíduo – um local confortável que acaba tomando o lugar do mundo real.

Para Daniela Faertes, é necessário que haja um autocontrole dos horários em que se acessa a internet e utiliza o telefone celular. “Uma das grandes questões é que, mesmo não sendo dependente, a internet provoca uma percepção distorcida da passagem do tempo e, como a gama de assuntos que pode ser acessada por ela é infinita, é necessário colocar um limite pessoal”, observa.

Disponível em: <http://goo.gl/hFSm5J>