Questões de Concurso

Para prefeitura de santa maria - rs

Foram encontradas 242 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

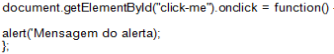

O trecho de código JavaScript a seguir corresponde a:

A descrição abaixo se refere a que tipo de memória?

Possibilita que a memória principal funcione como um “cache” para o armazenamento secundário (normalmente implementado com discos magnéticos). Esse tipo de memória implementa a tradução do espaço de endereçamento de um programa para os endereços físicos.

De acordo com a Cartilha de Segurança para a Internet, sobre a criptografia de chave simétrica, analisar os itens abaixo:

I. É também chamada de criptografia de chave secreta ou única.

II. Utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

III. Casos nos quais a informação é codificada e decodificada por uma mesma pessoa não há necessidade de compartilhamento da chave secreta.

IV. Exemplos desse método são: RSA, DSA, ECC e DiffieHellman.

Está(ão) CORRETO(S):

De acordo com a Cartilha de Segurança para Internet, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O pharming é um tipo específico de __________ que envolve a redireção da navegação do usuário para sites falsos, por meio de alterações no serviço de DNS (Domain Name System).

De acordo com a NBR ISO/IEC 27005, em relação à definição do contexto, sobre os critérios básicos, analisar a sentença abaixo:

Dependendo do escopo e dos objetivos da gestão de riscos, diferentes métodos podem ser aplicados. O método não deve ser diferente para cada iteração do processo (1ª parte). Convém que um método de gestão de riscos apropriado seja selecionado ou desenvolvido e leve em conta critérios básicos, tais como: critérios de avaliação de riscos, critérios de impacto e critérios de aceitação do risco (2ª parte). Convém que a organização avalie se os recursos necessários estão disponíveis para definir e implementar políticas e procedimentos, incluindo implementação dos controles selecionados (3ª parte).

A sentença está:

(1) Impacto.

(2) Comunicação do risco.

(3) Transferência do risco.

(4) Identificação de riscos.

( ) Processo para localizar, listar e caracterizar elementos do risco.

( ) Troca ou compartilhamento de informação sobre risco entre o tomador de decisão e outras partes interessadas.

( ) Compartilhamento com outra entidade do ônus da perda ou do benefício do ganho associado a um risco.

( ) Mudança adversa no nível obtido dos objetivos de negócios.

Segundo MILETTO e BERTAGNOLLI, em relação aos tipos de dados mais comuns e amplamente utilizados no âmbito da Linguagem SQL, numerar a 2ª coluna de acordo com a 1ª e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(1) Char

(2) Float

(3) Integer

(4) Date

( ) Sequência de caracteres de tamanho fixo.

( ) Permite o armazenamento de data.

( ) Valores numéricos inteiros ou reais.

( ) Valores numéricos do tipo inteiro.

De acordo com a Lei nº 12.965/2014, sobre a guarda de registros de conexão, em relação à atuação do Poder Público, as iniciativas públicas de fomento à cultura digital e de promoção da internet como ferramenta social devem:

I. Promover a inclusão digital.

II. Buscar reduzir as desigualdades, sobretudo entre as diferentes regiões do País, no acesso às tecnologias da informação e comunicação e no seu uso.

III. Fomentar a importação e a circulação de conteúdo estrangeiro.

Está(ão) CORRETO(S):

De acordo com a Lei nº 12.965/2014, o acesso à internet é essencial ao exercício da cidadania, e ao usuário são assegurados, entre outros, os seguintes direitos:

I. Inviolabilidade da intimidade e da vida privada, sua proteção e indenização pelo dano material ou moral decorrente de sua violação.

II. Inviolabilidade e sigilo de suas comunicações privadas armazenadas, salvo por ordem judicial.

III. Manutenção da qualidade contratada da conexão à internet.

IV. Publicidade e clareza de eventuais políticas de uso dos provedores de conexão à internet e de aplicações de internet.

Estão CORRETOS:

De acordo com a Lei nº 9.609/1998, sobre as garantias aos usuários de programas de computador, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) O contrato de licença de uso de programa de computador, o documento fiscal correspondente, os suportes físicos do programa ou as respectivas embalagens não deverão consignar o prazo de validade técnica da versão comercializada.

( ) Aquele que comercializar programa de computador, quer seja titular dos direitos do programa, quer seja titular dos direitos de comercialização, fica obrigado, no território nacional, durante o prazo de validade técnica da respectiva versão, a assegurar aos respectivos usuários a prestação de serviços técnicos complementares relativos ao adequado funcionamento do programa, consideradas as suas especificações.

( ) A obrigação daquele que comercializar programa de computador, quer seja titular dos direitos do programa, quer seja titular dos direitos de comercialização, de assegurar aos respectivos usuários a prestação de serviços técnicos complementares relativos ao adequado funcionamento do programa, persistirá no caso de retirada de circulação comercial do programa de computador durante o prazo de validade, salvo justa indenização de eventuais prejuízos causados a terceiros.

Em conformidade com a Lei nº 9.609/1998, sobre a proteção aos direitos de autor e o registro, analisar a sentença abaixo:

Não se aplicam ao programa de computador as disposições relativas aos direitos morais, ressalvado, a qualquer tempo, o direito do autor de reivindicar a paternidade do programa de computador e o direito do autor de opor-se a alterações não autorizadas, quando estas impliquem deformação, mutilação ou outra modificação do programa de computador, que prejudiquem a sua honra ou a sua reputação (1ª parte). Fica assegurada a tutela dos direitos relativos a programa de computador pelo prazo de 80 anos, contados a partir de 1º de janeiro do ano subsequente ao da sua publicação ou, na ausência desta, da sua criação (2ª parte). Os programas de computador poderão, a critério do titular, ser registrados em órgão ou entidade a ser designado por ato do Poder Executivo, por iniciativa do Ministério responsável pela política de ciência e tecnologia (3ª parte).

A sentença está:

De acordo com a Constituição Federal, sobre a organização político-administrativa do Estado, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) A organização político-administrativa da República Federativa do Brasil compreende a União, os Estados, o Distrito Federal, os Municípios, os bairros e as comunidades, todos interdependentes.

( ) Os Estados podem incorporar-se entre si, subdividir-se ou desmembrar-se para se anexarem a outros, ou formarem novos Estados ou Territórios Federais, mediante aprovação da população diretamente interessada, através de plebiscito, e do Congresso Nacional, por lei complementar.

( ) A criação, a incorporação, a fusão e o desmembramento de Municípios far-se-ão por Lei Estadual, dentro do período determinado por Lei Complementar Federal, e dependerão de consulta prévia, mediante plebiscito, às populações dos Municípios envolvidos, após divulgação dos Estudos de Viabilidade Municipal, apresentados e publicados na forma da lei.

Sobre as funcionalidades do Google Chrome, analisar os itens abaixo:

I. Não é possível salvar páginas da Web, quando estiver conectado à internet, para ler mais tarde, quando estiver off-line.

II. Para ler uma página salva, basta abrir o arquivo no computador. Ele será aberto no navegador padrão.

III. Não é preciso estar on-line para salvar uma página.

Está(ão) CORRETO(S):

Em conformidade com a Cartilha de Segurança para Internet, sobre a notificação de incidentes e abusos, analisar a sentença abaixo:

Um incidente de segurança pode ser definido como qualquer evento adverso, confirmado ou sob suspeita, relacionado à segurança de sistemas de computação ou de redes de computadores (1ª parte). Alguns exemplos de incidentes de segurança são a tentativa de uso ou acesso não autorizado a sistemas ou dados e a tentativa de tornar serviços indisponíveis (2ª parte). Nunca se deve realizar notificação ao se deparar com uma atitude considerada abusiva ou com um incidente de segurança (3ª parte).

A sentença está:

Em conformidade com a Cartilha de Segurança para Internet, ao utilizar a internet, o usuário fica sujeito a alguns riscos, entre eles:

I. Acesso a conteúdos impróprios ou ofensivos.

II. Dificuldade de manter sigilo.

III. Uso excessivo.

Está(ão) CORRETO(S):

Em relação ao PowerPoint 2010, assinalar a alternativa que apresenta o comando representado na imagem abaixo: