Questões de Concurso

Comentadas para ceasa-rs

Foram encontradas 98 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. As despesas e, como couber, também as receitas previstas em planos especiais aprovados em lei e destinados a atender a regiões ou a setores da administração ou da economia.

II. As despesas à conta de fundos especiais e, como couber, as receitas que os constituam.

III. Em anexos, as despesas de capital das entidades referidas no Título X desta lei, com indicação das respectivas receitas, para as quais forem previstas transferências de capital.

Quais estão corretas?

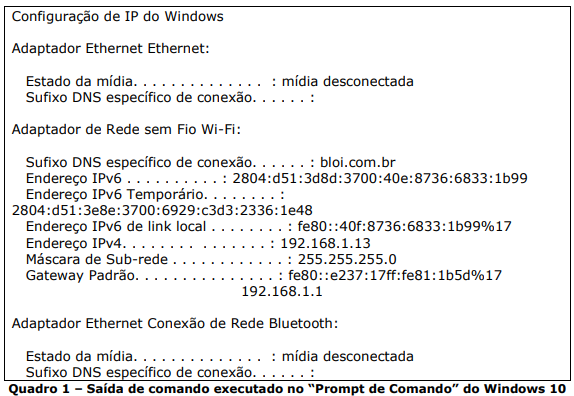

Em relação ao Quadro 1, analise as assertivas abaixo, assinalando V, se verdadeiras, ou F, se falsas.

( ) O comando executado chama-se ipconfig. ( ) Em um Sistema Operacional Linux, existe o comando de mesmo nome e que gera saída com resultados equivalentes. ( ) A partir da máquina onde o comando foi executado, é possível comunicar-se diretamente com outro dispositivo de rede que possua endereço IP 192.168.2.14, sem depender de recursos de roteamento. ( ) Com o mesmo comando, mas com parâmetros apropriados, é possível forçar a renovação das configurações de IP que são obtidas a partir de um servidor DHCP.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

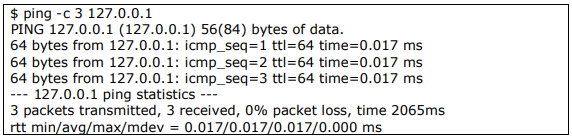

Abaixo encontra-se o conteúdo extraído do interpretador de comandos de um computador com Sistema Operacional Linux:

Com base no que foi apresentado, é correto afirmar que:

COMANDO 1: select * from tb_valores where 1=2 COMANDO 2: select * from tb_valores where 1=1

Analise as assertivas abaixo e assinale a alternativa correta.

I. COMANDO 1 retorna NULL. II. COMANDO 2 retorna NULL. III. As saídas de ambos os comandos são idênticas. IV. Somente o COMANDO 2 retorna tuplas.

Coluna 1 1. WHERE. 2. HAVING.

Coluna 2 ( ) Aplica restrição sobre conjuntos de tuplas. ( ) Suporta o uso de funções de agregação na condição. ( ) Pode ser usada em outros comandos DML. ( ) Pode ser usada antes de uma eventual cláusula GROUP BY.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: