Questões de Concurso Comentadas para caern

Foram encontradas 44 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

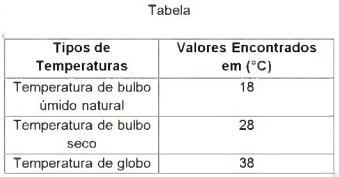

O técnico de segurança do trabalho de uma Companhia de Águas e Esgotos realizou as medições ambientais de calor no posto de trabalho do operador de caldeira conforme dados fornecidos na tabela abaixo:

Sabendo-se que o local de trabalho não apresenta

carga solar, o valor do IBUTG em °C encontrado é de: