Questões de Concurso

Foram encontradas 5.216 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Associe as ferramentas às suas respectivas ações, conforme apresentadas a seguir.

I - Carimbo

II - Pincel

III - Camada

P - Apaga vincos, conserta rasgos na foto e pode remover manchas causadas por danos decorrentes de água e mofo.

Q - Cria áreas para que se façam edições e ajustes sem alterar a imagem original, apenas sobrepondo os ajustes a ela.

R - Suaviza pequenos detalhes ou áreas com muita textura.

S - Duplica áreas específicas da imagem e homogeiniza o entorno.

As associações corretas são:

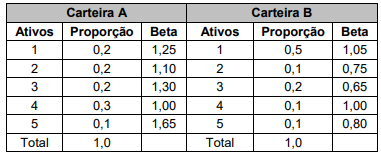

Os coeficientes Beta (β) da carteira A e da carteira B são, respectivamente,

Connection con = DriverManager.getConnection( "jdbc:oracle:thin:@dbaprod1:1544:SHR1_PRD", username, passwd);

I. Para efetuar a conexão ao servidor de banco de dados oracle referido no código é mandatário dizer ao gerenciador de driver do JDBC qual gerenciador de banco de dados será utilizado antes de efetuar a conexão encontrada no código acima.

II. Para efetuar a conexão ao banco de dados oracle referido no código é necessário instalar todos os clientes e drivers de conectividade deste gerenciador de banco de dados antes de efetuar a conexão encontrada no código acima.

III. A conexão ao banco de dados oracle referida no código não precisa de quaisquer pré-requisitos, uma vez que é utilizado o conceito de direct client connection, havendo apenas a necessidade de especificar o nome do servidor, a porta, a instância, o nome de usuário e a senha.

IV. A conexão deve ser realizada por meio do driver ODBC específico para JDBC que acompanha o gerenciador de banco de dados.

É correto o que consta APENAS em

I. Comb Filter é um padrão de apresentação que combina consolidação de dados. II. Intercepting Filter facilita o pré-processamento e o pós-processamento de uma requisição. III. Front Controller provê um controle centralizado para o gerenciamento do tratamento das requisições. IV. Single View cria uma única pesquisa para acesso a dados combinados.

É correto o que consta APENAS em