Questões de Concurso

Sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 471 questões

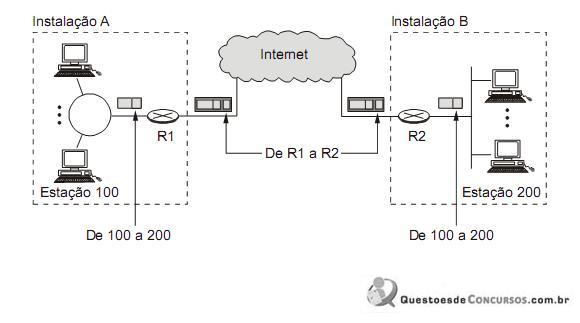

Os datagramas IP que transitam através de uma rede VPN são

os itens a seguir.

I. Virtual Leased Line - VLL.

II. Virtual Private Routed Network - VPRN.

III. Virtual Private Dial Network - VPDN.

IV. Virtual Private Lan Segment - VPLS.

V. Virtual Leased Dial Network - VLDN.

VPNs podem ser baseadas em conexões gateway- gateway e usuário-gateway e quanto aos tipos básicos elas podem ser o que consta APENAS em

às tecnologias e aos conceitos a ela relacionados, julgue os

próximos itens.

Trata-se de uma rede

Dentre os protocolos abaixo relacionados, que protocolo de VPN passou a ser suportado pelo Windows Server 2008?

A alternativa que apresenta corretamente a diferença entre os dois tipos de cabeçalho é a que afirma que

virtualização.

O fácil escalonamento é uma das características fundamentais de VPN orientadas a conexão.

Na tabela de informações de VPN de camada 3, conhecida como virtual routing and forwarding (VRF), registram-se dados de prefixo IP. Em geral, as VRF são tabelas de roteamento dedicadas.

O tráfego em uma VPN MPLS, que suporta múltiplos níveis de serviço na visão do usuário, pode ser mapeado de acordo com as políticas de tráfego.

O fato de clientes e provedores de serviços poderem projetar os seus próprios planos de endereçamento constitui uma das vantagens dos serviços de VPN.

Uma vez que uma VPN MPLS pode ser vista como uma intranet privada, é possível a utilização de serviços IP, como o multicast.

Uma VPN MPLS, por padrão, isola o tráfego, a fim de garantir que os dados transmitidos por meio de um túnel MPLS estejam cifrados.

Uma característica de funcionamento de túneis embasados em VPN MPLS é o isolamento do tráfego por VLAN, padrão IEEE 802.1Q, antes de o tráfego entrar no roteador.

Considera-se VPN MPLS uma tecnologia orientada a conexão, de acordo com os modelos comuns de VPN.