Questões de Concurso

Sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 471 questões

I - O VMotion mantém o controle das transações contínuas de memória em um bitmap.

II - O VMotion notifica o roteador da rede, para garantir o reconhecimento da nova localização física do endereço MAC virtual, quando a máquina de destino é ativada.

III - O Virtual Machine File System (VMFS) em cluster permite que várias instalações do ESX Server alternem o acesso aos mesmos arquivos em uma máquina virtual, segundo uma fila first in/first out.

Está correto APENAS o que se afirma em

No Windows 7 em português, para se conectar ou reconectar a uma conexão de rede sem fio, com fio, dial-up ou VPN, abre-se no Painel de Controle, clica-se na opção Rede e Internet e escolhe-se a opção Conectar a uma rede presente:

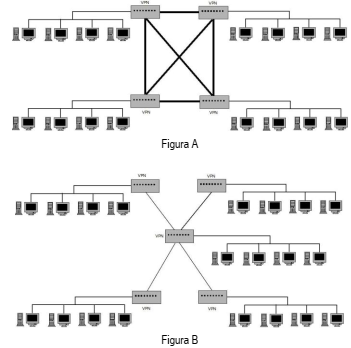

A seguir são apresentadas duas Figuras que ilustram diferentes configurações de Virtual Private Network (VPN).

É CORRETO afirmar que representam, respectivamente:

Coluna 1

1. LAN 2. FTP 3. SMTP 4. VPN 5. NAT

Coluna 2

( ) Rede privada virtual.

( ) Rede local.

( ) Protocolo para transferência de e-mails.

( ) Tradução de endereços IP internos para um IP visível na Internet.

( ) Protocolo para transferências de arquivos.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Com respeito à arquitetura e operação de redes privadas virtuais (VPN) baseadas em MPLS, julgue os itens a seguir.

1) Uma tabela VPN routing and forwarding (VRF) é um elemento chave na tecnologia MPLS VPN. Uma VPN VRF é uma instância de tabela de roteamento e mais do que uma VRF pode existir numa roteador PE (Provider Edge). Uma VPN pode conter uma ou mais VRFs numa PE.

2) Numa VPN de camada 2, MPLS é utilizado para passar dados da camada 2 (como Ethernet frames ou células ATM) por um túnel em uma rede de roteadores MPLS.

3) O principal serviço do MPLS é o serviço de VPN, e normalmente usam a topologia lógica Full-mesh ou Hub and Spoke. Os dois principais serviços do MPLS VPN são o VPN de camada 3 e VPN de camada 2.

4) Numa VPN a Topologia lógica Full-Mesh é normalmente utilizada quando se deseja implementer um nível de segurança maior, forçando o tráfego entre filiais a passar pela matriz.

Está(ão) correta(s):

O uso do protocolo AH (Authentication Header) no IPSEC (Internet Protocol Security) de uma VPN tem a função de garantir a confidencialidade dos dados trafegados.

Em um filtro de pacotes que atue como firewall em uma rede por onde se verifique tráfego VPN IPSEC (Internet Protocol Security), é necessário liberar a porta 500 e o protocolo UDP (User Datagram Protocol) para o funcionamento da VPN.

Quando se utiliza IPSec com AES (advanced encryption standard) para a configuração de túnel VPN, caso o destino desse túnel não suporte o protocolo RIP (routing information protocol), a tabela de roteamento correspondente a esse túnel não poderá ser construída, já que o RIP usa o IPSec como base de comunicação.

Considerando essa situação, é correto afirmar que a empresa deve

computadores, julgue os itens seguintes.

O protocolo de VPN que usa o IKE (Internet Key Exchange), o ESP (Encapsulating Security Payload) e o AH (Authentication Header) é o

l. O protocolo IP de segurança, mais conhecido como IPsec é utilizado para criar redes virtuais privadas (VPNs),

II. Antes de um datagrama IPV4 ser encaminhado à Internet ele deve ser convertido a um datagrama IPsec.

Ill. Antes de enviar datagramas IPsec da entidade remetente à entidade destinatárias, essas entidades criam uma conexão lógica da camada de aplicação, denominada associação de segurança (AS).

Assinale a alternativa que indica todas e somente as alternativas corretas.

distâncias, julgue os itens seguintes.