Questões de Concurso

Para sudene

Foram encontradas 318 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação à segurança de redes sem fio, analise as afirmativas a seguir.

I. WEP é considerado uma técnica de chave compartilhada mais segura que WPA e WPA2.

II. WPA2 utiliza AES como método de criptografia.

III. WPA2 é considerado uma técnica de chave compartilhada mais segura que WPA. Assinale:

Um administrador de rede recebeu o bloco de endereços 10.35.50.128/25 para endereçar quatro sub-redes, cada uma delas contendo o mesmo número de pontos de rede. A um determinado ponto de rede foi atribuído o endereço 10.35.50.223/27.

Nesse cenário, assinale a afirmativa correta.

Com relação aos dispositivos de segurança de redes de computadores baseados em IPS ou IDS, analise as afirmativas a seguir.

I. Ambos os dispositivos podem enviar mensagens informando atividades indesejadas na rede.

II. Ambos os dispositivos têm como finalidade impedir que pacotes indevidos sejam recebidos pelos hosts protegidos.

III. Os dispositivos baseados em IPS devem ser conectados a uma porta promíscua de um switch.

Assinale:

Com relação aos bancos de dados, os índices são uma das técnicas mais utilizadas na otimização de desempenho de consultas SQL.

A respeito dos índices, assinale V para a afirmativa verdadeira e F para a falsa.

(...) Os índices provavelmente serão utilizados quando uma coluna indexada aparecer nos critérios de busca de uma cláusula WHERE ou HAVING.

(...) Os índices provavelmente serão utilizados quando uma coluna indexada aparecer em uma cláusula GROUP BY e ORDER BY.

(...) Os índices provavelmente serão utilizados quando a seletividade dos dados de uma coluna indexada for baixa.

As afirmativas são, respectivamente,

O documento XML a seguir mostra o conteúdo total de um

arquivo RSS. Os números à esquerda indicam apenas as linhas em

que as informações são apresentadas e não fazem parte do

conteúdo do arquivo.

Tendo como referência essas informações, assinale a alternativa

que apresenta as linhas em que são usados elementos opcionais

da sintaxe RSS, versão 2.0.

Em conformidade com o Modelo de Acessibilidade de Governo Eletrônico (e-Mag versão 3.0), sabe-se que deverão ser disponibilizados atalhos por teclado para pontos estratégicos da página, permitindo que o usuário possa ir diretamente a esses pontos. Os atalhos deverão funcionar através de números precedidos da tecla padrão de cada navegador (Alt no Internet Explorer; Shift + Alt no Firefox e Shift + Esc no Opera, etc.).

Analise as afirmativas a seguir e selecione os atalhos que deverão existir nas páginas do Governo Federal.

I. 1: para ir ao conteúdo.

II. 2: para ir ao menu principal.

III. 3: para ir à caixa de pesquisa. Assinale:

Assinale a definição de um XML Schema que garante que o conteúdo do elemento "CategoriaProduto" será sempre igual a "Bolsa"

Com relação ao contexto dos princípios básicos de projeto na Arquitetura Orientada a Serviços, considere as afirmativas a seguir.

I. Serviços dentro do mesmo inventário de serviços devem estar em conformidade com os mesmos padrões de design de contrato.

II. Os contratos de serviços devem estabelecer requisitos relaxados de acoplamento aos consumidores dos serviços.

III. Serviços em geral devem ser projetados de forma a serem específicos (acoplados) para determinadas aplicações alvo de uma empresa.

Assinale:

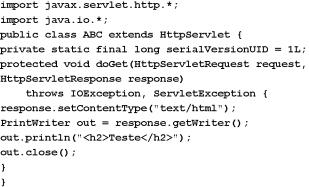

Considere que o código Servlet a seguir será compilado e instalado em um servidor JEE:

Assinale a afirmativa correta.

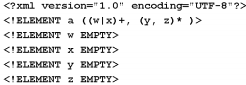

Considere o seguinte DTD:

Assinale a alternativa que mostra um documento XML que pode

ser validado com este DTD.

Considerando os modelos de referência ITIL, COBIT e CMMI, assinale V para a afirmativa verdadeira e F para a falsa.

( ) O modelo ITIL foi concebido de maneira modular, de modo a permitir que uma organização possa implantar um processo ITIL de cada vez, aumentando gradativamente o seu nível de maturidade, até atingir o maior nível possível de maturidade com todos os processos ITIL implantados.

( ) COBIT fornece boas práticas através de um modelo de governança de TI composto de domínios e processos. Essas boas práticas são mais focadas nos controles e menos na execução, e são orientadas para assegurar a entrega dos serviços e prover métricas para avaliar e classificar a organização de TI em um dos níveis de maturidade COBIT.

( ) CMMI é um modelo de referência para melhoria de processos, que se tornou um padrão de mercado para mensurar o nível de maturidade das empresas fornecedoras de software e serviços e, como consequência, a sua capacidade de entrega de serviços de TI.

As afirmativas são, respectivamente,

Entre os diversos tipos de RAID que podem ser opcionalmente utilizados por um administrador ao configurar os discos de uma estação de trabalho ou de um servidor, cada um com seus propósitos específicos, podemos citar os tipos a seguir.

I. RAID 1.

II. RAID 5.

III. RAID 10.

Assinale a alternativa que indica o(s) que representa(m) configuração com tolerância a falhas.

Considere os seguintes tipos de objetos do Active Directory, instalados em um controlador de domínio Windows Server 2003.

I. Usuários.

II. Computadores.

III. Unidades Organizacionais.

Dentre os objetos acima, aquele(s) que pode(m) ser inserido(s) em uma Unidade Organizacional é(são)