Questões de Concurso

Para fgv

Foram encontradas 116.220 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com base nos Manuais e Protocolos aprovados pela Portaria nº 162 de 10/06/2021, analise as afirmações a seguir.

I. Os Protocolos e Manuais serão atualizados a qualquer tempo por indicação do Comitê Gestor de Segurança Cibernética do Poder Judiciário.

II. O Protocolo de Investigação de Ilícitos Cibernéticos do Poder Judiciário (PIILC-PJ) deverá ser implementado por todos os órgãos do Poder Judiciário, com exceção do Supremo Tribunal Federal.

III. O Manual de Proteção de Infraestruturas de TIC descreve as ações responsivas a serem colocadas em prática quando ficar evidente que um incidente de segurança cibernética não será mitigado rapidamente.

Está correto o que se afirma em

Nesse modelo, o órgão central que coordena as ações para viabilizar a governança na segurança cibernética é

Sobre as recomendações contidas no e-MAG, é correto afirmar que

Nesse contexto, assinale a afirmativa correta acerca de gestão de processos.

Nesse contexto, é correto afirmar que

Selecione a opção que contém apenas tarefas de mineração de dados.

Para lidar com esse cenário, foi desenvolvido um modelo de programação que consiste em dividir, processar e combinar os dados em paralelo, de forma a acelerar o processamento e garantir a confiabilidade dos resultados.

Estamos falando do modelo

Para que isso aconteça sem a intervenção do usuário, deve ser implementada, em SQL, a estrutura denominada

Assinale a opção a seguir que não corresponde a uma ação de prevenção para Quebra de Controle de Acesso.

Sobre o tema, avalie as afirmativas a seguir.

I. O comando “git add” é usado para adicionar alterações ao índice, preparando-as para o próximo commit.

II. O comando “git commit” envia as alterações do índice para o repositório remoto.

III. O comando “git push” envia commits locais para o repositório remoto.

Está correto o que se afirma em

O Modelo de Referência MPS para Software de 2023 (MR-MPSSW:2023) define níveis de maturidade que são uma combinação entre processos e sua capacidade. Nesse sentido, correlacione os níveis de maturidade apresentados abaixo com as respectivas descrições ou explicações.

1. Nível A. 2. Nível F. 3. Nível G.

( ) Neste nível de capacidade, processos selecionados e previsíveis são continuamente objeto de melhorias e estão alinhados aos objetivos organizacionais.

( ) Neste nível de capacidade, a execução do processo é gerenciada.

( ) Neste nível de capacidade, a execução do processo e os produtos de trabalhos são gerenciados.

Assinale a opção que indica a relação correta, na ordem apresentada.

I. Documentação abrangente mais que software em funcionamento é um dos valores propostos pelo manifesto ágil.

II. A limitação do número de tarefas em execução, conhecida como WIP (Work In Progress), favorece um ritmo sustentável para a equipe de desenvolvimento sem impedir o fluxo de trabalho.

III. O tempo transcorrido desde o momento em que uma tarefa entra em um quadro Kanban até ser finalizada é conhecido como lead time.

Está correto o que se afirma em

( ) Casos de uso são uma técnica para capturar os requisitos não funcionais de um software.

( ) Casos de uso representam uma visão externa do sistema, logo não deve haver correlação com as classes internas do sistema.

( ) Raias, atores e transições são elementos comuns em casos de uso.

As afirmativas são, respectivamente,

1. Inicial 2. Gerenciado 3. Definido 4. Quantitativamente Gerenciado

( ) Padrões de toda a instituição provêm orientação em projetos, programas e portfólios.

( ) O trabalho é finalizado, mas por vezes atrasa, extrapolando o orçamento.

( ) A organização é guiada por dados com objetivos quantitativos de melhoria de desempenho.

( ) Há planejamento, execução, medição e controle de projetos.

Assinale a opção que indica a relação correta, na ordem apresentada.

I. Em geral, o FTPS é mais fácil de configurar do que o SFTP, especialmente em relação à gestão de firewalls e portas.

II. O SFTP pode enfrentar desafios com NAT devido à necessidade de abrir múltiplas portas para a conexão de dados e controle.

III. O FTPS emprega certificados SSL para garantir a segurança, enquanto o SFTP trabalha com SSH.

Está correto o que se afirma em

I. Uma rede LAN e uma rede WAN se diferenciam apenas pelo fato de a WAN ser uma rede sem fio.

II. As WAN costumam usar meios físicos apropriados para longas distâncias, como fibras óticas, pois os enlaces entre dois nós podem ter que cobrir distâncias grandes.

III. A topologia em estrela minimiza o tamanho do cabeamento necessário em uma rede de mais de 8 nós regularmente espaçados pela área de uma WAN.

Está correto o que se afirma em

Com base na arquitetura TCP, analise as afirmações a seguir.

I. A arquitetura TCP/IP possui quatro camadas.

II. A camada física é a primeira camada do modelo TCP/IP.

III. Os protocolos de terminal virtual TELNET e transferência de arquivos (FTP) estão localizados na camada de aplicação da arquitetura TCP/IP.

Está correto o que se afirma em

Nesse contexto, analise as seguintes afirmações.

I. O barramento é o canal de comunicação responsável por interligar os componentes, viabilizando a troca de dados entre os diversos dispositivos. Ele pode ser utilizado para a transmissão de sinais de controle, instruções e dados.

II. O componente responsável por coordenar e gerenciar toda a atividade de um processador é a Unidade Lógica e Aritmética.

III. Os registradores são memórias de média velocidade e alta capacidade de armazenamento, porém seu uso é limitado devido ao alto custo.

Está correto o que se afirma em

A seguir, são apresentadas quatro etapas do ciclo de execução de uma instrução.

I. A busca do código de operação na memória principal, localizado no endereço indicado pelo Ciclo de Instrução, e seu armazenamento no Registrador de Instrução.

II. A Unidade de Controle comanda a execução da instrução e, se necessário, processa os dados disponíveis nos registradores.

III. Caso a instrução exija, a Unidade de Controle busca o(s) dado(s) na memória e os armazena nos registradores. Esta fase se repete até que todos os dados necessários à execução sejam transferidos.

IV. O Decodificador de Instrução decodifica o código de operação contido no Registrador de Instrução.

A sequência correta dessas etapas, desde o início até a execução da instrução, é dada por

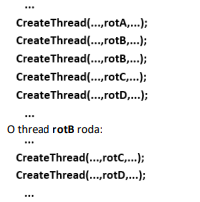

O número total de threads descendentes do programa principal (incluindo ele) é igual a