Questões de Concurso

Comentadas para cepuerj

Foram encontradas 713 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

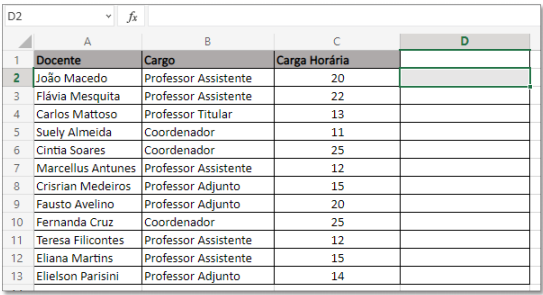

Considere a planilha elaborada no Excel do Microsoft Office 365, com informações de docentes de um curso, conforme imagem a seguir. As células das colunas A e B têm formato de texto, já as colunas C e D têm formato de número.

Para saber quantos docentes com carga horária superior a 20 horas NÃO ocupam cargo de coordenador,

deve-se aplicar a seguinte fórmula na célula D2:

De acordo com o Texto II, responda à questão.

“É que o meu anterior não tem esse amortecedor Revolution Plus!.” A expressão sublinhada tem

igual função sintática daquela sublinhada em:

De acordo com o Texto II, responda à questão.

O humor é construído com base em uma crítica severa que sinaliza a importância de se modificar

comportamentos em busca de um mundo mais consciente. O fragmento do texto I que vai de encontro ao

que se observa nas atitudes dos personagens do texto II é: