Questões de Concurso

Foram encontradas 14.654 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ano: 2024

Banca:

Quadrix

Órgão:

CRO-AM

Provas:

Quadrix - 2024 - CRO-AM - Agente Fiscal

|

Quadrix - 2024 - CRO-AM - Assistente Administrativo |

Q2504368

Noções de Informática

Texto associado

Nos itens que avaliem conhecimentos de informática, a

menos que seja explicitamente informado o contrário,

considere que: todos os programas mencionados estejam

em configuração‑padrão, em português; o mouse esteja

configurado para pessoas destras; expressões como

clicar, clique simples e clique duplo refiram‑se a cliques

com o botão esquerdo do mouse; e teclar corresponda à

operação de pressionar uma tecla e, rapidamente, liberá‑la,

acionando‑a apenas uma vez. Considere também que não

haja restrições de proteção, de funcionamento e de uso

em relação aos programas, arquivos, diretórios, recursos e

equipamentos mencionados.

Quanto ao Word 2013, ao sistema operacional Windows 8

e aos conceitos de redes de computadores, julgue o item a seguir.

A Charms Bar é um recurso do Windows 8, que fornece acesso rápido a determinadas funções, como, por exemplo, a de busca.

A Charms Bar é um recurso do Windows 8, que fornece acesso rápido a determinadas funções, como, por exemplo, a de busca.

Ano: 2024

Banca:

UFMT

Órgão:

Prefeitura de Apiacás - MT

Provas:

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Administrativo

|

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Sanitarista |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar Contábil |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Consultório Dental |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Laboratório |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico Administrativo Educacional |

UFMT - 2024 - Prefeitura de Apiacás - MT - Fiscal de Tributos |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Enfermagem |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Radiologia |

Q2504261

Noções de Informática

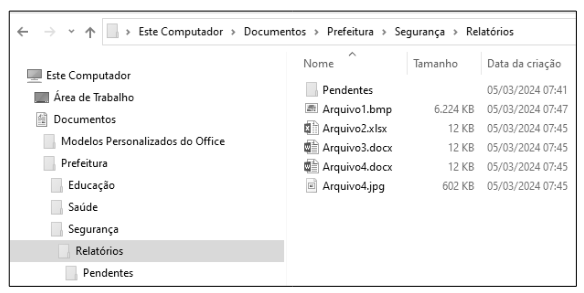

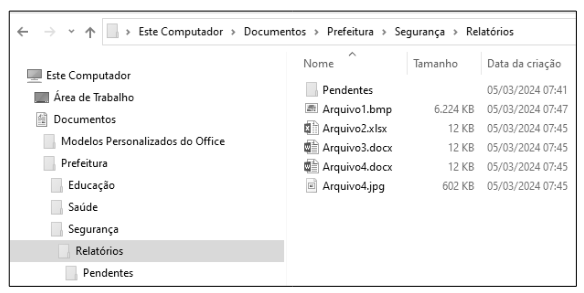

A figura abaixo apresenta um fragmento de tela do Explorador de Arquivos do Windows 10, em sua

configuração padrão de instalação (idioma português), com a pasta Relatórios selecionada.

Sobre a figura, analise as afirmativas

I. O layout de exibição utilizado na pasta Relatórios é Detalhes e o Arquivo1.bmp possui tamanho superior a 6 MB (megabyte).

II. A pasta Relatórios possui dois arquivos com o mesmo nome (Arquivo4), porém um é do tipo documento do Microsoft Word e o outro do tipo JPG.

III. A pasta Relatórios é conteúdo (subpasta) da pasta Segurança, que por sua vez é conteúdo (subpasta) da pasta Prefeitura.

IV. Arquivo2.xlsx é um arquivo do tipo planilha do Microsoft Excel.

Estão corretas as afirmativas

Sobre a figura, analise as afirmativas

I. O layout de exibição utilizado na pasta Relatórios é Detalhes e o Arquivo1.bmp possui tamanho superior a 6 MB (megabyte).

II. A pasta Relatórios possui dois arquivos com o mesmo nome (Arquivo4), porém um é do tipo documento do Microsoft Word e o outro do tipo JPG.

III. A pasta Relatórios é conteúdo (subpasta) da pasta Segurança, que por sua vez é conteúdo (subpasta) da pasta Prefeitura.

IV. Arquivo2.xlsx é um arquivo do tipo planilha do Microsoft Excel.

Estão corretas as afirmativas

Ano: 2024

Banca:

UFMT

Órgão:

Prefeitura de Apiacás - MT

Provas:

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Administrativo

|

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Sanitarista |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar Contábil |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Consultório Dental |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Laboratório |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico Administrativo Educacional |

UFMT - 2024 - Prefeitura de Apiacás - MT - Fiscal de Tributos |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Enfermagem |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Radiologia |

Q2504260

Noções de Informática

Considerando uma pasta contendo inúmeros arquivos sendo exibida no Explorador de Arquivos do

Windows 10, em sua configuração padrão de instalação (idioma português), preencha as lacunas com os

termos corretos.

Para selecionar vários arquivos sequenciais, pode-se clicar com o botão esquerdo (principal) do mouse no primeiro arquivo da sequência e, em seguida, clicar no último arquivo da sequência mantendo-se a tecla ____________ pressionada.

Entretanto, para selecionar vários arquivos aleatórios (intercalados) pode-se clicar em cada um deles com o botão esquerdo (principal) do mouse mantendo-se a tecla _________ pressionada.

Assinale a alternativa que preenche correta e respectivamente as lacunas.

Para selecionar vários arquivos sequenciais, pode-se clicar com o botão esquerdo (principal) do mouse no primeiro arquivo da sequência e, em seguida, clicar no último arquivo da sequência mantendo-se a tecla ____________ pressionada.

Entretanto, para selecionar vários arquivos aleatórios (intercalados) pode-se clicar em cada um deles com o botão esquerdo (principal) do mouse mantendo-se a tecla _________ pressionada.

Assinale a alternativa que preenche correta e respectivamente as lacunas.

Ano: 2024

Banca:

UFMT

Órgão:

Prefeitura de Apiacás - MT

Provas:

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Administrativo

|

UFMT - 2024 - Prefeitura de Apiacás - MT - Agente Sanitarista |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar Contábil |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Consultório Dental |

UFMT - 2024 - Prefeitura de Apiacás - MT - Auxiliar de Laboratório |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico Administrativo Educacional |

UFMT - 2024 - Prefeitura de Apiacás - MT - Fiscal de Tributos |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Enfermagem |

UFMT - 2024 - Prefeitura de Apiacás - MT - Técnico em Radiologia |

Q2504258

Noções de Informática

Sobre códigos maliciosos (malware) e segurança da informação, marque V para as afirmativas verdadeiras e

F para as falsas.

( ) Engenharia social é a área que estuda o desenvolvimento de redes sociais, que são estruturas integradas por pessoas, organizações ou entidades conectadas entre si por meio de um software aplicativo.

( ) Phishing é um tipo de fraude na qual o golpista tenta obter informações pessoais e financeiras do usuário e procura induzi-lo a seguir passos que facilitem a efetivação de golpes.

( ) Em caso de golpes virtuais, em especial naqueles de perda financeira e de furto de identidade, não é recomendado registrar boletim de ocorrência (B. O.) junto à autoridade policial.

( ) Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é indicado verificar se o perfil é legítimo, para não entregar dados a golpistas que criam perfis falsos.

Assinale a sequência correta.

( ) Engenharia social é a área que estuda o desenvolvimento de redes sociais, que são estruturas integradas por pessoas, organizações ou entidades conectadas entre si por meio de um software aplicativo.

( ) Phishing é um tipo de fraude na qual o golpista tenta obter informações pessoais e financeiras do usuário e procura induzi-lo a seguir passos que facilitem a efetivação de golpes.

( ) Em caso de golpes virtuais, em especial naqueles de perda financeira e de furto de identidade, não é recomendado registrar boletim de ocorrência (B. O.) junto à autoridade policial.

( ) Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é indicado verificar se o perfil é legítimo, para não entregar dados a golpistas que criam perfis falsos.

Assinale a sequência correta.

Ano: 2024

Banca:

ACAFE

Órgão:

Prefeitura de Lajeado Grande - SC

Prova:

ACAFE - 2024 - Prefeitura de Lajeado Grande - SC - Agente de Proteção e Defesa Civil |

Q2503713

Noções de Informática

Com o crescente uso da internet e o desenvolvimento

constante de aplicativos e serviços online, surgem

também desafios relacionados à segurança, privacidade

e eficiência no uso dessas ferramentas. Desde a

navegação segura até a escolha dos aplicativos mais

adequados para atender às necessidades dos usuários,

há uma série de procedimentos e práticas que podem

influenciar significativamente a experiência online.

Analise as seguintes afirmativas sobre a segurança na

navegação na internet:

I.Usar uma conexão Wi-Fi pública sem proteção não apresenta riscos à segurança dos dados.

II.Phishing é uma técnica utilizada para enganar os usuários e obter informações confidenciais, como senhas e números de cartão de crédito.

III.Ativar a autenticação de dois fatores (2FA) em contas online aumenta significativamente a segurança.

IV.Manter o software desatualizado é uma prática recomendada para evitar vulnerabilidades de segurança, pois evita a carga de componentes estranhos no sistema.

Assinale a alternativa correta:

I.Usar uma conexão Wi-Fi pública sem proteção não apresenta riscos à segurança dos dados.

II.Phishing é uma técnica utilizada para enganar os usuários e obter informações confidenciais, como senhas e números de cartão de crédito.

III.Ativar a autenticação de dois fatores (2FA) em contas online aumenta significativamente a segurança.

IV.Manter o software desatualizado é uma prática recomendada para evitar vulnerabilidades de segurança, pois evita a carga de componentes estranhos no sistema.

Assinale a alternativa correta: