Questões de Concurso

Foram encontradas 6.088 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os rootkits são programas maliciosos, utilizados para marketing, que são instalados na raiz do sistema operacional para exibirem falsos avisos de segurança no computador, com a finalidade de forçar o usuário a adquirir um software de antivírus falso.

Um ransomware tem a capacidade de bloquear o acesso a um sistema, como também a arquivos importantes até que um resgate seja pago ao criador do malware.

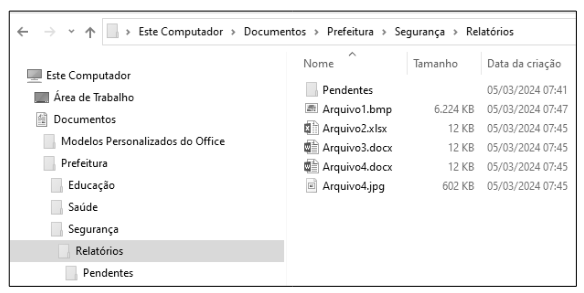

Sobre a figura, analise as afirmativas

I. O layout de exibição utilizado na pasta Relatórios é Detalhes e o Arquivo1.bmp possui tamanho superior a 6 MB (megabyte).

II. A pasta Relatórios possui dois arquivos com o mesmo nome (Arquivo4), porém um é do tipo documento do Microsoft Word e o outro do tipo JPG.

III. A pasta Relatórios é conteúdo (subpasta) da pasta Segurança, que por sua vez é conteúdo (subpasta) da pasta Prefeitura.

IV. Arquivo2.xlsx é um arquivo do tipo planilha do Microsoft Excel.

Estão corretas as afirmativas

Para selecionar vários arquivos sequenciais, pode-se clicar com o botão esquerdo (principal) do mouse no primeiro arquivo da sequência e, em seguida, clicar no último arquivo da sequência mantendo-se a tecla ____________ pressionada.

Entretanto, para selecionar vários arquivos aleatórios (intercalados) pode-se clicar em cada um deles com o botão esquerdo (principal) do mouse mantendo-se a tecla _________ pressionada.

Assinale a alternativa que preenche correta e respectivamente as lacunas.

( ) Engenharia social é a área que estuda o desenvolvimento de redes sociais, que são estruturas integradas por pessoas, organizações ou entidades conectadas entre si por meio de um software aplicativo.

( ) Phishing é um tipo de fraude na qual o golpista tenta obter informações pessoais e financeiras do usuário e procura induzi-lo a seguir passos que facilitem a efetivação de golpes.

( ) Em caso de golpes virtuais, em especial naqueles de perda financeira e de furto de identidade, não é recomendado registrar boletim de ocorrência (B. O.) junto à autoridade policial.

( ) Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é indicado verificar se o perfil é legítimo, para não entregar dados a golpistas que criam perfis falsos.

Assinale a sequência correta.