Questões de Concurso

Sobre firewall em redes de computadores

Foram encontradas 554 questões

Assinale a alternativa que apresenta o número CORRETO da porta a ser liberada no Windows Firewall para os serviços HTTPS.

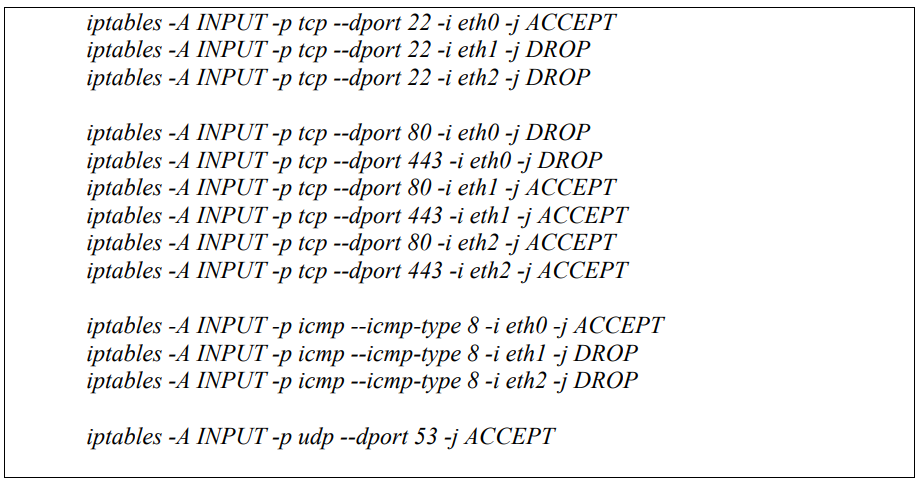

A respeito dessas regras, representadas por essa sequência de comandos, considere as afirmativas a seguir:

I. Será bloqueada qualquer tentativa de conexão SSH de um cliente remoto para esse servidor Linux por meio da interface de rede eth1.

II. Será permitida qualquer tentativa de conexão HTTPS de um cliente remoto a um site hospedado nesse servidor Linux por meio da interface de rede eth2.

III. Consultas ao serviço DNS hospedado nesse servidor serão permitidas, independentemente da sua origem (interfaces eth0, eth1 ou eth2).

IV. O servidor bloqueará quaisquer consultas do tipo ping que chegarem por meio da interface de rede eth0.

É CORRETO o que se afirma em:

I - É um sistema que atua como ponto único de defesa entre a rede privada e a rede pública. II - Pode ainda controlar o tráfego entre as sub-redes de uma rede privada. III - O firewall pode autorizar, negar e registrar tudo que passa por ele. IV - Em sua configuração padrão, os firewalls barram todos os tráfegos que passam por ele.

A solução implementada pela LTEC é:

Uma das desvantagens do firewall de aplicação é que ele não monitora o tráfego nem analisa os dados em um nível mais profundo. A única função desse sistema é atuar como barreira, ou seja, bloquear a instalação de aplicativos no computador do usuário.

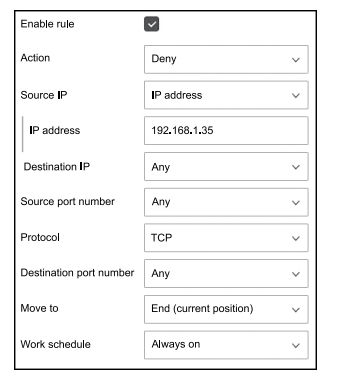

Assinale a alternativa que apresenta um efeito prático dessa regra, considerando que não existem outras regras conflitantes.

( ) O Firewall não tem permissão para bloquear portas e também não atua como um filtro de pacotes, sua função é permitir com algumas regras a entrada de vírus.

( ) O Firewall é uma barreira de proteção que ajuda a bloquear o acesso de conteúdo malicioso, mas sem impedir que os dados que precisam transitar continuem fluindo.

( ) O Firewall tem como função a busca de dados.

( ) Os Firewalls trabalham usando regras de segurança, fazendo com que pacotes de dados que estejam dentro das regras sejam aprovados, enquanto todos os outros nunca chegam ao destino final.

I. Firewall de proxy. II. Firewall de inspeção de estado. III. UTM (Unified Threat Management). IV. NGFW (Next Generation Firewall).

Quais estão corretas?

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

Assinale o número da porta correspondente que deverá ser cadastrada no firewall.