Questões de Concurso

Sobre captura de tráfego em redes de computadores

Foram encontradas 138 questões

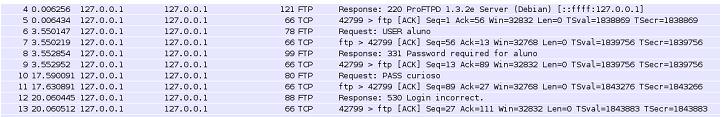

Com base no trecho de captura de tráfego acima, julgue os itens que se seguem.

Com base no trecho de captura de tráfego acima, julgue os itens que se seguem.

Com base no trecho de captura de tráfego acima, julgue os itens que se seguem.

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=3 Ack=1 Win=17376 Len=48

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=51 Ack=1 Win=17376 Len=1

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=52 Ack=1 Win=17376 Len=2

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=54 Ack=1 Win=17376 Len=48

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=1 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.1:80 > 10.0.0.2:52209 [ACK] Seq=3 Ack=1 Win=17376 Len=48

Considerando o trecho de captura acima apresentado, julgue o item a seguir.

Os segmentos presentes caracterizam tráfego em volume.

O componente do perímetro de segurança capaz de executar essa tarefa com base na anomalia e na assinatura do tráfego de rede é o:

Com base na análise desse trecho capturado, é correto afirmar que:

I. Wireshark.

II. Looking Glass.

III. NTOP (Network Traffic Probe).

IV. ARGUS.

V. Pchar.

Considere as funcionalidades:

A. Analisa o tráfego de rede (sniffer) apresentando informação sobre a árvore de protocolos do pacote e o seu conteúdo.

B. Diagnostica problemas na rede através da obtenção de informações sobre um roteador sem o acesso direto ao mesmo.

C. Detalha a utilização da rede por host e protocolo, obtendo estatísticas sobre o tráfego, análise do tráfego IP e detecção de violações de segurança na rede.

D. Monitora redes e sistemas, acompanhando e avaliando dados referentes à conectividade na rede, portas TCP/UDP e de aplicações como HTTP, SMTP e RADIUS.

E. Avalia desempenho da rede, analisando largura de banda, latência e perda de conexões.

A associação correta entre aplicação e sua respectiva funcionalidade é

I. É uma técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio do uso de programas específicos. Pode ser utilizada por administradores de redes, de forma legítima, para detectar problemas, analisar desempenho e monitorar atividades maliciosas ou por atacantes, de forma maliciosa, para capturar informações como senhas, números de cartão de crédito e conteúdo de arquivos confidenciais que estejam trafegando por meio de conexões inseguras, ou seja, sem criptografia.

II. Prática que pode ser utilizada por provedores de acesso à internet com o objetivo de limitar o tamanho da banda para os protocolos e programas que usam mais a rede, notadamente os de transferência de arquivos grandes, como P2P. Alguns provedores limitam, inclusive, a transmissão de arquivos via FTP. Esta prática é realizada para garantir que os usuários, que não utilizam esses protocolos de transferência ou não fazem downloads de grandes arquivos, possam ter acesso a outros tipos de serviço sem enfrentar lentidão na rede, embora seja condenada por algumas instituições protetoras dos direitos do consumidor.

As descrições I e II referem-se, respectivamente, a

Considerando essa situação hipotética, julgue o item abaixo no que se refere aos aplicativos e procedimentos associados ao uso da Internet.

Independentemente do tipo de mecanismo de controle adotado, o comando ping não pode ser utilizado para testar conectividade com a Internet, visto que ele usa por padrão o protocolo DNS sempre que for executado; portanto, a estação deve estar conectada à Internet para funcionar corretamente.

Na análise do código, é possível que as URLs com o POST contenham mais que 2.048 caracteres, dado não existir, no padrão W3C para POST, limite predeterminado de caracteres.

É consistente com a captura afirmar que ela não foi realizada no host 10.0.0.2 ou no seu segmento.

Apesar de a linha temporal não estar presente na captura, o trecho acima apresentado é consistente com a ocorrência de uma retransmissão rápida, não ocasionada por timeout.

O trecho de captura ilustra uma conexão TCP completa.

Os segmentos presentes caracterizam tráfego em volume.

IP 192.168.1.91.33632 > 192.168.1.90.80: Flags [s], seq 2738002527, win 14600, options [mss 1460,sackoK,Ts val 10493310 ecr 0,nop,wscale 7], length 0

IP 192.168.1.90.80 > 192.168.1.91.33632: Flags [s.], seq 589427923, ack 2738002528, win 5840, options [mss 1460,nop,nop,sackoK,nop,wscale 9], length 0

IP 192.168.1.91.33632 > 192.168.1.90.80: Flags [.], ack 589427924, win 115, length 0

IP 192.168.1.91.33632 > 192.168.1.90.80: Flags [p .], seq 2738002528:2738002959, ack 589427924, win 115, length 431

IP 192.168.1.90.80 > 192.168.1.91.33632: Flags [.], ack 2738002959, win 14, length 0

Assinale a alternativa correta.

IP 192.168.1.180.46338 > 8.8.8.8.53: 17359+ A? foo.bar. (25)

IP 192.168.1.180.46338 > 8.8.8.8.53: 42306+ AAAA? foo.bar. (25)

IP 8.8.8.8.53 > 192.168.1.180.46338: 17359 NXdomain 0/1/0 (100)

Assinale a alternativa correta.

IP 10.0.0.1.57533 > 203.0.113.12.6999: Flags [s], seq 3163329637, win 14600, options [mss 1460, sackOK, TS val 9861616 ecr 0,nop,wscale 7], length 0

IP 203.0.113.12.6999 > 10.0.0.1.57533: Flags [r.], seq 0, ack 3163329638, win 0, length 0

É correto afrmar que

IP 192.168.150.7.54443 > 192.168.1.180.57865: Flags [s.], seq 3499911728, ack 2118165823, win 14480, options [mss 1460,sackOK,TS val 2323781610 ecr 9656384,nop,wscale 8], length 0

É correto afrmar que

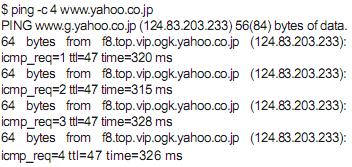

Com base na resposta apresentada, é correto afrmar que entre www.yahoo.co.jp e a máquina que emitiu o comando ping há