Questões de Concurso Militar Quadro Técnico 2015 para Primeiro Tenente - Informática

Foram encontradas 50 questões

Correlacione os tipos de ataque cibernético a suas definições, e assinale a opção correta.

TIPOS DE ATAQUE CIBERNÉTICO

I - EMAIL SPOOFING

II - DEFACEMENT

III- VULNERABILITY EXPLOTAITION

IV - SCAN

V - SNIFFING

DEFINIÇÕES

( ) Consiste em adivinhar, por tentativa e erro, um nome de usuário e senha para poder executar processos, acessar sítios, computadores e serviços em nome e com os mesmos privilégios desse usuário.

( ) Ocorre quando um atacante tenta executar ações maliciosas, como invadir sistemas, acessar informações sigilosas, atacar outros computadores ou tornar um serviço inacessível.

( ) Tem o objetivo de identificar computadores ativos e coletar informações sobre eles, como serviços disponíveis e programas instalados. Com base nas informações coletadas, é possível associar possíveis vulnerabilidades aos serviços disponibilizados e aos programas instalados nos computadores ativos detectados.

( ) É a alteração de campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

( ) Técnica em que um atacante utiliza um computador para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

( ) Inspeção dos dados trafegados em redes de computadores,

por meio do uso de programas específicos. Usada de forma

maliciosa, busca capturar senhas, números de cartão de

crédito ou o conteúdo de arquivos sigilosos trafegando

por conexões sem criptografia.

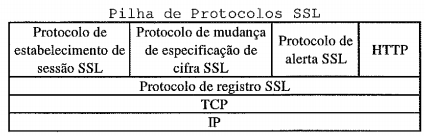

Observe a tabela abaixo .

Assinale a opção correta.