Questões de Concurso

Para uem

Foram encontradas 560 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Podemos considerar como dispositivos de armazenamento de dados:

I) Pen drive

II) CD

III) Google drive

IV) HD externo

V) Memória RAM

Estão corretos

Em relação às opções disponíveis nas “Categorias” do “Painel de Controle” Microsoft Windows 10, versão português, relacione as colunas a seguir associando a configuração à categoria a que ela pertence.

Categoria

I.  contas de usuário

contas de usuário

II.  sistemas e segurança

sistemas e segurança

III.  rede e internet

rede e internet

IV.  facilidade de acesso

facilidade de acesso

V.  aparência e personalização

aparência e personalização

Configuração dentro da categoria

( ) Reconhecimento de fala

( ) Barra de tarefas e navegação

( ) Opções de energia

( ) Gerenciador de credenciais

( ) Grupo doméstico

Está correta a sequência

Comando acionado pelo atalho de teclado “Ctrl+E” do Microsoft Word, versão português do Office 2007:

Assinale a opção correta.

Analise as seguintes afirmativas sobre os comandos do sistema operacional Linux

I) chmod é o comando que pode ser usado para alterar permissões de arquivos e diretórios.

II) cp é o comando que pode ser usado para copiar arquivos e diretórios.

III) pwd é o comando que pode ser usado para alterar a senha do usuário.

Estão corretas as afirmativas

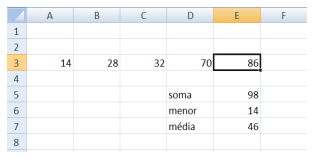

Um usuário criou a planilha abaixo no Excel do pacote MsOffice 2007, versão em português, na qual foram inseridas as fórmulas

I) Em E5, para expressar a soma dos valores contidos nas células B3 E D3.

II) Em E6, para o menor número dentre todos, no intervalo de A3 a E3.

III) Em E7, para a média aritmética dentre todos, no intervalo de A3 a E3.

As fórmulas inseridas nas células E5, E6 E E7 são,

respectivamente,

Observe a figura abaixo

Essas entradas são, respectivamente, da esquerda

para a direita,

Analise as assertivas abaixo sobre firewall, marcando V, para as assertivas verdadeiras, ou F, para as falsas.

( ) O firewall é um grande aliado no combate a vírus e cavalos de troia, uma vez que é capaz de bloquear portas que eventualmente sejam usadas pelas "pragas digitais" ou então bloquear acesso a programas não autorizados.

( ) O firewall pode ser usado para fazer backup de dados, transferindo para outros computadores.

( ) O firewall pode ser usado para ajudar a impedir que sua rede ou seu computador seja acessado sem autorização. Assim, é possível evitar que informações sejam capturadas ou que sistemas tenham seu funcionamento prejudicado pela ação de hackers.

( ) Em redes corporativas, é possível evitar que os usuários acessem serviços ou sistemas indevidos, além de ter o controle sobre as ações realizadas na rede, sendo possível até mesmo descobrir quais usuários as efetuaram.

A ordem correta de preenchimento dos parênteses, de cima para baixo é:

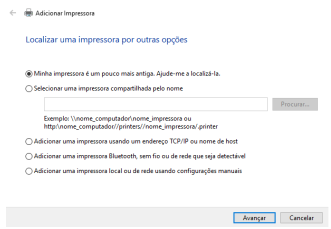

No Windows, utilizamos o recurso adicionar uma impressora, que mostra a tela abaixo:

Qual dos itens você vai utilizar para adicionar uma

impressora instalada com um número de IP fixo,

exemplo: 10.15.3.254?

Associe os modos de operação do RAID listados na coluna 1 com a respectiva descrição na coluna 2.

Coluna 1

1. Raid 0

2. Raid 1

3. Raid 5

4. Raid 10

Coluna 2

( ) Utiliza o sistema de paridade para manter a integridade dos dados.

( ) Trabalha com pares de HDs em que um disco do par guarda a cópia do outro.

( ) Metade dos HDs é utilizada em modo striping, enquanto a segunda metade armazena uma cópia dos dados dos primeiros.

( ) Tem como objetivo único melhorar o desempenho.

Sobre alguns equipamentos de redes de computadores, analise as assertivas abaixo.

I) Um switch mapeia de forma inteligente os seguimentos de rede a ele conectados, permitindo, assim, somente a passagem do pacote necessário.

II) Um hub guarda na memória os endereços dos destinatários em uma tabela, decodificando o cabeçalho do pacote para localizar o endereço MAC do destinatário

III) Um roteador é um equipamento usado para conectar diferentes redes de computadores entre si.

Quais são as corretas?

Com relação aos protocolos UDP e TCP, analise as assertivas abaixo.

I) O protocolo UDP é um protocolo de transporte orientado à conexão.

II) O protocolo UDP é mais leve, porém essa leveza vem do fato que ele tolera perdas de pacotes.

III) O protocolo TCP preza pela confiabilidade da transmissão dos dados.

IV) O protocolo TCP é mais utilizado em jogos on-line, streaming de vídeo e de voz.

Podemos afirmar que estão corretas

Relacione os comandos de terminal Linux apresentados na coluna 1 com sua respectiva funcionalidade na coluna 2.

Coluna 1

1. ls

2. cd

3. chown

4. mkdir

Coluna 2

( ) Altera o proprietário de um arquivo.

( ) Navega para uma pasta.

( ) Cria uma pasta.

( ) Lista o conteúdo da pasta corrente.

Relacione os programas maliciosos listados na coluna 1 com a respectiva descrição na coluna 2.

Coluna 1

1. vírus

2. verme

3. cavalo de Troia

4. flooders

Coluna 2

( ) Programa que contém alguma funcionalidade adicional inesperada.

( ) Sobrecarrega a comunicação da internet/rede e visa a diminuir o desempenho geral do sistema do PC afetado, causando ataques de negação de serviço.

( ) Programa que se propaga sem depender de outro programa.

( ) Anexa-se a um programa, faz cópias de si e tenta se espalhar para outros computadores.