Questões de Concurso Para detran-ro

Foram encontradas 777 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

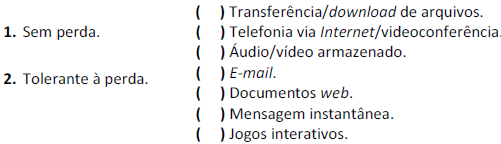

Toda aplicação de rede utiliza um protocolo da camada de aplicação e um respectivo protocolo da camada de transporte. O desenvolvedor define qual protocolo será utilizado por sua aplicação. Sobre as aplicações, o protocolo da camada de aplicação e o respectivo protocolo de transporte adjacente, analise as afirmativas.

I. O correio eletrônico utiliza SMTP e TCP.

II. O servidor de arquivo remoto utiliza NFS e TCP.

III. O gerenciamento de rede utiliza ICMP e UDP.

IV. A tradução de nome utiliza DNS e TCP.

Está(ão) correta(s) apenas a(s) afirmativa(s)

A sequência está correta em