Questões de Concurso

Foram encontradas 582 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Embora a criptografia de chave pública tenha sido usada no passado, hoje ela foi totalmente substituída pela criptografia de chave privada. II. Ataques de canal lateral (em inglês, side-channel attacks ou SCAs) podem obter chaves secretas de criptografia sem usar pesquisa exaustiva e sem conhecer quaisquer detalhes da estrutura da chave. III. Dado um algoritmo de criptografia, quanto maior a chave de criptografia usada, maior a segurança obtida no processo de proteção de dados contra ataques de força bruta.

Quais estão corretas?

Coluna 1 1. Gestão de Capacidade e Desempenho. 2. Gestão de Disponibilidade. 3. Gerenciamento de Implantação. 4. Validação e teste de serviço. 5. Gerenciamento de Continuidade de Serviços.

Coluna 2 ( ) Percentagem de Teste de Aceitação de Serviços não foram aprovadas pelo cliente. ( ) Número de interrupções de serviço. ( ) Tempo de resolução para gargalos de capacidade identificados.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

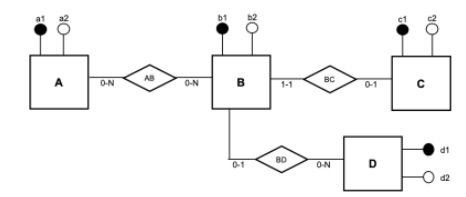

Foi solicitado à projetista que fizesse um modelo lógico relacional correspondente a este DER. A projetista mapeou as entidades A, B, C e D nas tabelas A, B, C e D, respectivamente, cada qual com sua chave primária (atributos a1, b1, c1 e d1, respectivamente) e demais atributos (a2, b2, c2 e d2, respectivamente).

Considere as seguintes assertivas sobre o mapeamento dos relacionamentos:

I. Deve ser criada uma tabela própria para representar o relacionamento AB, na qual deve haver colunas (chaves estrangeiras) referenciando as chaves primárias das tabelas A e B. II. O relacionamento BD pode ser modelado como uma coluna adicional na tabela B (chave estrangeira referenciando a chave primária da tabela D). III. O relacionamento BC pode ser modelado como uma coluna adicional (chave estrangeira) na tabela C ou B, sendo essas escolhas equivalentes. Se incluído na tabela C, esse atributo deve referenciar a chave primária da tabela B, e se incluído na tabela B, deve referenciar a chave primária da tabela C.

Quais estão corretas?

I. 2PL garante possibilidade de serialização (serializability). II. 2PL evita deadlocks. III. 2PL não permite intercalação de lock e unlock.

Quais estão corretas?

(a) SELECT C.sobrenome, C.renda FROM clientes C WHERE C.codc <> ALL (SELECT V.codc FROM vendas V WHERE V.valor > 1000);

(b) SELECT C.sobrenome, C.renda FROM clientes C WHERE NOT EXISTS (SELECT 1 FROM vendas V WHERE V.valor > 1000 and V.codc = C.codc);

Considere as assertivas abaixo sobre a otimização baseada em desaninhamento de subconsultas no Oracle:

I. O recurso fundamental do desaninhamento de subconsultas é a conversão da subconsulta com processamento relacionado em outra equivalente com processamento não relacionado. II. No caso de uma subconsulta ALL, o desaninhamento explora semi-join. III. No caso de uma subconsulta NOT EXISTS, o desaninhamento explora o anti-join.

Quais estão corretas?

S1: r2(X), r1(X), r2(Y), r1(X), r2(Y), w2(Y) ... S2: r2(X), r2(Y), r1(X), r1(Y), w1(X) ... S3: r2(Y), r2(Y), r1(X), r1(Y), w1(X), w2(X) ...

Quais históricos apresentam operações conflitantes?

I. Relacionamento MENTORIA, entidades ESTAGIARIO, MENTOR, e SETOR: em um programa de treinamento, um estagiário passa por vários setores da empresa, em cada um deles sendo atribuído a um mentor. Deseja-se registrar sobre cada mentoria, além do estagiário, do mentor, e do setor, a data de início e de fim da mentoria. II. Relacionamento CONSULTA, entidades MEDICO, PACIENTE, e EXAME: uma clínica médica oferece consultas e exames a seus pacientes. Deseja-se registrar sobre cada consulta realizada, além do médico e do paciente, a data/hora da consulta, a forma de pagamento, bem como possivelmente um ou mais exames solicitados durante a consulta. III. Relacionamento ALOCACAO, entidades PROJETO, FUNCIONARIO, e FUNCAO: uma empresa de TI desenvolve diferentes projetos, na qual aloca seus funcionários em uma dada função. Deseja-se registrar sobre cada alocação, além do funcionário, do projeto e da função, o número de horas alocado.

Qual dos relacionamentos acima poderia ser corretamente modelado por um relacionamento ternário entre as três entidades participantes indicadas?

I. Diferentemente do que ocorre em VPNs, uma conexão DirectAccess é sempre bidirecional. II. A conexão via DirectAccess de dispositivos Windows à rede corporativa é, da mesma forma que em VPNs, iniciada pelo usuário do dispositivo, mesmo quando não existe autenticação forte de usuário habilitada. III. A comunicação via DirectAcess ocorre mediante o uso exclusivo do protocolo IPV6, usando tecnologias de transição e tradução quando necessário interagir com dispositivos operando com outros protocolos.

Quais estão corretas?

( ) Oferece diferentes modelos de recuperação, entre eles o total, diferencial e log de transações. ( ) Um backup diferencial captura apenas as extensões dos dados alterados desde o último backup diferencial. ( ) Se a base de dados foi criada com múltiplos arquivos de dados, é possível criar backups de arquivos individuais e restaurá-los individualmente.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. O recurso de multiplexar um redo log (multiplexed redo logs) visa proteger contra uma falha envolvendo o próprio redo log. II. Quando um redo log é multiplexado, é recomendado que todos os membros de um grupo sejam colocados em discos físicos distintos. III. É uma boa prática que a necessidade de arquivamento dos arquivos de redo log em mídias de armazenamento off-line, tais como discos ou fitas, seja levada em conta pelo DBA ao definir o tamanho do arquivo de redo log.

Quais estão corretas?

I. Melhor manutenabilidade: é possível alterar o código de um procedimento armazenado diretamente, sem que as diferentes aplicações que o usam sejam impactadas. II. Maior segurança: é possível conceder a procedimentos armazenados os privilégios de acesso necessários ao acesso/atualização dos objetos que manipula. Se usuários forem forçados a atualizar certos objetos da base de dados através de procedimentos armazenados específicos, é possível limitar a concessão de privilégios a usuários para acesso/manipulação desses objetos. III. Melhor desempenho: um procedimento armazenado pode executar com melhor desempenho no servidor, pode se beneficiar de otimizações específicas feitas pelo sistema de gerência de banco de dados, pode implicar em redução de tráfego entre o servidor e a aplicação cliente, entre outras razões.

Quais estão corretas?

CREATE NONCLUSTERED INDEX IDX1 ON TAB1 (codcomp, dataInicial) WHERE DataFinal IS NOT NULL;

Sobre isso, analise as assertivas abaixo:

I. Esse comando cria um índice filtrado. II. O índice criado por esse comando contribui à melhoria do desempenho de consultas principalmente quando a condição (DataFinal IS NOT NULL) é observada em um grande número de tuplas dessa tabela. III. O formato de armazenamento primário do índice criado por esse comando é columnstore.

Quais estão corretas?

• Para procurar as tabelas existentes, deveria consultar a SYS.TABLES, e para encontrar as chaves primárias existentes, poderia consultar a tabela _____________; • Encontraria na tabela _________ o identificador do tipo de dado associado aos atributos de uma dada tabela; • Para encontrar os procedimentos armazenados na base de dados, precisava consultar a SYS.PROCEDURES, e que se quisesse saber detalhes dos parâmetros de um dado procedimento armazenado, poderia encontrá-los na ___________;

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

GRANT ALL PRIVILEGES ON PROJETOS TO USUARIO1;

Analise as assertivas abaixo, sobre os privilégios concedidos a USUARIO1 com esse comando, assinalando V, se verdadeiras, ou F, se falsas.

( ) USUARIO1 pode remover tuplas da tabela PROJETOS. ( ) USUARIO1 pode conceder a outros usuários um ou mais privilégios recebidos sobre a tabela PROJETOS através de comandos GRANT. ( ) USUARIO1 pode definir um gatilho sobre a tabela PROJETOS.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Nota: pr_user1> representa o prompt de comando do shell ativo.