Questões de Concurso

Para if-sp

Foram encontradas 1.803 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Entre os comandos do Linux que são interpretados pelo Shell Bash, assinale a alternativa que representa o comando que tem como objetivo permitir que o proprietário mude os bits de direitos para modificar permissões de acesso a arquivos ou diretórios.

Tabela Funcionarios

CodFun int Primary Key Auto_Increment,

NomeFun Varchar(50),

DtNasc Date,

Salario Decimal(6,2);

Assinale a alternativa correta quanto ao processo de criptografia de chave assimétrica.

I. O método onCreate é acionado para configurar a interface de usuário;

II. O método onStart pode ser invocado apenas após o método onRestart( );

III. O método onResume é executado sempre que a Activity voltar para o primeiro plano.

Assinale a alternativa que apresenta apenas afirmações corretas.

Sobre HTML, assinale a alternativa correta para a tag (abertura e fechamento) que permite adicionar colunas em uma tabela.

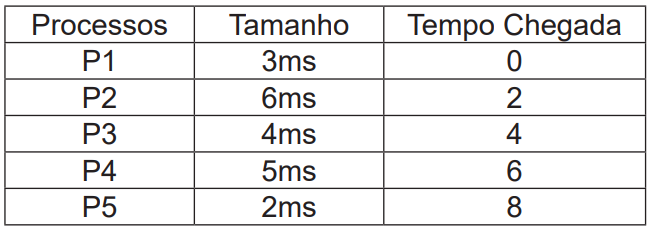

Processo Pronto (ou tempo de chegada): momento em que o processo está disponível para execução

Tamanho (TAM): tempo total de processamento necessário para findar a execução do processo

Turn-around Time (TT): intervalo de tempo entre a entrada do processo e sua finalização (inclusive as esperas)

Desempenho de cada Processo: tempo de desempenho do processo considerando a razão do TT pelo Tamanho

Desempenho Médio: média do desempenho de todos processos

Qual das alternativas apresenta o algoritmo com

melhor desempenho médio total?

Em relação a memória em um computador, analise as assertivas abaixo e assinale com V, se for verdadeiro, ou F, se falso.

( ) A memória cache é acessada pela CPU antes de um acesso à memória principal.

( ) A memória cache pode ser dividida em L1 e L2. O acesso à L1 é realizado sem atraso enquanto L2 pode atrasar um ou dois ciclos de Clock.

( ) Os registradores são memórias localizadas na RAM e sua função é armazenar registros de dados de SGBDs (Sistemas Gerenciadores de Banco de Dados).

A ordem correta de preenchimento dos parêntesis, de cima para baixo, é:

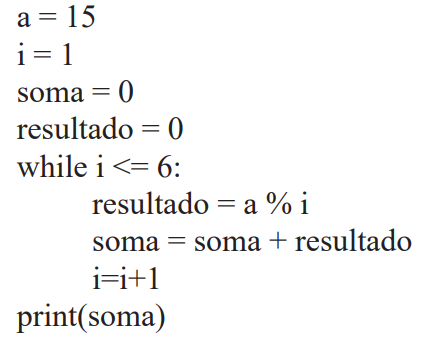

Assinale a alternativa correta para o valor que será impresso ao final da execução do algoritmo.

Em Python, a execução dos seguintes comandos gera qual saída de dados?

RISC significa ____________________________ (computador com conjunto de instruções reduzido), e ______________ significa Complex Instruction Set Computer (computador com conjunto de instruções complexo).

I. A View sempre existe de forma física com tuplas armazenadas fisicamente no banco de dados;

II. A View é uma representação de uma ou mais tabelas que precisam ser referenciadas com mais frequência;

III. O comando para especificar uma View no MySQL é CREATE VIEW.

São verdadeiras as afirmações:

Atualmente, a ____________ é o mais importante serviço da Tecnologia de Informação em um ____________ e influenciará o dimensionamento dos demais serviços oferecidos no mesmo. As vantagens da virtualização são inúmeras e o seu custo total é facilmente demonstrado através de ____________ disponibilizadas pelos desenvolvedores dessas tecnologias de virtualização.

Dentre os principais tipos de memórias RAM e ROM existentes, assinale a alternativa que apresenta apenas memórias em que o seu modo de apagar seja elétrico:

( ) Existem computadores que suportam números inteiros sem sinal e também com sinal, assim, em um computador com palavra de 32 bits, um inteiro sem sinal pode representar números de 0 a 231 – 1, representado por complemento de dois, e, para os números com sinal, a representação de números pode ser até 232 -1 (além dos negativos).

( ) Um valor Booleano, em nível de ISA, pode ser representado por um bit (0 ou 1), mas, na prática, é usado um byte ou uma palavra. Temos como exceção a situação em que o armazenamento se refere a um mapa de bits, portanto, uma palavra de 32 bits poderia armazenar 32 valores booleanos.

( ) Existe um tipo de dado ponteiro que representa um endereço de máquina. Devido a sua dificuldade de uso, é responsável por originar erros de programação e deve ser usado com muito cuidado.

A ordem correta de preenchimento dos parêntesis, de cima para baixo, é:

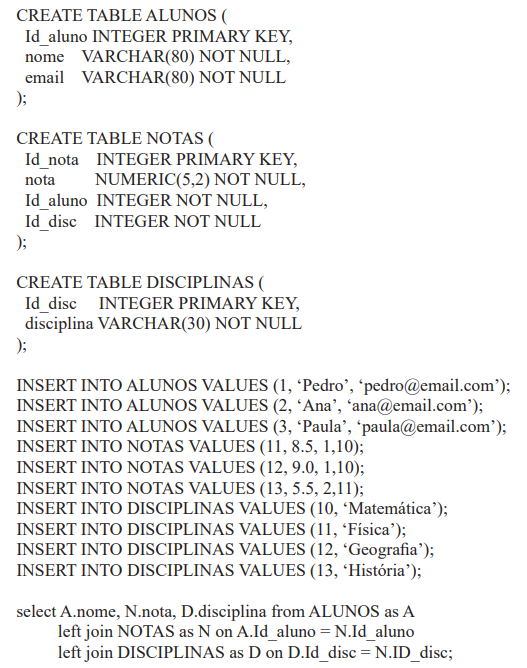

Assinale a alternativa que mostra o que será apresentado na tela após a execução do script:

Ao clicar para abrir o documento, o usuário recebe uma mensagem de erro e isso o leva a entender que o documento estava com problemas. Mais tarde, já fora do ambiente de trabalho, ao ligar para a pessoa que supostamente enviou o e-mail, recebe a informação que ela não havia enviado nenhum arquivo. Nesse momento, o profissional percebe que cometeu um erro e retorna para a sua mesa. No decorrer do episódio, descobre-se que o ataque originado desse processo permitiu o vazamento de dados pessoais de milhões de clientes da empresa.

Embora o texto se refira a uma situação fictícia, esse tipo de situação em relação à segurança da informação exemplifica uma vulnerabilidade explorada.

Essa técnica de ataque recebe um nome, qual das alternativas apresenta o ataque descrito na série citada?