Questões de Concurso

Comentadas para if-ms

Foram encontradas 526 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

(Atkins, P.W.; Jones, L. Princípios de Química: Questionando a Vida Moderna e o Meio Ambiente. Ed. 5, Bookman, 2011.)

Dessa forma, assinale a alternativa correta:

Programa espacial da NASA busca vida alienígena no 2º maior satélite do Sistema Solar (25/02/2019). Disponível em Acesso em 8 mar. 2019

Sobre as propriedades físico-químicas dos compostos orgânicos, assinale a afirmativa correta:

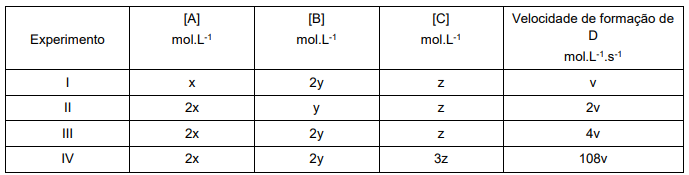

Determine a velocidade da reação em função de v se as concentrações de A, B e C, forem, respectivamente, igual a: 3x, 5y e 2z.

(Atkins, P.W.; Jones, L. Princípios de Química: Questionando a Vida Moderna e o Meio Ambiente. Ed 5, Bookman, 2011.)

Sobre titulação, assinale a alternativa correta:

(Santos, W.; Mol, G. S. Química cidadã, vol. 1, 2ª ed., São Paulo: Editora AJS, 2013.)

Assinale a alternativa que apresenta, respectivamente, um óxido: básico, ácido, neutro e anfótero:

Para que um átomo de tório com número de massa igual a 228 se desintegre espontaneamente para formar um átomo, do mesmo elemento químico com número de massa igual a 220, os números de partículas alfa e beta que deverão ser emitidas, respectivamente, são:

SnS + HCℓ + HNO3 → SnCℓ4 + S + NO + H2O

Após o balanceamento da equação, a soma total dos coeficientes mínimos e inteiros das espécies envolvidas na reação é

Dados: R = 8,31 J.K-1 .mol-1 ; ln 2 = 0,7

Dados das massas molares em g.mol-1 : C = 12 e O = 16.

(COSTA, T.S. et al. Confirmando a esterificação de Fischer por meio dos aromas. Química Nova na Escola, n. 19, p. 36-38, Maio de 2004).

Na esterificação de 1 mol de ácido acético com 1 mol de álcool etílico num recipiente de 1 litro, a 25 °C, o equilíbrio é atingido com constante de equilíbrio igual a 4. Dessa forma, qual a quantidade em mols do éster presente no equilíbrio?

I. O ataque de negação de serviço (Denial of Service - DoS) necessita de acesso privilegiado à rede para ser executado.

II. As ondas de radiofrequência se propagam pelo ar, então podem ser passíveis de captura. Em redes não cifradas, as informações podem ter seu conteúdo facilmente conhecido.

III. O protocolo WPA possui características inferiores de segurança em comparação ao protocolo WEP.

IV. O método de segurança TKIP é uma extensão do WEP, adicionando uma chave temporal ao processo. Esse método aumenta o grau de segurança do protocolo WEP; no entanto, exige muitos recursos computacionais adicionais, inviabilizando a sua utilização.

Marque a alternativa correta:

I. Firewalking é uma técnica implementada em uma ferramenta similar ao trace-route e pode ser utilizada para a obtenção de informações sobre uma rede remota protegida por um firewall.

II. IP spoofing é uma técnica na qual o endereço real do atacante é mascarado, de forma a evitar que ele seja encontrado.

III. Os ataques de negação de serviços (Denial of Service Attack - DoS) fazem com que recursos sejam explorados de maneira agressiva.

IV. O smurf é um ataque no nível de aplicação, pelo qual um grande tráfego de pacote ping (ICMP echo) é enviado para o endereço IP de broadcast da rede, tendo como origem o endereço de IP da vítima (IP spoofing).

I. A ordem em que as instruções são lidas. II. A ordem em que as instruções são executadas. III. A ordem em que as instruções atualizam o conteúdo dos registradores e as posições de memória. IV. A missão fora de ordem com conclusão fora de ordem.

Dentre as afirmações apresentadas acima, quais podemos considerar corretas?

I. Prevenção de ataque e ação antecipada. II. Detecção e filtragem do ataque. III. Rastreamento e identificação da origem do ataque.

Essas três linhas de defesa são contramedidas para qual tipo de ameaça?

I. Não inclui redundância. II. Os dados são distribuídos por todos os discos no array. III. Não há overhead de cálculo de paridade. IV. Recomendado para aplicações que exigem alta largura de banda.

Qual nível RAID possui todas as características apresentadas?