Questões de Concurso

Comentadas para cespe / cebraspe

Foram encontradas 217.521 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

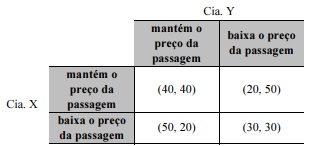

Na situação apresentada, o equilíbrio de Nash é um ótimo no sentido de Pareto.

Ambas as projeções indicadas são estudos econômicos de longo prazo, uma vez que envolvem um horizonte temporal maior que um ano.

O citado aumento na procura por passagens aéreas pode ser atribuído à mudança nas preferências dos consumidores devido à sazonalidade.

Considerando a teoria microeconômica clássica, julgue o item a seguir.

Um bem inferior é necessariamente um bem de Giffen.

Considerando a teoria microeconômica clássica, julgue o item a seguir.

Se a queda do preço leva a uma redução da quantidade

demandada, então o bem é inferior.

Considerando a teoria microeconômica clássica, julgue o item a seguir.

A função utilidade U (x1, x2) = x1 + 6x2 representa bens

complementares.

Julgue o próximo item, a respeito de sistemas operacionais.

O algoritmo de escalonamento round-robin distribui o tempo

de CPU igualmente entre todos os processos na fila de

prontos, usando uma quantidade de tempo fixo para cada

um, independentemente de suas prioridades.

Julgue o próximo item, a respeito de sistemas operacionais.

Threads dentro de um mesmo processo compartilham o

mesmo espaço de memória.

No que se refere a microprocessadores, julgue o item a seguir.

Interrupções são eventos gerados exclusivamente por

software e têm a função de interromper o fluxo normal de

execução do microprocessador.

No que se refere a microprocessadores, julgue o item a seguir.

O barramento de dados é usado para transmitir dados entre o

microprocessador e os dispositivos de entrada/saída.

Julgue o item seguinte, a respeito de eletrônica digital.

As memórias EPROM são escritas eletricamente e apagadas

com a utilização de luz ultravioleta.

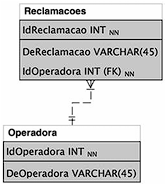

Figura CB1A5

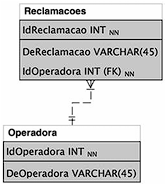

No que se refere a banco de dados, julgue o item a seguir, tendo o modelo apresentado na figura CB1A5 como referência.

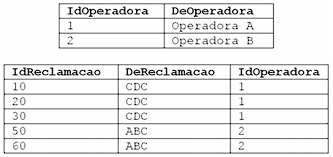

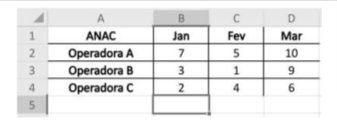

Considerando que as tabelas do modelo apresentado na figura CB1A5 possuam os registros precedentes, é correto afirmar que a execução do seguinte comando

SELECT o.Deoperadora, COUNT(r.idreclamacao) AS Quantidade

FROM Reclamacoes r

INNER JOIN Operadora o ON o.idoperadora = r.IdOperadora

GROUP BY o.Deoperadora

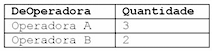

terá como resultado a tabela a seguir.

Figura CB1A5

No que se refere a banco de dados, julgue o item a seguir, tendo o modelo apresentado na figura CB1A5 como referência.

CREATE TABLE Operadora (

IdOperadora INT NOT NULL,

DeOperadora VARCHAR(45) NULL,

PRIMARY KEY (IdOperadora));

CREATE TABLE Reclamacoes (

IdReclamacao INT NOT NULL AUTO_INCREMENT,

DeReclamacao VARCHAR(45) NULL,

IdOperadora INT NOT NULL,

PRIMARY KEY (IdReclamacao),

FOREIGN KEY (IdOperadora)

REFERENCES Operadora (IdOperadora));

A execução dos comandos SQL precedentes resulta na

criação de duas tabelas e no relacionamento descrito no

modelo apresentado na figura CB1A5.

Julgue o próximo item, relativos a Linux, MS Excel, firewalls e Google Chrome.

Caso se digite a fórmula =CONT.VALORES(B2:C4) na

célula B5 da planilha da figura precedente, desenvolvida no

MS Excel, o resultado a ser apresentado nesta célula será 22.

Julgue o próximo item, relativos a Linux, MS Excel, firewalls e Google Chrome.

Considere que os comandos a seguir tenham sido executados em um terminal do sistema operacional Linux, um após o outro.

comando 1: echo “ANAC” >> a.txt

comando 2: echo “Agencia” >> a.txt

comando 3: cp a.txt b.txt

comando 4: echo “Nacional” >> b.txt

comando 5: diff a.txt b.txt

Com base nessas informações, é correto afirmar que o resultado da execução do comando 5 será o seguinte.

> ANAC

> Agencia

Julgue o próximo item, relativos a Linux, MS Excel, firewalls e Google Chrome.

O Google Chrome, em sua versão mais recente para

Windows, permite que senhas reutilizadas ou senhas que

podem ser facilmente adivinhadas — como aquelas com

frases óbvias ou padrões de teclado simples — sejam

automaticamente canceladas, caso a função

Gerenciador de Senhas esteja habilitada.

Julgue o próximo item, relativos a Linux, MS Excel, firewalls e Google Chrome.

Os firewalls são dispositivos constituídos pela combinação

de software e hardware, utilizados para controlar o acesso

entre redes de computadores; alguns programas de firewall

permitem analisar continuamente o conteúdo das conexões,

filtrando vírus de email, cavalos de troia e outros tipos de

malware, antes mesmo que os antivírus entrem em ação.

O uso de algemas no indivíduo que fugiu do flagrante, mas que, após capturado, não ofereceu resistência, não viola o referido Código de Conduta, pois a algema é uma das ferramentas adequadas a evitar o uso da força por parte do policial.

Com relação aos direitos humanos e sua relação com as garantias fundamentais estabelecidas na Constituição Federal de 1988, julgue o item a seguir.

A privacidade das pessoas é um direito e a inviolabilidade de

domicílio é uma garantia desse direito.

O habeas corpus é um direito e a liberdade de locomoção é uma garantia desse direito.