Questões da Prova FEPESE - 2017 - PC-SC - Escrivão de Polícia Civil

Foram encontradas 120 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

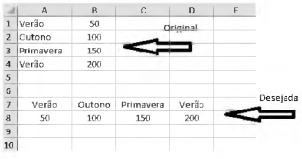

Às vezes, será necessário alternar ou girar células no Microsoft Excel. Observe a figura abaixo que apresenta conjunto de valores na situação original e na situação desejada.

Assinale a alternativa que apresenta uma forma correta

de executar esta operação:

Com relação aos protocolos utilizados no âmbito do correio eletrônico são realizadas as seguintes afirmativas:

1. Através de um programa cliente que envia comandos ao servidor de correio eletrônico que suporta o protocolo IMAP, o usuário pode manipular suas mensagens e pastas (também chamadas de "folders") a partir de computadores diferentes em diversas localidades sem que seja necessária a transferência das mesmas do servidor para o computador de onde se está fazendo o acesso.

2. O protocolo IMAP não se destina a fornecer extensas operações de manipulação de correio no servidor; normalmente, o correio é baixado e depois excluído.

3. Quando um cliente SMTP possui uma mensagem para transmitir, ele estabelece um canal de transmissão (two-way) com um servidor SMTP. A responsabilidade do cliente SMTP é transmitir a mensagem de correio eletrônico para um ou mais servidores SMTP, ou reportar sua falha na tentativa de transmissão.

Assinale a alternativa que indica todas as afirmativas corretas.

Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre Virtual Private Network (VPN).

( ) Devido ao protocolo TCP/IP ser a base da Internet, ele é amplamente utilizado para a comunicação entre redes. Entretanto, este protocolo é muito inseguro. Por isso uma VPN utiliza a infraestrutura da rede já existente do TCP/IP, para transmitir os seus pacotes pela Internet adicionando alguns cabeçalhos, o que possibilita a instalação destes em qualquer parte da rede.

( ) A utilização de redes públicas tende a apresentar custos muito menores que os obtidos com a implantação de redes privadas, sendo este, justamente o grande estímulo para o uso de VPNs. No entanto, para que esta abordagem se torne efetiva, a VPN deve prover um conjunto de funções que garanta confidencialidade, integridade e autenticidade.

( ) O L2TP foi criado para suportar dois modos de tunelamento: compulsório (o túnel é criado pelo computador/usuário remoto, bom para usuários em locomoção) e voluntário (o túnel é criado pelo servidor de acesso à rede, devendo ser configurado para realizar a criação dos túneis, após a autenticação do usuário).

( ) Os elementos que compõem uma conexão por tunelamento PPTP são: o cliente PPTP, o servidor de acesso à rede e o servidor PPTP.

Assinale a alternativa que indica a sequência correta, de cima para baixo.