Questões de Concurso Sobre segurança da informação

Foram encontradas 9.201 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ano: 2024

Banca:

FGV

Órgão:

TJ-MS

Prova:

FGV - 2024 - TJ-MS - Técnico de Nível Superior - Analista de Sistemas Computacionais - Analista de Infraestrutura de Redes |

Q2490863

Segurança da Informação

Ana foi contratada pela empresa K para identificar pontos de

vulnerabilidades na rede local. Ela identificou uma brecha de

segurança que visava a comprometer os dados transmitidos a um

dispositivo conectado a um switch de rede com o objetivo de

estourar a tabela de endereços MAC para os dispositivos e seus

segmentos de rede correspondentes.

O possível ataque que usaria a brecha de segurança identificada por Ana é o:

O possível ataque que usaria a brecha de segurança identificada por Ana é o:

Ano: 2024

Banca:

FGV

Órgão:

TJ-MS

Prova:

FGV - 2024 - TJ-MS - Técnico de Nível Superior - Analista de Sistemas Computacionais - Analista de Infraestrutura de Redes |

Q2490861

Segurança da Informação

Ester estava verificando sua caixa de entrada quando notou um

e-mail com o nome de seu chefe, porém com um domínio

diferente. Acreditando se tratar de um e-mail pessoal, ela o abriu

e baixou um arquivo em anexo. Tal fato possibilitou a um

atacante remoto acessar um dispositivo infectado de forma

direta e interativa. O computador de Ester começou a apresentar

lentidão, o que a levou a fazer varredura com um antivírus.

O antivírus utilizado identificou o malware como sendo um:

O antivírus utilizado identificou o malware como sendo um:

Ano: 2024

Banca:

IBADE

Órgão:

Prefeitura de Manaus - AM

Prova:

IBADE - 2024 - Prefeitura de Manaus - AM - Analista Municipal - Rede de Computadores |

Q2489590

Segurança da Informação

É correto afirmar sobre criptografia de chave assimétrica,

EXCETO:

Ano: 2024

Banca:

IBADE

Órgão:

Prefeitura de Manaus - AM

Prova:

IBADE - 2024 - Prefeitura de Manaus - AM - Analista Municipal - Rede de Computadores |

Q2489589

Segurança da Informação

Há duas principais formas de criptografia: por códigos e por

cifras. A respeito dos métodos por cifras é correto afirmar:

Ano: 2024

Banca:

IBADE

Órgão:

Prefeitura de Manaus - AM

Prova:

IBADE - 2024 - Prefeitura de Manaus - AM - Analista Municipal - Rede de Computadores |

Q2489588

Segurança da Informação

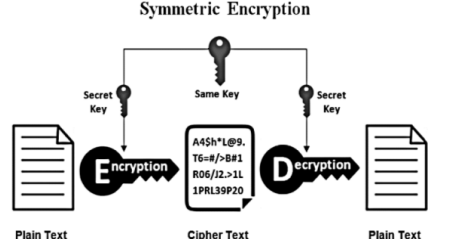

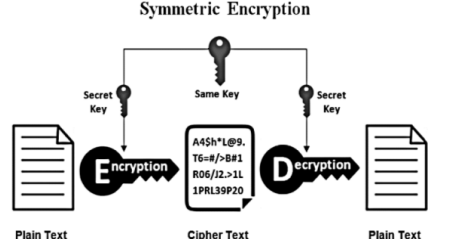

Analise a seguinte figura que ilustra o processo de criptografia

utilizando a técnica de chave simétrica. A partir da análise da

figura, avalie as seguintes afirmações:

Fonte: https://repositorio.ifgoiano.edu.br/bitstream/prefix/795/1/tcc_ Willian_Wallace_de_Matteus_Silva.pdf

I. o algoritmo de chave simétrica The Data Encryption Standard (DES) desenvolvido pela IBM na década de 1970, foi adotado em 1976 pelo National Institute of Standards and echnolog (NIST). O DES foi projetado para criptografar e descriptografar blocos de informação de 64 bits de comprimento. Mesmo tendo uma chave de entrada de 64 bits, o tamanho real da chave do algoritmo DES de bits.

II. o sistema de chave simétrica consiste em um par de chaves, uma pública e uma privada, onde esse par de chaves é utilizado para criptografar e descriptografar uma informação.

III. utilizando o conceito de chave simétrica, se um terceiro interceptar a chave durante a transmissção, ele tem acesso às instruções para criptografar novas mensagens e descriptografar a informação cifrada enviada, inutilizando qualquer segurança que o algoritmo traria.

Está(ão) correta(s) a(s) afirmativa(s):

Fonte: https://repositorio.ifgoiano.edu.br/bitstream/prefix/795/1/tcc_ Willian_Wallace_de_Matteus_Silva.pdf

I. o algoritmo de chave simétrica The Data Encryption Standard (DES) desenvolvido pela IBM na década de 1970, foi adotado em 1976 pelo National Institute of Standards and echnolog (NIST). O DES foi projetado para criptografar e descriptografar blocos de informação de 64 bits de comprimento. Mesmo tendo uma chave de entrada de 64 bits, o tamanho real da chave do algoritmo DES de bits.

II. o sistema de chave simétrica consiste em um par de chaves, uma pública e uma privada, onde esse par de chaves é utilizado para criptografar e descriptografar uma informação.

III. utilizando o conceito de chave simétrica, se um terceiro interceptar a chave durante a transmissção, ele tem acesso às instruções para criptografar novas mensagens e descriptografar a informação cifrada enviada, inutilizando qualquer segurança que o algoritmo traria.

Está(ão) correta(s) a(s) afirmativa(s):