Questões de Concurso Público UFU-MG 2017 para Técnico em Radiologia

Foram encontradas 5 questões

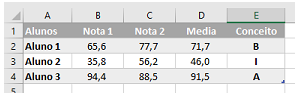

Observe a planilha a seguir, criada no MS Excel 2007. A planilha será usada para conversão de médias em conceitos.

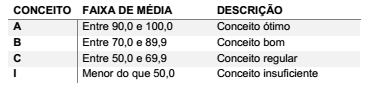

Os conceitos são apresentados como símbolos do alfabeto (A, B, C e I), atribuídos conforme faixa de média dos alunos. Os critérios para conversão de médias em conceitos são apresentados na tabela abaixo:

Nas células E2, E3, E4 foi utilizada uma fórmula para automatizar o processo de

conversão de médias em conceitos. O que terá que ser digitado na célula E2 para que o

conceito do Aluno 1 seja exibido de acordo com os critérios de conversão mostrados na

tabela?

Analise as afirmativas a seguir, sobre segurança de dados na Internet.

I. Ferramenta que tem a função de, propositalmente, simular falhas de segurança de um sistema e colher informações sobre o invasor. É uma espécie de armadilha para invasores.

II. É um tipo específico de phishing que envolve o redirecionamento da navegação do usuário para sites falsos, por meio de alterações no serviço de DNS (Domain Name System).

III. Técnica que consiste em inspecionar os dados trafegados em redes de computadores, podendo ser utilizada de forma legítima ou maliciosa.

As afirmativas descrevem, respectivamente, conceitos de: