Questões de Concurso Público UFES 2023 para Técnico de Tecnologia da Informação

Foram encontradas 40 questões

I. O comando ip address add 192.168.0.1/24 dev eth0 pode ser utilizado para configurar um endereço IPv4 na interface de rede eth0 do servidor Linux.

II. O comando ipconfig eth0 pode ser usado para exibir informações de configuração da interfacede rede eth0 do servidor Linux.

III. O comando ip -6 neighbor show serve para exibir a tabela de vizinhança (NDP) do servidor Linux no formato de endereçamento IPv6.

IV. O comando ifconfig eth0 add 2001:db8:cafe::1/64 pode ser utilizado para configurar um endereço IPv6 na interface de rede eth0 do servidor Linux.

É CORRETO o que se afirma em:

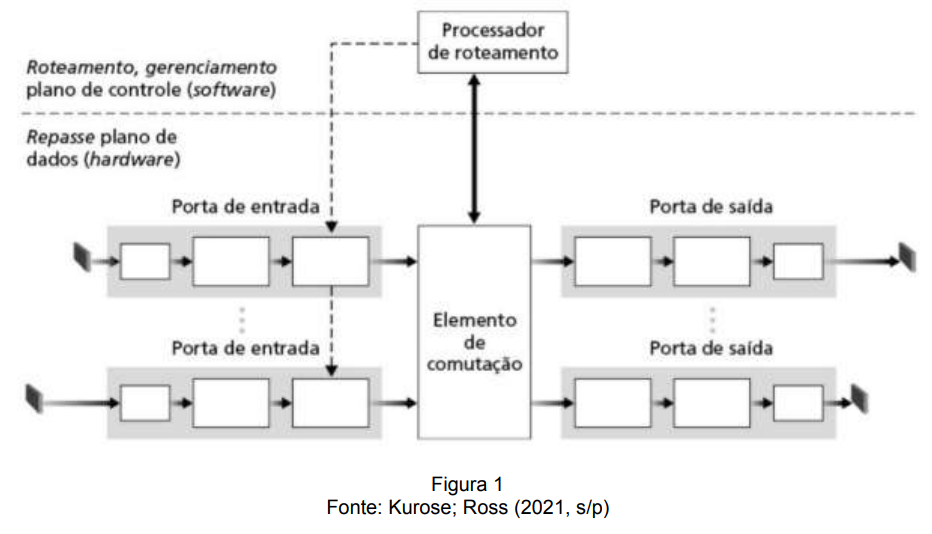

Com base na figura 1, a respeito desta visão da arquitetura de um roteador, é CORRETO o que se afirma em:

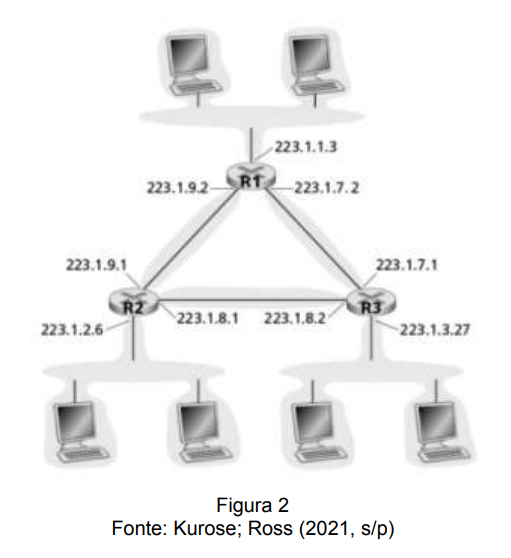

Com base na figura 2, a respeito da interconexão dessas sub-redes por meio dos roteadores R1, R2 e R3, é INCORRETO o que se afirma em:

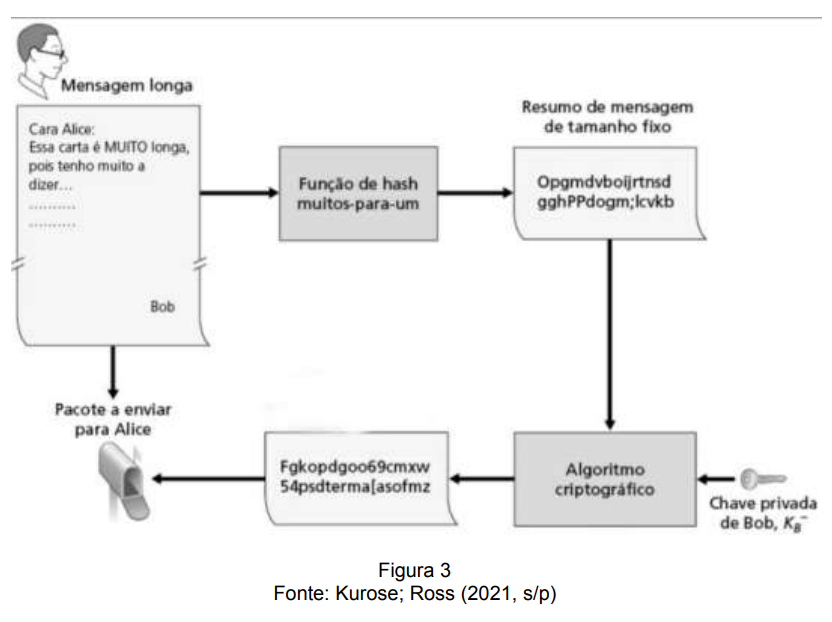

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado: