Questões de Concurso Público PGE-SC 2022 para Técnico em Informática, Edital nº 2

Foram encontradas 80 questões

( ) Declarações de variáveis começam com $, seguido pelo nome da variável.

( ) Os nomes das variáveis podem começar com números.

( ) Os nomes das variáveis podem conter caracteres especiais, tais como + - % ( ) . &.

( ) Os nomes das variáveis podem conter espaço em branco.

( ) Os nomes das variáveis diferenciam letras maiúsculas de minúsculas.

A sequência está correta em

(STALLINGS, 2016, p. 92-93.)

Em relação aos termos analógico e digital aplicados no contexto de dados, sinais e transmissão, assinale a afirmativa INCORRETA.

(KUROSE, 2013, p. 558.)

Sobre as cinco áreas do modelo de gerenciamento de rede criado pela ISO, assinale a afirmativa INCORRETA.

1. Cabo par trançado.

2. Fibra óptica.

3. Canal de rádio terrestre.

4. Cabo coaxial.

5. Canal de rádio por satélite.

( ) É imune à interferência eletromagnética e tem baixa atenuação de sinal. Trata-se do meio preferido para a transmissão guiada de grande alcance, em especial para cabos submarinos.

( ) A comunicação nesse meio recebe transmissões em uma faixa de frequência, gera novamente o sinal usando um repetidor e o transmite em outra frequência.

( ) Flexível, barato e com baixo custo de manutenção. É dividido em categorias; cada categoria contém o seu próprio padrão, frequência e taxa de transmissão de dados.

( ) Pode ser utilizado como um meio compartilhado guiado. Vários sistemas finais podem ser conectados diretamente ao cabo, e todos eles recebem qualquer sinal que seja enviado pelos outros sistemas finais.

( ) Carrega sinais dentro do espectro eletromagnético. Trata-se de um meio de transmissão atraente porque sua instalação não requer cabos físicos, podendo atravessar paredes e dando conectividade ao usuário móvel. Além disso, consegue transmitir sinal a longas distâncias.

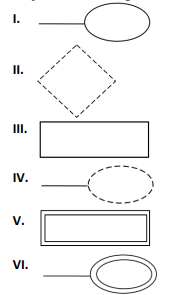

A sequência está correta em

(STALLINGS, 2016, p. 95.)

Sobre técnicas de codificação de dados, assinale a afirmativa INCORRETA.

( ) SSH (Secure Shell): fornece uma capacidade de login remoto seguro, que permite que um usuário em um terminal ou computador pessoal efetue o login em um computador remoto e funcione como se estivesse diretamente conectado a esse computador. O tráfego SSH é transmitido em uma conexão UDP.

( ) SNMP (Simple Network Management Protocol): é um protocolo de monitoramento e controle de rede em que os dados são transferidos a partir de agentes SNMP, processos de hardware e/ou software que informam atividades em cada dispositivo de rede ao console da estação de trabalho usada para supervisionar a rede. Os agentes retornam informações contidas em uma MIB (Management Information Base), estrutura de dados que define o que pode ser obtido e o que pode ser controlado do dispositivo.

( ) HTTP (HyperText Transfer Protocol): conecta sistemas cliente a servidores Web ou em uma internet. Sua principal função é estabelecer uma conexão com o servidor e enviar páginas HTML de volta para o navegador do usuário. Também é usado para baixar arquivos do servidor para o navegador ou qualquer outro aplicativo solicitante que use HTTP.

( ) SMTP (Simple Mail Transfer Protocol): não especifica a forma como as mensagens devem ser criadas. É necessário edição local ou instalação nativa do correio eletrônico. Depois que uma mensagem é criada, o SMTP a aceita e faz uso do UDP para enviá-la a um módulo SMTP em outro host. O módulo SMTP-alvo fará uso de um pacote de correio eletrônico local para armazenar a mensagem de entrada na caixa postal do usuário.

( ) FTP (File Transfer Protocol): é usado para enviar arquivos de um sistema para outro sob o comando do usuário.

A sequência está correta em

1. Gateway.

2. Roteador.

3. Sistema final.

4. Switch L2.

5. Sistema intermediário.

6. NAT.

( ) Computador conectado a uma sub-rede de comunicação ou uma interligação de redes que pode utilizar os serviços fornecidos pela rede para trocar dados com outros sistemas conectados.

( ) Dispositivo usado para conectar redes e permitir a comunicação entre os sistemas finais conectados a diferentes redes.

( ) Porta de entrada e saída da rede; é o roteador que possui o link de internet, sendo o responsável por rotear o tráfego dos demais hosts da rede para internet e vice-versa.

( ) Sistema intermediário que não modifica o conteúdo e não adiciona nada aos pacotes. Opera na camada 2 do modelo OSI.

( ) Técnica de roteamento que permite que várias estações acessem a internet usando uma única conexão e um único endereço IP válido.

( ) Sistema intermediário que opera na camada 3 do modelo OSI.

A sequência está correta em

(SOMMERVILLE, 2011, p. 19.)

Sobre as fases do modelo em cascata, assinale a afirmativa correta.

A associação está correta em

(SOMMERVILLE, 2011, p. 77.)

Considerando os tipos de verificação de requisitos, relacione adequadamente as colunas a seguir.

1. Verificações de validade.

2. Verificações de consistência.

3. Verificações de completude.

4. Verificações de realismo.

5. Verificabilidade.

( ) Usando o conhecimento das tecnologias existentes, os requisitos devem ser verificados para assegurar que realmente podem ser implementados. Devem ser considerados o orçamento e o cronograma para o desenvolvimento do sistema.

( ) Um usuário pode pensar no que é necessário em um sistema para executar determinadas funções. No entanto, maior reflexão e análise mais aprofundada podem identificar funções necessárias, adicionais ou diferentes.

( ) Para reduzir o potencial de conflito entre o cliente e o contratante, os requisitos do sistema devem ser passíveis de verificação. Isso significa que é possível escrever um conjunto de testes que demonstrem que o sistema entregue atenda a cada requisito especificado.

( ) O documento de requisitos deve incluir requisitos que definam todas as funções e as restrições pretendidas pelo usuário do sistema.

( ) Requisitos no documento não devem entrar em conflito, ou seja, não devem haver restrições contraditórias ou descrições diferentes da mesma função do sistema.

A sequência está correta em

<?php

$numero = 15; //tipo inteiro

$string = “15”; //tipo string

echo $numero + $string;

?>

Assinale a alternativa correta baseando-se na saída que o código retornará.