Questões de Concurso Público Prefeitura de Itabira - MG 2022 para Professor de Séries Finais - Informática

Foram encontradas 30 questões

Na programação web e construção de sites para a internet são utilizados, em larga escala, os conceitos de HTML e CSS. Os monitores de vídeo trabalham com o sistema de cores RGB (RedGreen-Blue), em que valores entre 0 e 255 de vermelho, verde e azul são combinados para formar todos os tons de cores na tela. Entretanto, quando se trabalha com HTML ou CSS, as cores são utilizadas no sistema hexadecimal. Algumas cores têm nomes atribuídos pelo W3C; portanto, são reconhecidas por praticamente qualquer navegador, como white para branco e blue para azul.

As sintaxes em HTML <font color=”red”> e em CSS {color: yellow;} correspondem no sistema hexadecimal, respectivamente, a

Esse princípio é denominado

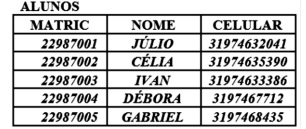

Considere a tabela abaixo, pertencente a um banco de dados relacional SQL.

Para obter NOME e CELULAR, classificados por NOME, deve-se

empregar o seguinte comando SQL:

I. Esse conceito se refere à proteção de informações que não devem ser acessadas por indivíduos não autorizados. Isso significa dizer que, literalmente, determinadas informações são confidenciais e só dispõem de seu acesso aqueles que possuem autorização para tal. Esse aspecto é implementado por diversos mecanismos, como logins, senhas, tokens e criptografia.

II. Esse conceito se refere à plenitude do armazenamento dos dados, isto é, da mesma forma que as informações são fornecidas, elas devem ser armazenadas, sem qualquer alteração em seu conteúdo. Esse aspecto é implementado por meio de mecanismos como criptografia, hashing e assinaturas digitais, incluindo também o uso da definição de permissões para acesso a arquivos por meio de códigos de verificação e senhas, além do uso do backup.

III. Esse conceito se refere ao acesso dos dados sempre que este for necessário. Esse princípio está diretamente relacionado à eficácia do sistema e do funcionamento da rede para que, consequentemente, a informação possa ser acessada quando for necessário. Esse aspecto é implementado por meio de mecanismos como a realização periódica de backups em nuvem, atualizações necessárias dos sistemas e o uso de banda compatível com as necessidades da empresa, a fim de evitar quedas na navegação. Fora isso, outra ação importante refere-se à realização de um plano de recuperação de desastres.

Os pilares da segurança da informação descritos em I, II e III são denominados, respectivamente,

Nesse contexto, o nome pelo qual é conhecida a topologia física, as guias de transmissão/recepção do conector para funcionamento da rede e a figura que identifica esse conector são, respectivamente,