Questões de Concurso Público IGP-SC 2017 para Perito Criminal em Informática

Foram encontradas 55 questões

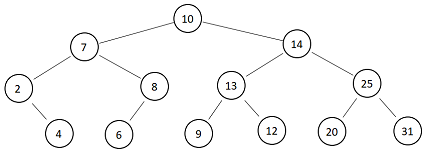

Considere a figura abaixo e assinale a alternativa que contém todas as afirmações corretas.

I. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em-ordem (inorder), a sequência de nodos visitados será: 2, 4, 7, 6, 8, 10, 9, 13, 12, 14, 20, 25, 31.

II. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em pós-ordem (posorder), a sequência de nodos visitados será: 10, 7, 2, 4, 8, 6, 14, 13, 9, 12, 25, 20, 31.

III. A figura representa uma Árvore Binária de Busca (BST – Binary Search Tree). Se ela for percorrida em pré-ordem (preorder), a sequência de nodos visitados será: 4, 2, 6, 8, 7, 9, 12, 13, 20, 31, 25, 14, 10.

IV. A figura não representa uma Árvore Binária de Busca (BST – Binary Search Tree).

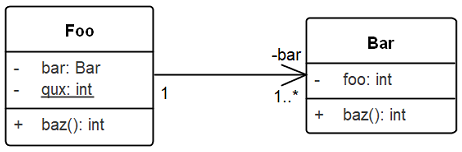

Considere o diagrama UML (Unified Modeling Language) abaixo e assinale a alternativa que contém todas as afirmações corretas.

I. Um objeto “Bar” deve, obrigatoriamente, estar associado com um único objeto “Foo”.

II. O atributo “qux” na classe “Foo” é um atributo abstrato.

III. O diagrama possui um erro, pois o atributo “foo” na classe “Bar” deve ser do tipo “Foo”.

IV. O diagrama possui um erro, uma vez que o atributo “bar” da classe “Foo” está duplicado.

O PHP é uma linguagem de programação que permite a criação de scripts (normalmente interpretados do lado servidor da aplicação), a geração de páginas com conteúdo dinâmico e o envio e recebimento de cookies com um navegador web. O uso de cookies é comum para manter dados de autenticação e controle de sessão, exigindo configurações relacionadas à segurança da sessão no php.ini. Diante desse contexto, avalie as afirmações a seguir.

I. A configuração session.cookie_httponly=On não permite acesso ao cookie de sessão evitando o roubo de cookies por injeção de JavaScript.

II. A configuração session.use_cookies=On especifica o tempo de duração de um cookie numa sessão.

III. A configuração session.cookie_secure=On permite acesso ao cookie de ID de sessão apenas quando o protocolo é HTTPS.

IV. A configuração session.gc_maxlifetime não permite armazenar cookies de forma permanente.

É correto o que se afirmar em: