Questões de Concurso Público TRE-SP 2017 para Técnico Judiciário – Operação de Computadores

Foram encontradas 6 questões

Ano: 2017

Banca:

FCC

Órgão:

TRE-SP

Provas:

FCC - 2017 - TRE-SP - Técnico Judiciário - Enfermagem

|

FCC - 2017 - TRE-SP - Técnico Judiciário – Programação de Sistemas |

FCC - 2017 - TRE-SP - Técnico Judiciário – Artes Gráficas |

FCC - 2017 - TRE-SP - Técnico Judiciário – Operação de Computadores |

Q777959

Segurança da Informação

Transações, comunicações e serviços realizados por meio da internet devem obedecer a determinadas regras de segurança da

informação. Na área pública, principalmente, alguns cuidados são necessários para garantir que as informações sigilosas não

sejam acessadas por entidades inescrupulosas ou mal-intencionadas (uma entidade pode ser, por exemplo, uma pessoa, uma

empresa ou um programa de computador). Dentre os mecanismos de segurança existentes, o que visa à integridade

Ano: 2017

Banca:

FCC

Órgão:

TRE-SP

Prova:

FCC - 2017 - TRE-SP - Técnico Judiciário – Operação de Computadores |

Q779484

Segurança da Informação

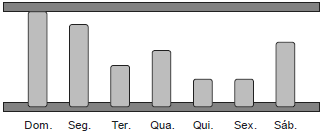

Considere que, em uma situação hipotética, um Técnico do TRE-SP utiliza a estratégia de backup ilustrada na figura abaixo, na

qual as barras verticais representam a quantidade de dados.

Nesta estratégia

Nesta estratégia

Ano: 2017

Banca:

FCC

Órgão:

TRE-SP

Prova:

FCC - 2017 - TRE-SP - Técnico Judiciário – Operação de Computadores |

Q779504

Segurança da Informação

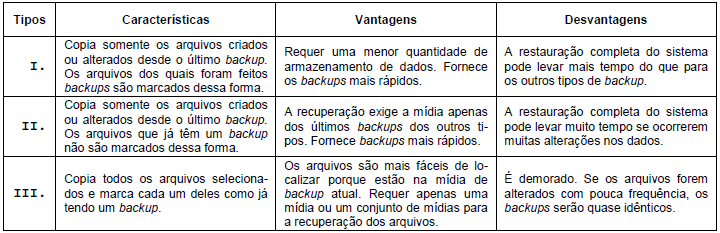

Com relação aos tipos de backup, um Técnico preparou a seguinte tabela de características, vantagens e desvantagens:

O Técnico classificou os tipos I, II e III, correta e respectivamente, como:

O Técnico classificou os tipos I, II e III, correta e respectivamente, como:

Ano: 2017

Banca:

FCC

Órgão:

TRE-SP

Prova:

FCC - 2017 - TRE-SP - Técnico Judiciário – Operação de Computadores |

Q779505

Segurança da Informação

Para solucionar determinados problemas com intrusões na rede de uma organização, um Técnico implantou, no sistema geral

de segurança, o Intrusion Detection System − IDS (Sistema de Detecção de Intrusão) do tipo Network Behavior Analysis − NBA

que

Ano: 2017

Banca:

FCC

Órgão:

TRE-SP

Prova:

FCC - 2017 - TRE-SP - Técnico Judiciário – Operação de Computadores |

Q779507

Segurança da Informação

Texto associado

Considere, abaixo, as características de um tipo de malware.

− Capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

− Não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores.

− Responsável por consumir muitos recursos, devido à grande quantidade de cópias de si mesmo que costumam propagar e, como consequência, pode afetar o desempenho de redes e a utilização de computadores.

− Processo de propagação e infecção que ocorre da seguinte maneira:

− Identificação dos computadores alvos: após infectar um computador, tenta se propagar e continuar o processo de infecção.

− Envio das cópias: efetua as cópias de si mesmo após identificar os alvos.

− Ativação das cópias: após realizado o envio da cópia, necessita ser executado para que a infecção ocorra.

− Reinício do processo: após o alvo ser infectado, o processo de propagação e infecção recomeça, sendo que, a partir de então, o computador que antes era o alvo passa a ser também o computador originador dos ataques.

Com base em tais características, um Técnico identifica este malware, corretamente, como