Questões de Concurso Público TRF - 3ª REGIÃO 2014 para Técnico Judiciário - Informática

Foram encontradas 50 questões

I. Relacionamentos n x m podem ser substituídos por uma entidade.

II. Relacionamentos 1x1 podem ser eliminados, unificando-se as entidades.

III. No caso da necessidade que um relacionamento seja mantido no histórico, é necessário criar atributos que indiquem a validade desse relacionamento.

Está correto o que consta em

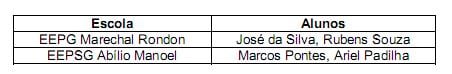

Com base nas informações apresentadas, é correto dizer que a tabela NÃO se encontra na primeira forma normal (1FN), pois

I. Uma página inválida está atualmente mapeada para um objeto de seção de memória, e uma referência a ela causa uma falta de página que acarreta uma violação de acesso.

II. Uma vez que o código ou os dados estejam mapeados em uma página virtual, diz-se que essa página está comprometida.

III. Uma página virtual reservada é inválida, mas com a particularidade de que os endereços virtuais nunca serão alocados pelo gerenciador de memória para nenhum outro propósito.

Está correto o que consta APENAS em

Este tipo de tecnologia é indicada para discos

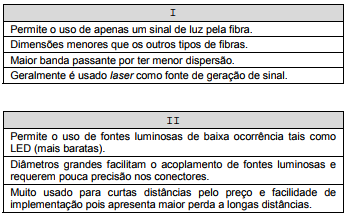

Considere as características dos cabos de fibras óticas abaixo.

Os tipos de fibra ótica apresentados nos itens I e II, são, respectivamente,

Cria uma série de canais exclusivos em que os dados do computador de origem são recebidos somente pela máquina destino. Com isso, a rede não fica congestionada com o fluxo de informações e é possível estabelecer uma série de conexões paralelas.

Além de estabelecer a comunicação entre duas máquinas, esses dispositivos também possuem a capacidade de escolher a melhor rota que a informação deve seguir até seu destino. Com isso, a velocidade de transferência é maior e a perda de dados durante a transmissão diminui consideravelmente.