Questões de Concurso Público Prefeitura de São Bento - PB 2024 para Professor de Artes Visuais

Foram encontradas 5 questões

Ano: 2024

Banca:

EDUCA

Órgão:

Prefeitura de São Bento - PB

Provas:

EDUCA - 2024 - Prefeitura de São Bento - PB - Fisioterapeuta

|

EDUCA - 2024 - Prefeitura de São Bento - PB - Fonoaudiólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Médico Clínico Geral |

EDUCA - 2024 - Prefeitura de São Bento - PB - Nutricionista |

EDUCA - 2024 - Prefeitura de São Bento - PB - Odontólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Psicólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Educação Básica Polivalente |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Artes Visuais |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Ensino Religioso |

Q2452416

Noções de Informática

O funcionamento de um computador é resultado de

uma operação combinada entre componentes de

hardware e software. Sobre os componentes de

hardware, analise as seguintes afirmações e identifique

sobre qual componente cada afirmação se refere:

I. É um componente para armazenamento magnético de dados, os quais permanecem gravados mesmo com o computador desligado.

II. Usada para armazenar os arquivos e programas que estão sendo executados.

III. Seu objetivo é realizar o processamento gráfico de um computador.

As afirmações I, II e III descrevem respectivamente os seguintes componentes de hardware:

I. É um componente para armazenamento magnético de dados, os quais permanecem gravados mesmo com o computador desligado.

II. Usada para armazenar os arquivos e programas que estão sendo executados.

III. Seu objetivo é realizar o processamento gráfico de um computador.

As afirmações I, II e III descrevem respectivamente os seguintes componentes de hardware:

Ano: 2024

Banca:

EDUCA

Órgão:

Prefeitura de São Bento - PB

Provas:

EDUCA - 2024 - Prefeitura de São Bento - PB - Fisioterapeuta

|

EDUCA - 2024 - Prefeitura de São Bento - PB - Fonoaudiólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Médico Clínico Geral |

EDUCA - 2024 - Prefeitura de São Bento - PB - Nutricionista |

EDUCA - 2024 - Prefeitura de São Bento - PB - Odontólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Psicólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Educação Básica Polivalente |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Artes Visuais |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Ensino Religioso |

Q2452417

Noções de Informática

Existem muitas estratégias para proteger e recuperar

dados sensíveis através de backups como, por exemplo,

a técnica de air gap. Air gap backups são backups

fisicamente isolados da rede principal e de qualquer

outra conexão de rede. Isso significa que não estão

diretamente acessíveis pela Internet ou por qualquer

outra rede conectada. Esse isolamento físico

proporciona uma camada adicional de segurança,

tornando os backups menos vulneráveis a ataques

cibernéticos. Quando implementa-se air gap backups

existe uma recomendação chamada de “regra 3-2-1”.

Sobre a regra 3-2-1 recomendada para backups air gap, analise as seguintes afirmações:

I. Armazena as cópias dos dados em pelo menos três mídias diferentes.

II. Mantêm pelo menos duas cópias dos seus dados.

III. Mantém pelo menos uma das cópias dos dados fora do local onde os dados originais estão armazenados

Está(ão) CORRETO(S):

Sobre a regra 3-2-1 recomendada para backups air gap, analise as seguintes afirmações:

I. Armazena as cópias dos dados em pelo menos três mídias diferentes.

II. Mantêm pelo menos duas cópias dos seus dados.

III. Mantém pelo menos uma das cópias dos dados fora do local onde os dados originais estão armazenados

Está(ão) CORRETO(S):

Ano: 2024

Banca:

EDUCA

Órgão:

Prefeitura de São Bento - PB

Provas:

EDUCA - 2024 - Prefeitura de São Bento - PB - Fisioterapeuta

|

EDUCA - 2024 - Prefeitura de São Bento - PB - Fonoaudiólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Médico Clínico Geral |

EDUCA - 2024 - Prefeitura de São Bento - PB - Nutricionista |

EDUCA - 2024 - Prefeitura de São Bento - PB - Odontólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Psicólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Educação Básica Polivalente |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Artes Visuais |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Ensino Religioso |

Q2452418

Noções de Informática

O programa Excel, do pacote Office 2010, permite que

as células computem o valor de expressões. Caso a

expressão =LOG(1000000;10) seja inserida em uma

célula do Excel, o resultado exibido na planilha será:

Ano: 2024

Banca:

EDUCA

Órgão:

Prefeitura de São Bento - PB

Provas:

EDUCA - 2024 - Prefeitura de São Bento - PB - Fisioterapeuta

|

EDUCA - 2024 - Prefeitura de São Bento - PB - Fonoaudiólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Médico Clínico Geral |

EDUCA - 2024 - Prefeitura de São Bento - PB - Nutricionista |

EDUCA - 2024 - Prefeitura de São Bento - PB - Odontólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Psicólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Educação Básica Polivalente |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Artes Visuais |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Ensino Religioso |

Q2452419

Noções de Informática

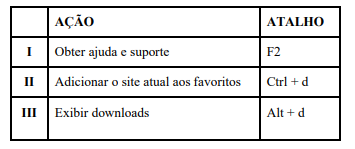

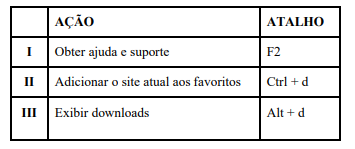

Acerca das ações executadas pelos atalhos disponíveis

para o navegador Internet Explorer, analise as

combinações entre AÇÃO e ATALHO e a seguir

assinale a alternativa CORRETA:

Ano: 2024

Banca:

EDUCA

Órgão:

Prefeitura de São Bento - PB

Provas:

EDUCA - 2024 - Prefeitura de São Bento - PB - Fisioterapeuta

|

EDUCA - 2024 - Prefeitura de São Bento - PB - Fonoaudiólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Médico Clínico Geral |

EDUCA - 2024 - Prefeitura de São Bento - PB - Nutricionista |

EDUCA - 2024 - Prefeitura de São Bento - PB - Odontólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Psicólogo |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Educação Básica Polivalente |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Artes Visuais |

EDUCA - 2024 - Prefeitura de São Bento - PB - Professor de Ensino Religioso |

Q2452420

Noções de Informática

A utilização de computadores, sobretudo quando

conectados à Internet, torna os usuários suscetíveis às

diversas formas de ameaças cibernéticas.

Sobre essas ameaças, analise as seguintes afirmações e identifique a qual ameaça cibernética cada afirmação se refere.

I. Envio de mensagens não solicitadas em massa, geralmente por e-mail, mas também pode ocorrer em outras formas de comunicação digital.

II. Forma de ataque cibernético em que os criminosos tentam enganar os usuários da Internet para que divulguem informações pessoais, como senhas e números de cartão de crédito.

III. Tipicamente instalado sem o consentimento do usuário, muitas vezes como parte de instalação de outro software. Uma vez instalado, exibe anúncios na forma de pop-ups ou banners com o objetivo de gerar receita para seus desenvolvedores.

IV. Projetado para se disfarçar como um arquivo ou programa legítimo, mas que contém códigos maliciosos ocultos.

As afirmações I, II, III e IV, descrevem RESPECTIVAMENTE as seguintes ameaças cibernéticas:

Sobre essas ameaças, analise as seguintes afirmações e identifique a qual ameaça cibernética cada afirmação se refere.

I. Envio de mensagens não solicitadas em massa, geralmente por e-mail, mas também pode ocorrer em outras formas de comunicação digital.

II. Forma de ataque cibernético em que os criminosos tentam enganar os usuários da Internet para que divulguem informações pessoais, como senhas e números de cartão de crédito.

III. Tipicamente instalado sem o consentimento do usuário, muitas vezes como parte de instalação de outro software. Uma vez instalado, exibe anúncios na forma de pop-ups ou banners com o objetivo de gerar receita para seus desenvolvedores.

IV. Projetado para se disfarçar como um arquivo ou programa legítimo, mas que contém códigos maliciosos ocultos.

As afirmações I, II, III e IV, descrevem RESPECTIVAMENTE as seguintes ameaças cibernéticas: