Questões de Concurso

Sobre proxy em redes de computadores

Foram encontradas 275 questões

Em ambientes distribuídos, usar um Proxy Zabbix é uma maneira segura para coletar dados. Todos os dados coletados pelo Proxy são armazenados de forma local, temporariamente, antes de serem transmitidos para o servidor Zabbix.

Dessa forma, nenhum dado será perdido se ocorrerem problemas temporários de comunicação entre as partes.

Assinale a opção que lista funcionalidades suportadas por um Proxy Zabbix

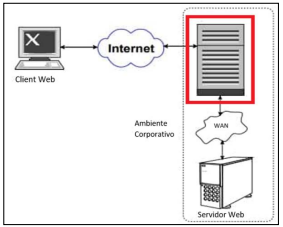

Considerando a descrição do recurso implementado e o item selecionado no diagrama elaborado, pode-se afirmar que o recurso em questão é:

I. Um proxy reverso é um servidor proxy que opera do lado do cliente, em vez do lado do servidor. II. O proxy reverso pode ocultar os endereços IP dos servidores backend, o que pode dificultar o ataque a eles. III. O proxy cache melhora os tempos de resposta e economiza largura de banda.

É correto o que se afirma em

(MORAES, 2010, p. 160. Adaptado.)

Analise as afirmativas a seguir sobre segurança da informação.

I. O firewall só controla o tráfego que passa por ele. Assim sendo, em ataques provenientes de usuários internos à rede, cujo tráfego não passa pelo firewall, ele não garante proteção.

II. O propósito da DMZ em uma rede física é prover uma proteção adicional à rede local (corporativa), isolando o tráfego da internet para os servidores públicos da empresa da rede corporativa, ou seja, evita-se que esse tráfego passe pela rede corporativa, o qual pode ser malicioso, uma vez que é proveniente de redes não confiáveis.

III. O proxy é um servidor que literalmente faz a intermediação da comunicação de um equipamento na rede segura com um equipamento na rede externa.

IV. Um firewall não é capaz de bloquear URLs específicas, como sites pornográficos, piadas ou jogos, diretamente. Esse tipo de filtragem é geralmente realizado por meio de software ou hardware adicional, como filtros de conteúdo da web, que podem ser integrados ao firewall, mas não é uma função inerente a ele. O firewall geralmente controla o tráfego com base em endereços IP, portas e protocolos, não em URLs específicas.

Está correto o que se afirma apenas em