Questões de Concurso

Sobre proxy em redes de computadores

Foram encontradas 274 questões

I. É um software que impede que os usuários conheçam detalhes do endereçamento dos recursos da rede acessada; ele interpreta uma solicitação e, caso possa ser atendida, a remete para um servidor interno cujo endereço é desconhecido para o remetente.

II. É um elemento que se encontra com frequência em roteadores Wi-Fi de redes locais, mas também em servidores de correios eletrônico e de bancos de dados.

III. Pode-se ter uma máquina na rede periférica tão somente com a função de proxy; neste caso, por extensão, a máquina é também denominada proxy (processador ou computador ou servidor proxy). Como normalmente a máquina proxy é um roteador, ela é, por si só, um firewall.

Está correto o que se afirma em

Em relação às ferramentas presentes na ferramenta Burp Suite, analise as afirmativas a seguir.

I. O proxy do Burp Suite pode interceptar o tráfego HTTP e HTTPS entre o cliente e o servidor, permitindo analisar e manipular requisições em tempo real; ele é essencial para identificar vulnerabilidades em parâmetros, cabeçalhos e cookies.

II. O Repeater é uma ferramenta do Burp Suite para realizar ataques automatizados, como brute force e fuzzing, permitindo testar vulnerabilidades em parâmetros de entrada.

III. O Intruder é usado para enviar requisições manualmente, permitindo ajustar parâmetros e repetir testes de vulnerabilidades com base em respostas anteriores; sua interface exibe claramente a requisição enviada e a resposta recebida, facilitando a análise e a validação de falhas.

Está correto o que se afirma em

Considere o seguinte código de configuração de um servidor HAproxy:

Qual das alternativas abaixo melhor descreve a função do algoritmo de balanceamento de carga descrito nesta configuração?

Julgue o item a seguir, em relação a dispositivos de segurança e a softwares maliciosos.

Proxies de rede são elementos de controle de fluxo de dados e normalmente operam nas camadas física e de enlace nas redes.

( ) O iptables é um software de firewall padrão no Linux. ( ) O Squid é um software de proxy padrão no Linux. ( ) O iptables e o servidor proxy Squid podem ser usados juntos para fornecer uma maior segurança para a rede.

As afirmativas são, respectivamente,

A defesa em profundidade é uma estratégia de defesa em camadas de segurança independentes de forma que, quando uma delas falha, uma outra é apresentada ao adversário. Um exemplo de aplicação dessa estratégia é a adoção de um perímetro de segurança formado por componentes de segurança independentes em operação entre uma rede interna e a borda da rede da organização.

Dentre esses componentes do perímetro de segurança, o

firewall proxy

Um banco deve proteger seus servidores web contra ataques maliciosos, como DoS (Denial of Service) e tentativas de acesso não autorizado. A solução escolhida foi a implementação de um proxy reverso para melhorar a segurança e a gestão do tráfego.

Considerando-se esse contexto, a forma de implementar

o proxy reverso se caracteriza por

O Common Weakness Enumeration (CWE) é uma base de conhecimento sobre fraquezas comuns em hardware e software que, sob certas circunstâncias, podem contribuir para a introdução de vulnerabilidades. O CWE Top 25 de 2023 demonstra as fraquezas de software mais comuns e impactantes atualmente. Dentre essas 25 fraquezas, destaca-se uma na qual o servidor web recebe uma URL e recupera o conteúdo dessa URL, mas não garante suficientemente que a solicitação seja enviada ao destino esperado, permitindo que o servidor seja usado como um proxy para realizar a varredura de portas de hosts em redes internas.

Essa fraqueza é listada no CWE como

O equipamento da solução contratada é um Proxy:

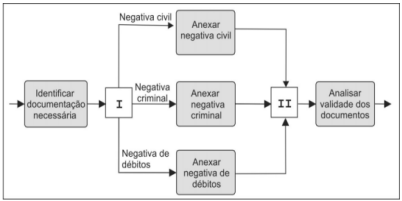

Observe a figura a seguir.

Disponível em: <https://www.mapadaprova.com.br/questoes/2023/tecnologiada-informacao/bpmn-bpel-etc>. Acesso em: mar. 2024. [Adaptado].

Deseja-se modelar a seguinte lógica: Após a atividade

“Identificar documentação necessária”, pode-se verificar a

necessidade de apenas um, apenas dois ou todos os três

documentos, e a atividade “Analisar a validade dos

documentos” só é realizada após a execução dos fluxos

anteriores. Os elementos I e II devem ser preenchidos,

respectivamente, por um gateway do tipo