Questões de Concurso

Comentadas sobre firewall em redes de computadores

Foram encontradas 495 questões

I - É um sistema que atua como ponto único de defesa entre a rede privada e a rede pública. II - Pode ainda controlar o tráfego entre as sub-redes de uma rede privada. III - O firewall pode autorizar, negar e registrar tudo que passa por ele. IV - Em sua configuração padrão, os firewalls barram todos os tráfegos que passam por ele.

A solução implementada pela LTEC é:

Uma das desvantagens do firewall de aplicação é que ele não monitora o tráfego nem analisa os dados em um nível mais profundo. A única função desse sistema é atuar como barreira, ou seja, bloquear a instalação de aplicativos no computador do usuário.

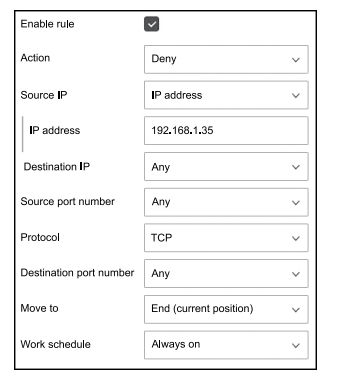

Assinale a alternativa que apresenta um efeito prático dessa regra, considerando que não existem outras regras conflitantes.

( ) O Firewall não tem permissão para bloquear portas e também não atua como um filtro de pacotes, sua função é permitir com algumas regras a entrada de vírus.

( ) O Firewall é uma barreira de proteção que ajuda a bloquear o acesso de conteúdo malicioso, mas sem impedir que os dados que precisam transitar continuem fluindo.

( ) O Firewall tem como função a busca de dados.

( ) Os Firewalls trabalham usando regras de segurança, fazendo com que pacotes de dados que estejam dentro das regras sejam aprovados, enquanto todos os outros nunca chegam ao destino final.

I. Firewall de proxy. II. Firewall de inspeção de estado. III. UTM (Unified Threat Management). IV. NGFW (Next Generation Firewall).

Quais estão corretas?

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

Assinale o número da porta correspondente que deverá ser cadastrada no firewall.

Com relação aos conceitos de redes de computadores, aos conceitos de organização e de gerenciamento de pastas e aos aplicativos para a segurança da informação, julgue o item.

Os firewalls não podem ser configurados para atender

às necessidades específicas do usuário, uma vez que

tal procedimento os torna vulneráveis.

Primeira coluna: Dispositivo de rede 1.Firewall 2.Roteador 3.Switch 4.NAS

Segunda coluna: Função (__)É um dispositivo de segurança da rede que monitora o tráfego de rede de entrada e saída e decide permitir ou bloquear tráfegos específicos de acordo com um conjunto de regras.

(__)É um dispositivo equipado com várias portas de comunicação que conecta os elementos dentro da rede para transmissão de dados.

(__)É um dispositivo responsável por orientar e direcionar os dados da rede, usando pacotes que contêm vários tipos de dados. Os pacotes têm várias camadas ou seções, uma das quais contém informações de identificação, como remetente, tipo de dados, tamanho e endereço de IP de destino.

(__)É um dispositivo usado exclusivamente para guardar e compartilhar arquivos de diversos computadores através de uma rede local.

Assinale a alternativa que apresenta a correta associação entre as colunas:

Quais parâmetros do utilitário iptables permitem a visualização das regras ativas?

1. -L

2. -S

3. -V

Assinale a alternativa que indica todas as afirmativas corretas.

I. Um firewall é uma combinação de hardware e software que isola a rede interna de uma organização da Internet em geral, permitindo que alguns pacotes passem e bloqueando outros, além disto, o firewall permite a um administrador de rede controlar o acesso entre o mundo externo e os recursos da rede que ele administra, gerenciando o fluxo de tráfego para esses recursos. II. Um firewall classificado como gateway de aplicação é um servidor específico de aplicação, através do qual todos os dados da aplicação (que entram e que saem) devem passar. Vários gateways de aplicação podem executar no mesmo hospedeiro, mas cada gateway é um servidor separado, com seus próprios processos. III. Firewalls classificados como filtros de pacote com controle de estado examinam cada datagrama isoladamente determinando se deve passar ou ficar baseado nas regras específicas definidas pelo administrador.

É correto o que consta: