Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.622 questões

Os escriturários de uma agência foram chamados para uma reunião com um profissional da área de segurança da informação de um banco. O objetivo dessa reunião era informá-los de que houve uma falha nos procedimentos de segurança da rede de computadores da agência, o que permitiu a propagação de um programa malicioso bastante perigoso.

Durante a reunião, o profissional de segurança disse que o programa em questão permite monitorar a movimentação do mouse por sobre a tela de uma aplicação bancária, com o objetivo de descobrir a senha digitada por um usuário que esteja usando um teclado virtual.

Ele completou sua explanação dizendo que esse tipo de código malicioso é chamado de

I – Um spyware é um programa que, uma vez instalado no computador, protege os dados contra ataques de vírus;

II – Um arquivo com extensão .exe, recebido por e-mail ou baixado da Internet, pode conter algum tipo de vírus;

III – Um worm é um tipo de programa que alerta o usuário quando algum vírus é instalado em seu computador;

Estão corretas as assertivas:

I – Word 2010

II – Excel 2010

III – PowerPoint 2010

Dentre os aplicativos listados acima, podem ser infectados por um vírus de macro os aplicativos listados em:

Julgue o item seguinte, relativos a computação em nuvem, organização e gerenciamento de arquivos e noções de vírus, worms e pragas virtuais.

Os hoaxes são conhecidos como histórias falsas recebidas por

email, muitas delas de cunho dramático ou religioso, com o

objetivo de atrair a atenção da pessoa e então direcioná-la para

algum sítio, oferecendo-lhe algo ou solicitando-lhe que realize

alguma ação que possa colocar em risco a segurança de seus

dados.

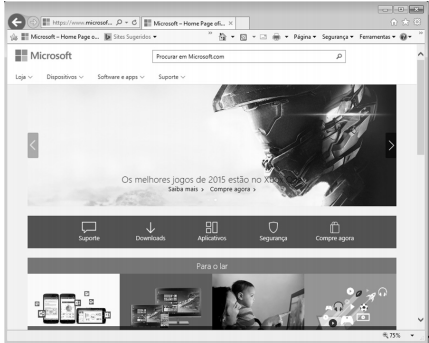

A respeito da figura acima apresentada, do Internet Explorer 11 e de segurança da informação, julgue o item a seguir.

Esse tipo de código malicioso é chamado:

I. Um navegador, também conhecido pelo termo browser, é um programa de computador que habilita seus usuários a navegarem por páginas web.

II. Um correio eletrônico (E-mail) é uma tecnologia que permite compor, enviar e receber mensagens através de sistemas eletrônicos de comunicação. Um endereço de E-mail sempre contém as três letras “.com".

III. O termo "malware" pode ser entendido como um software destinado a infiltrar-se em um sistema de computador alheio de forma ilícita, com o intuito de causar alguns danos, alterações ou roubo de informações (confidenciais ou não).

Analise as afirmativas e assinale a alternativa correta.

O phishing é um procedimento que possibilita a obtenção de dados sigilosos de usuários da Internet, em geral, por meio de falsas mensagens de email.

Julgue o item que se segue , relativo ao gerenciamento de arquivos e pastas e à segurança da informação.

O vírus do tipo stealth, o mais complexo da atualidade, cuja principal característica é a inteligência, foi criado para agir de forma oculta e infectar arquivos do Word e do Excel. Embora seja capaz de identificar conteúdos importantes nesses tipos de arquivos e, posteriormente, enviá-los ao seu criador, esse vírus não consegue empregar técnicas para evitar sua detecção durante a varredura de programas antivírus.

I. É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros.

II. É um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

que correspondem respectivamente aos malwares: