Questões de Concurso

Sobre malware (vírus, worms e pragas virtuais) em noções de informática

Foram encontradas 1.622 questões

Assinale a alternativa que explica corretamente porque esse termo também é utilizado na área de informática para designar programas de computador que executam código malicioso.

I- Cavalo de Troia pode ser entendido como um software que se apresenta como benigno, mas que, quando executado, opera ações maliciosas, diversas ao propósito originalmente apresentado ao usuário. II- A autenticação em dois fatores é um mecanismo de prevenção de perda de dados. III- Criptografia é o ato de embaralhar informações de maneira que apenas quem as embaralhou consegue desembaralhar (descriptografar).

É correto o que se afirma em:

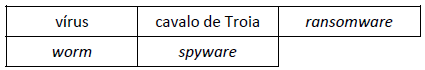

Assinale a alternativa que apresenta o número de malwares com capacidade de autoduplicação que constam na tabela acima.

I Os worms precisam de um programa host para serem executados, replicados e propagados. Depois que um worm entra no sistema, ele pode se copiar várias vezes e se propagar pela rede ou pela conexão de Internet, infectando outros computadores e servidores. II Uma distinção importante entre vírus e worms é que os vírus precisam de um programa host ativo ou de um sistema operacional ativo já infectado para serem executados, para causar danos e para infectar outros documentos ou arquivos executáveis, enquanto os worms são programas maliciosos autônomos, que se replicam e se propagam por redes de computadores, sem a ajuda das pessoas. III Os vírus costumam ser anexados a um arquivo executável ou a um documento do Word. Muitas vezes, eles se propagam por compartilhamento de arquivos P2P, por sites infectados e pelos downloads de anexos de e‐mail. Depois que um vírus encontra uma passagem pelo sistema, ele permanece dormente até que o arquivo ou o programa host infectado seja ativado.

Assinale a alternativa correta.

A respeito de noções de informática, julgue o item a seguir.

Spam é um tipo de email que contém mensagem indesejada

— como, por exemplo, propaganda de uma empresa — e que

é enviado para um cliente sem a sua prévia solicitação ou

autorização.

São exemplos de Malware, segundo a CERT.BR:

Considerando o tema vírus de computador e ameaças eletrônicas, analise as assertivas e assinale a única alternativa correta.

I. Sniffer é um tipo de malware que permite ao hacker ou cracker obter controle completo através de uso remoto de um computador afetado. Ou seja, transforma um computador em um “zumbi” para realizar tarefas de forma automatizada na Internet, sem o conhecimento do usuário.

II. Spyware é um software espião de computador, que tem o objetivo de observar e roubar informações pessoais do usuário que utiliza o computador que o programa está instalado, retransmitido as informações para uma fonte externa na internet, sem o conhecimento ou consentimento do usuário.

III. O worm é um tipo de malware mais perigoso que um vírus comum, pois sua propagação é rápida e ocorre sem controle da vítima. Assim que ele contamina um computador, o programa malicioso cria cópias de si mesmo em diferentes locais do sistema e se espalha para outras máquinas, seja por meio de Internet, mensagens, conexões locais, dispositivos USB ou arquivos.

Sobre os conceitos de vírus e outros tipos de programas maliciosos que podem provocar ataques em um computador, analise as assertivas e assinale a alternativa correta.

I. O Cavalo de Tróia ou Trojan Horse é um tipo programa malicioso que podem entrar em um computador disfarçados como um programa comum e legítimo. Ele serve para possibilitar a abertura de uma porta de forma que usuários mal-intencionados possam invadir seu computador.

II. O backdoor é um recurso utilizado por diversos malwares para garantir acesso remoto ao sistema ou à rede infectada. Para esse fim, os códigos maliciosos podem explorar falhas críticas não documentadas existentes em programas instalados, falhas características de softwares desatualizados ou do firewall, para abrir portas do roteador.

III. Ransomware é um tipo de software nocivo que restringe o acesso ao sistema infectado com uma espécie de bloqueio e cobra um resgate em criptomoedas para que o acesso possa ser restabelecido.

O conceito refere-se à:

Analise as seguintes afirmações sobre os vírus de computador e sua disseminação.

I. Cavalos de Tróia são programas maliciosos que se passam por arquivos ou softwares legítimos. II. Worms são malwares que, apesar de infectar a máquina hospedeira, não têm como objetivo se espalhar para outros computadores. III. Rootkits permitem que invasores assumam total controle da máquina para roubar dados ou instalar outros malwares. IV. Anexos de e-mail de remetentes confiáveis são sempre seguros.

Estão CORRETAS: