Questões de Concurso

Sobre ataques em noções de informática

Foram encontradas 425 questões

Analise as afirmativas abaixo:

I – Hoax é um alarme falso, um boato, uma notícia sobre uma ameça inexistente.

II – Spam é uma mensagem eletrônica não solicitada.

III – Phishing é o termo usado para denominar os tipos de programas usados para praticar ações maliciosas/ameacas em uma máquina.

IV – Keyloggers tem função de projetar propagandas por meio de um browser ou programa instalado no computador.

Estão corretas:

Considere, por hipótese, que a Eletrosul deseja aumentar a segurança das informações utilizando registros das atividades de seus colaboradores. A partir da análise destes registros armazenados em arquivo ou em base de dados, a empresa pode ser capaz de:

− detectar o uso indevido de computadores, como um usuário tentando acessar arquivos de outros usuários, ou alterar arquivos do sistema;

− detectar um ataque, como de força bruta, ou a exploração de alguma vulnerabilidade;

− rastrear ou auditar as ações executadas por um usuário no seu computador, como programas utilizados, comandos executados e tempo de uso do sistema;

− detectar problemas de hardware ou nos programas e serviços instalados no computador.

Estes registros são denominados

De acordo com a Cartilha de Segurança para Internet do Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (cert.br), a técnica utilizada pelos integrantes da DarkSide é

Mensagens de e-mail enviadas por spammers são criadas com conteúdo semelhante de empresas famosas e conhecidas. Nestas mensagens, links estão disfarçados direcionando o usuário à sites ou arquivos maliciosos.

Assinale a alternativa que corresponda a este tipo de ataque em computadores:

Atenção! Para responder às questões de Informática, a menos que seja explicitamente informado o contrário, considerar que os programas mencionados encontram-se na versão Português-BR e, em sua configuração padrão de instalação, possuem licença de uso, o mouse está configurado para destros, um clique ou duplo clique correspondem ao botão esquerdo do mouse e teclar corresponde à operação de pressionar uma tecla e, rapidamente, liberá-la, acionando-a apenas uma vez. Dessa forma, as teclas de atalho, os menus, os submenus, as barras, os ícones e os demais itens que compõem os programas abordados nesta prova encontram-se na configuração padrão, conforme exposto anteriormente.

Segundo a Cartilha de Segurança para Internet, no golpe do site de comércio eletrônico fraudulento, o golpista cria um site fraudulento, com o objetivo específico de enganar os possíveis clientes que, após efetuarem os pagamentos, não recebem as mercadorias. Além do comprador, que paga mas não recebe a mercadoria, esse tipo de golpe pode ter outras vítimas. Em relação a essas vítimas, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(---) Uma empresa séria cujo nome tenha sido vinculado ao golpe.

(---) Um site de compras coletivas, caso ele tenha intermediado a compra.

(---) Uma pessoa cuja identidade tenha sido usada para a criação do site ou para abertura de empresas fantasmas.

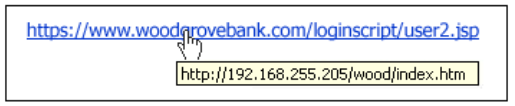

Com relação aos tipos de pragas virtuais. Ao ler seus e-mails, o usuário verificou que recebeu uma mensagem um pouco estranha, acha que pode ser um golpe que visa roubar suas informações pessoais (roubo de identidade). E mostrou o seguinte link ao técnico de laboratório:

No exemplo acima (imagem), observe que colocar (sem clicar) o ponteiro do mouse sobre o link

revela o endereço Web real, conforme exibido na caixa com o plano de fundo amarelo. Nesse

tipo de mensagem de e-mail, o destinatário é direcionado a um site fraudulento no qual são

solicitados a fornecer informações pessoais, por exemplo, o número ou a senha de uma conta.

Isso é um caso típico de:

Botnet é uma rede formada por inúmeros computadores zumbis e que permite potencializar as ações danosas executadas pelos bots, os quais são programas similares ao worm e que possuem mecanismos de controle remoto.

Ataque de negação de serviço (DOS – Denial of Service) é qualquer situação que faça com que o servidor deixe de responder às solicitações de maneira adequada, inundando-o com solicitações de ping, por exemplo, tornando-o indisponível. Assinale a alternativa que apresenta dois tipos de ataques DOS, os quais exploram ICMP (Internet Control Message Protocol).