Questões Militares Sobre ataques e ameaças em segurança da informação

Foram encontradas 41 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma mensagem com conteúdo inverídico ou preocupante, que tenha sido enviada supostamente por autores ou instituições de confiança, pode ser denominada boato ou _________.

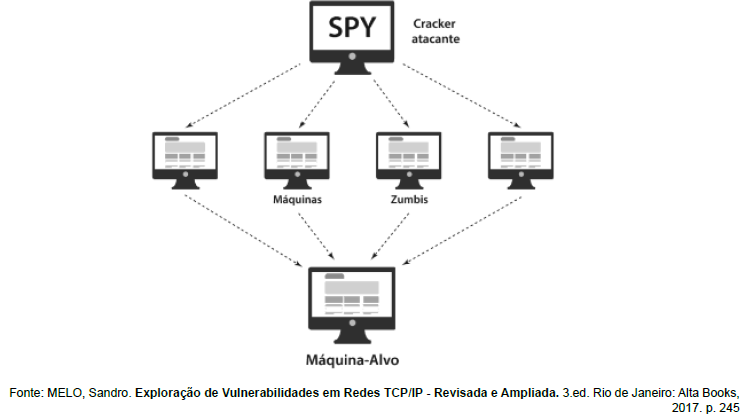

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?

Associe corretamente o tipo de vírus à sua descrição.

TIPOS DE VÍRUS (1) Macro

(2) Scripts

(3) Setor de boot

(4) Arquivos executáveis

DESCRIÇÕES ( ) Não é transmitido pela rede.

( ) Se espalha após o usuário executar um arquivo.

( ) Se espalha rapidamente por poder ser anexado a e-mails.

( ) São executados automaticamente pelos softwares de leitura de e-mails.

A sequência correta é

Em segurança da informação, o termo ataque é definido como algum agente externo em ação na busca para obter algum tipo de retorno atingindo algum ativo de valor. Existem as mais variadas formas e tipos de ataques, entre eles:

I. difamação, obstrução;

II. interceptação, modificação;

III. interrupção, personificação.

Analise os itens acima e assinale

Uma das maneiras de manter uma empresa segura de forma digital é aplicar a verificação, análise crítica e avaliação (Norma ISO ABNT NBR ISO/IEC 27002:2013, seção 17.1.3).

Uma empresa multinacional, após uma auditoria, percebeu que existiam falhas de segurança de rede entre as filiais e nas redes internas de algumas filiais. Uma simulação foi aplicada pela equipe da auditoria, e dados, com conteúdo sigiloso, foram obtidos.

A falha obtida pela auditoria foi capturada por meio de um teste de