Questões Militares Comentadas por alunos sobre criptografia em segurança da informação

Foram encontradas 49 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As criptografias simétricas e assimétricas podem funcionar combinadas. Avalie as afirmações sobre o funcionamento dessas criptografias.

I. O cliente faz uma solicitação ao servidor para um recurso que precisa ser mantido seguro.

II. O cliente envia ao servidor a sua chave pública. O servidor gera então uma chave assimétrica e descriptografada utilizando a chave pública do cliente. Essa chave assimétrica descriptografada é enviada de volta ao cliente.

III. O servidor decripta a chave simétrica com sua própria chave privada.

IV. Tanto o cliente como o servidor agora tem uma chave simétrica, que pode ser utilizada para criptografar os dados enviados de um lado a outro.

Está correto apenas o que se afirma em

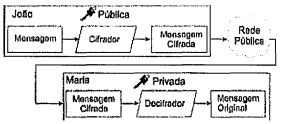

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave

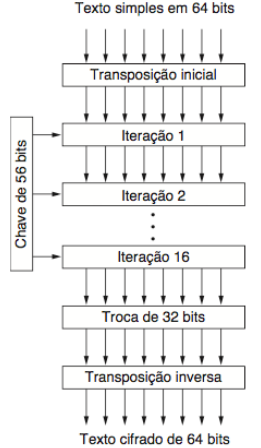

A figura a seguir representa um esboço de funcionamento de um padrão de criptografia de dados.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

Acerca deste padrão, avalie as afirmativas a seguir:

I – O padrão de criptografia representado é o Advanced Encryption Standard (AES).

II – Uma vez que é um algoritmo de chave simétrica, a decodificação é feita com a mesma chave de codificação.

III – Durante os processos de Iteração 1 a 16, a chave de 56 bits é usada sucessivamente sem qualquer modificação, aumentando a segurança do processo.

Está correto apenas o que se afirma em

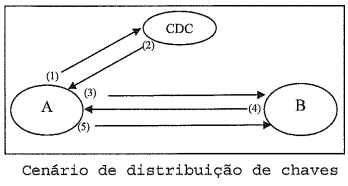

Analise a figura abaixo, que representa um cenário de distribuição de chaves proposto por POPE (1979), citado por Stallings (2008) .

Dados :

- CDC é um Centro de Distribuição de Chaves;

- A e B são dois usuários que desejam se comunicar através de uma conexão criptografada;

- As setas de (1) a (5) representam a comunicação realizada entre cada elemento;

- Considere que: IDi é a identidade de um usuário;

- Ni é um NONCE;

- Ks é a chave de sessão ;

- Ki é uma chave compartilhada entre CDC e usuário;

- E é um algoritmo criptográfico combinado entre os elementos da comunicação;

- f é uma função que realiza alguma transformação em Ni; e

-  é o símbolo de concatenação .

é o símbolo de concatenação .

Com realação à figura e aos dados acima, assinale a opção

INCORRETA.