Questões de Concurso Militar CIAAR 2020 para Engenharia de Computação

Foram encontradas 12 questões

Ano: 2020

Banca:

Aeronáutica

Órgão:

CIAAR

Prova:

Aeronáutica - 2020 - CIAAR - Engenharia de Computação |

Q1614000

Segurança da Informação

Preencha corretamente as lacunas.

___________________ é o ato do usuário se identificar utilizando diversos mecanismos, como por exemplo, biometria e token. Esse método pode ser utilizado tanto para acesso ____________________ como ___________________.

A sequência que preenche corretamente as lacunas é

___________________ é o ato do usuário se identificar utilizando diversos mecanismos, como por exemplo, biometria e token. Esse método pode ser utilizado tanto para acesso ____________________ como ___________________.

A sequência que preenche corretamente as lacunas é

Ano: 2020

Banca:

Aeronáutica

Órgão:

CIAAR

Prova:

Aeronáutica - 2020 - CIAAR - Engenharia de Computação |

Q1614001

Segurança da Informação

Os firewalls, além de controlar os acessos, possuem recursos para registro detalhado dos usuários e do

tráfego que passa por ele. Nesse sentido, um firewall pode ser muito complexo ou simples.

É correto afirmar que a ação de um firewall é simples quando

É correto afirmar que a ação de um firewall é simples quando

Ano: 2020

Banca:

Aeronáutica

Órgão:

CIAAR

Prova:

Aeronáutica - 2020 - CIAAR - Engenharia de Computação |

Q1614002

Segurança da Informação

O controle de acesso é o processo para definir ou restringir os direitos de indivíduos ou aplicações de obter

dados.

A esse respeito, avalie o que se afirma sobre o controle de acesso baseado em perfil (Role Based Access Control - RBAC).

I. Esse tipo de controle é aplicado no controle de acesso discricionário. II. O acesso é definido pela lista de regras criadas pelo administrador do sistema. III. A determinação do perfil de um usuário é feita de forma discricionária pelo gestor de um recurso. IV. O acesso às informações é baseado em função do cargo ou do grupo em que o usuário pertence.

Está correto apenas o que se afirma em

A esse respeito, avalie o que se afirma sobre o controle de acesso baseado em perfil (Role Based Access Control - RBAC).

I. Esse tipo de controle é aplicado no controle de acesso discricionário. II. O acesso é definido pela lista de regras criadas pelo administrador do sistema. III. A determinação do perfil de um usuário é feita de forma discricionária pelo gestor de um recurso. IV. O acesso às informações é baseado em função do cargo ou do grupo em que o usuário pertence.

Está correto apenas o que se afirma em

Ano: 2020

Banca:

Aeronáutica

Órgão:

CIAAR

Prova:

Aeronáutica - 2020 - CIAAR - Engenharia de Computação |

Q1614003

Segurança da Informação

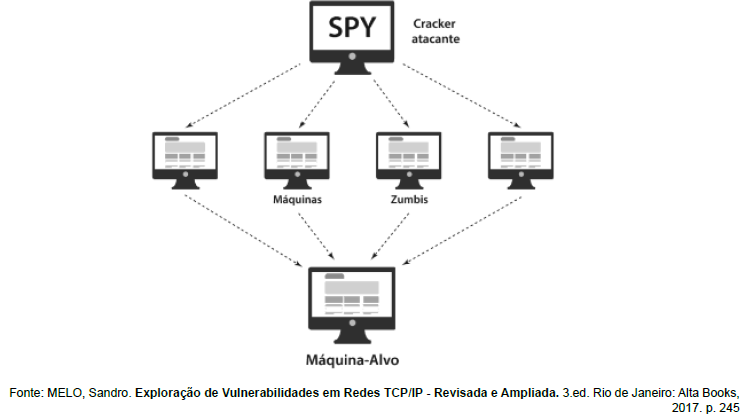

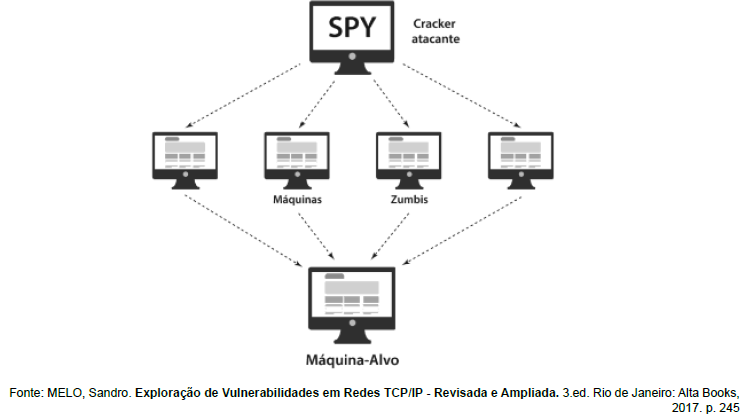

A imagem a seguir é um exemplo simples na qual um cracker faz um ataque DDoS em três etapas.

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?

Os zumbis são personagens que atuam no processo que roda no agente responsável por receber e executar os comandos enviados pelo cliente. Geralmente ficam bem escondidos. Em um ataque DDoS com essas características, o que acontece na segunda etapa do ataque?

Ano: 2020

Banca:

Aeronáutica

Órgão:

CIAAR

Prova:

Aeronáutica - 2020 - CIAAR - Engenharia de Computação |

Q1614004

Segurança da Informação

O IDS (Sistema de Detecção de Intrusão), é uma ferramenta que detecta tentativas de invasão ao sistema de

diversas formas e diversos meios. Esse sistema possui características bem definidas.

Não é uma característica do IDS

Não é uma característica do IDS