Questões Militares Sobre redes de computadores

Foram encontradas 676 questões

Analise as afirmativas sobre redes sem fio, usando o padrão IEEE 802.11i, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O padrão IEEE 802.11i fornece autenticação, integridade de mensagem, e confidencialidade, ao padrão 802.11 na camada de enlace.

( ) Por questões de compatibilidade, o padrão IEEE 802.11i inclui definições de algoritmos de segurança de segunda geração.

( ) O modo de autenticação mais forte do padrão IEEE 802.11i é baseado na estrutura do padrão IEEE 802.1Q para controlar o acesso a uma LAN.

( ) O protocolo usado para autenticação do Access Point é o EAP (Extensible Authetication Protocol).

Sobre o protocolo RIP (Routing Information Protocol) usado para roteamento na Internet:

I. uma das vantagens do RIP é a convergência rápida.

II. o algoritmo de roteamento do RIP detecta explicitamente loops de encaminhamento.

III. para evitar oscilação entre caminhos de custo igual, o RIP especifica que rotas existentes devem ser mantidas até que uma nova rota tenha custo estritamente inferior.

IV. o RIP usa uma métrica de contagem de saltos para medir distâncias.

Após a analise das afirmativas acima, assinale a alternativa correta:

Analise as afirmativas sobre os protocolos IPv6 e IPv4, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Para manter retro-compatibilidade, o protocolo IPvó usa o mesmo formato de cabeçalho que o IPv4.

( ) No protocolo IPv6 existem 4 vezes mais bits de endereço que no IPv4.

( ) O IPv6 não adota o modelo de hierarquias de endereços como o IPv4.

( ) O IPv6 dá suporte para auto-reconfiguração.

Analise as afirmativas sobre a ruídos em comunicação de dados, colocando entre parênteses a letra “V”, quando se tratar de afirmativa verdadeira, e a letra “F” quando se tratar de afirmativa falsa. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) O nível de ruído em uma transmissão é medido como uma relação entre a potência do sinal e a potência do ruído.

( ) O nível de ruído em uma transmissão é medido em decibéis.

( ) O ruído de intermodulação é consequência da proximidade física entre cabos e antenas.

( ) A taxa de erro de um canal não é influenciada pelo tempo de duração do ruído.

( ) Ruídos térmicos são tratáveis e podem ser minimizados para não prejudicar a transmissão.

Um computador usando um modem conectado a uma linha telefônica comum está acessando uma página HTML em um servidor na Internet. Considerando que essa comunicação pode ser modelada por um Modelo de Camadas, associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

PROTOCOLO

1. IP

2. TCP

3. V.92

4. PPP

5. HTTP

CAMADA

( ) Transporte

( ) Física

( ) Rede

( ) Enlace

( ) Aplicação

Segundo Stallings (2008), diversas técnicas para oferecer segurança na Web são possíveis e, por sua vez, têm sido consideradas semelhantes nos serviços que oferecem e, até certo ponto, nos mecanismos que utilizam. No entanto, diferem com relação ao seu escopo de aplicabilidade e ao seu local relativo dentro da pilha de protocolo TCP/IP. Sendo assim, correlacione as técnicas de segurança às suas respectivas características e, a seguir, assinale a opção correta.

TÉCNICAS DE SEGURANÇA

I- Secure Socket Layer (SSL)

II- Layer Service (TLS)

III- IP Security (IPSec)

IV- Secure Socket Layer (SSL) / Transport Layer Service (TLS)

CARACTERÍSTICAS

( ) Inclui uma capacidade de filtragem pela qual somente o tráfego selecionado precisa ser submetido à etapa adicional de seu processamento.

( ) Oferece serviços de segurança entre TCP e aplicações que usam TCP.

( ) Implementa segurança logo acima do TCP na internet.

( ) Inclui mecanismos de protocolo para permitir que dois usuários TCP determinem os mecanismos e serviços de segurança que serão usados.

Os cabos de fibra ótica são utilizados para transmissão de dados em alta velocidade e longa distância. Para isso, a transmissão é feita utilizando-se uma fonte de luz que, convencionalmente, indica que um pulso de luz corresponde a um bit 1 e a ausência de luz corresponde ao bit 0. Conectando-se uma fonte de luz em um lado da fibra e um detector na outra ponta é criado o sistema de transmissão de dados. Esta fonte de luz, utilizada para a sinalização, pode ser composta de diodos emissores de luz (LED) ou lasers semicondutores.

Acerca das propriedades de cada uma das fontes de luz, é correto afirmar que

Avalie as afirmativas referentes a dispositivos de rede de dados.

I – Hubs são dispositivos que trabalham na camada física. Os Hubs não examinam os endereços da camada de enlace. Os quadros que chegam à sua interface são enviados a outras interfaces.

II – Switches são dispositivos que trabalham na camada de física. Porém, quando um quadro chega ao switch, o endereço de destino é extraído e examinado a fim de determinar para onde ele deve ser enviado.

III – Roteadores são dispositivos que trabalham na camada de rede. Os pacotes que chegam para o roteador são analisados e enviados para o software de roteamento, que utiliza o cabeçalho para escolher para qual interface de saída ele será enviado.

Está correto apenas o que se afirma em

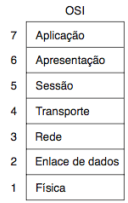

O modelo de referência ISO Open Systems Interconnection (OSI) foi proposto como uma das primeiras iniciativas de padronização internacional dos protocolos usados nas várias camadas de rede. O modelo OSI possui 7 camadas, conforme ilustradas a seguir.

TANEMBAUM, Andrews S. Redes de Computadores. 5. ed. São Paulo: Pearson, 2011

O modelo TCP/IP, assim como o modelo OSI, se baseia em uma pilha de protocolos e também é dividido em camadas. Algumas camadas presentes no modelo OSI estão presentes no modelo TCP/IP. Outras camadas foram suprimidas ou incorporadas em outras funcionalidades.

Qual das camadas abaixo está presente em ambos os modelos?

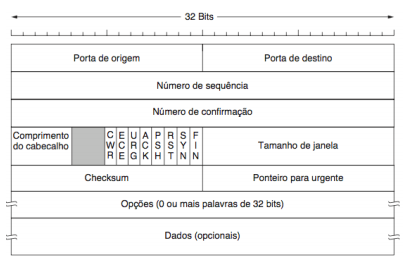

A figura a seguir ilustra o cabeçalho de um importante protocolo de redes, que foi projetado para oferecer um fluxo de bytes fim a fim confiável mesmo se utilizado em uma rede não confiável.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

O cabeçalho ilustrado na figura pertence ao protocolo

A popularização da internet trouxe consigo soluções que facilitaram o acesso aos dados dessa rede mundial. Uma delas consiste na indexação de websites através de um conjunto de caracteres de fácil assimilação. Exemplo: ‘‘http://www.teste.com.br’’.

Esse tipo de endereçamento corresponde a qual camada do modelo Open Systems Interconnection (OSI)?

O banco de dados de um servidor Sistemas de Nomes de Domínio (DNS) possui vários tipos de registros.

O tipo de registro que identifica o nome do host preparado para aceitar mensagens de correio eletrônico é

Avalie as afirmações sobre as características do pacote de segurança Transport Layer Security (TLS).

I. Sua implementação conjunta com o Security Socket Layer (SSL) resultou no que é conhecido como SSL/TLS.

II. Foi criado a partir de uma necessidade de padronizar o SSL.

III. Inclui, em suas versões mais novas, cifras mais fortes, incluindo o Advanced Encryption Standard (AES).

IV. Apesar de surgir como uma alternativa, o TLS ainda é menos seguro que o SSL.

Está correto apenas o que se afirma em

O gerente de Tecnologia da Informação (TI) de uma empresa precisa limitar todo o tráfego de entrada para a rede interna com um firewall. Porém, ele necessita liberar o Hypertext Transfer Protocol (HTTP) sobre Security Socket Layer (SSL) para site interno.

Levando em consideração que o endereço IP do servidor web é 171.10.10.2, pertencente a uma rede de classe C, e que ele utiliza a porta padrão TCP/IP, deve-se elaborar a regra da seguinte forma: liberar todo o tráfego de entrada

Avalie as afirmações sobre algumas caracterísiticas em relação ao protocolo Internet Protocol Security (IPSEC).

I. Apesar de estar na camada de rede, ele é orientado a conexões.

II. Pode ser usado no modo transporte e no modo tunelamento.

III. Possibilita a proteção de todo o tráfego entre um par de hosts.

IV. Os seus serviços se baseiam na criptografia por chave assimétrica.

Está correto apenas o que se afirma em