Questões da Prova UNEMAT - 2018 - UNEMAT - Técnico em Informática

Foram encontradas 20 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

WannaCry, o ransomware que fez o mundo chorar na sexta-feira [12 de maio de 2017].

O WannaCry é o ransomware que colocou boa parte do mundo (incluindo o Brasil) em um caos enorme, paralisando grandes órgãos, como o Ministério Público do Estado de São Paulo (MPSP), o TJSP, o INSS e muitos outros, afetando principalmente a Europa no começo do dia.

Disponível em <https://w w w .tecmundo.com.br/malw are/116652-w annacry-ransomw are-o-mundo-chorar-sexta-feira- 12.html> Acessoem jan. 2018.

Considerando ataques de segurança do tipo Ransomware, analise as asserções a seguir.

I. Ransomware é um tipo de código malicioso que sequestra os dados do usuário armazenados em um equipamento conectado à Internet, removendo seus dados para a nuvem sob domínio do sequestrador, e então é exigido pagamento de resgate (ransom) para devolver os dados para o equipamento do usuário e restabelecer o seu acesso.

II. A infecção pelo Ransomware pode ocorrer e se propagar de diferentes maneiras, podendo ocorrer por meio de anexo de e-mails ou hiperlinks que direcionam o usuário para o código malicioso.

III. O Ransomware/Locker facilita o acesso do usuário aos arquivos infectados e o Ransomware/Crypto descompacta os arquivos e bloqueia o acesso aos dados armazenados no computador infectado.

IV. O usuário deve manter o sistema operacional e os programas instalados atualizados no seu computador, para evitar infecção pelo Ransomware, ter um antivírus instalado, atualizado, e ser cauteloso ao clicar em links ou abrir arquivos.

Sobre a infecção por Ransomware assinale a alternativa que apresenta as afirmações corretas.

Atualmente, raras são as empresas que hospedam seus websites e aplicações de rede em servidores instalados dentro delas mesmas. São utilizados servidores instalados em datacenters que oferecem a estrutura necessária para que os serviços operem de forma confiável. O gerenciamento dos servidores é feito de forma remota através de serviços e protocolos seguros.

Um dos protocolos utilizados para acesso remoto a servidores é o SSH (Secure Shell).

MORIMOTO, Carlos E. Redes guia prático: ampliada e atualizada. 2ª Ed. - Porto Alegre: Sul Editores, 2011. Pags 495 a 505.

MORIMOTO, Carlos E. Servidores Linux: guia prático. Porto Alegre: Sul Editores, 2011. Pags 511 a 550.

Considerando o acesso remoto a servidores rodando sistema operacional Linux, analise as asserções que seguem.

I. O protocolo SSH é nativo de sistemas Linux e por isso não há possibilidade de acesso remoto a partir de sistemas operacionais Windows ou outras plataformas.

II. O SSH utiliza chaves simétricas para fazer a autenticação. Uma Chave pública permite descriptografar dados, enquanto a chave privada permite criptografar esses dados.

III. O Linux permite que as configurações do sistema, instalação de novos programas, atualizações de segurança, instalação de um novo Kernel, possam ser efetuadas em “modo texto”, o que permite configurar o servidor e mantê-lo atualizado remotamente, por meio do protocolo SSH.

IV. O SSH é uma ferramenta que permite administrar máquinas remotamente, transferir arquivos de várias formas diferentes, encapsular outros protocolos, por exemplo: acessar uma sessão do VNC através de um túnel seguro.

A partir das informações acima, assinale a

alternativa que contém as afirmações corretas.

Pharming é uma ameaça de segurança do tipo phishing, que tem o intuito de direcionar o usuário para sites falsos, por meio de alterações no servidor de DNS.

Cartilha de Segurança para Internet, versão 6.0 / CERT.br – São Paulo: Comitê Gestor da Internet no Brasil, 2017.

Considerando este tipo de ataque, analise as asserções a seguir e a relação entre elas.

I. Usuários que informam o endereço URI (Universal Resource Identifier) na barra do navegador evitam ataques do tipo Pharming.

II. Usuários que informam o endereço URL (Universal Resource Locator) na barra do navegador evitam ataques do tipo Pharming.

III. Visando mitigar ameaça do tipo Pharming, o administrador de redes deve instruir o usuário a inspecionar se o certificado se segurança é valido e corresponde a instituição proprietária do site, quando utilizado o protocolo HTTPS.

IV. Quando o usuário acessa o endereço legítimo de um site em seu navegador web, sua requisição será redirecionada, de maneira transparente, para uma página falsa.

Sobre o exposto assinale a alternativa que

apresenta as afirmações corretas.

O modelo de referência OSI (Open Systems Interconnection) desenvolvido pela Organização Internacional de Padronização - ISO (do inglês, International Standardization Organization) estrutura a rede em camadas que determinam diferentes funções, serviços, protocolos e equipamentos. Esses serviços (ou ações) preparam os dados para serem enviados para outro computador através da rede. Cada camada é construída baseada nos padrões e nas atividades definidas pela camada inferior, e por sua vez vai prestar algum serviço à camada imediatamente superior a ela.

TORRES, Gabriel. Redes de Computadores Curso Completo. Rio de Janeiro: Axcel Books, 2001, pág. 33 a 46.

De acordo com o modelo ISO/OSI, as camadas que definem sua estrutura e sequência da mais alta (superior) para a mais baixa (inferior) são, respectivamente:

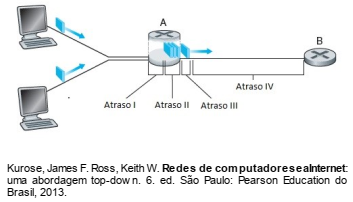

A Internet pode ser vista como uma infraestrutura que fornece serviços a aplicações distribuídas. A figura a seguir ilustra o atraso nodal total que ocorre na comunicação entre dois roteadores (A e B). O atraso nodal total corresponde ao tempo total de transferência de um pacote entre dois pontos diretamente conectados.

Considerando os atrasos ilustrados na figura acima, analise as asserções a seguir.

I. Atraso I é o tempo gasto para examinar o cabeçalho do pacote e determinar para onde direcioná-lo.

II. Atraso II é conhecido como atraso de fila, onde o pacote que chega por último é enviado primeiro.

III. Atraso III é gerado pelo tempo necessário para a propagação dos bits do roteador A até o roteador B.

IV. Atraso IV pode variar de acordo com o meio de transmissão utilizado (metálico, fibra óptica, sem fio, etc.).

Sobre os atrasos ilustrados, assinale a alternativa

que contém as afirmações corretas.