Questões de Concurso Para analista intelectual - informática

Foram encontradas 40 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

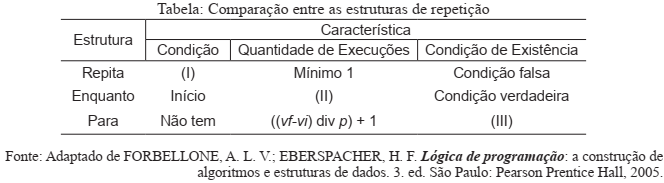

As estruturas de repetição possibilitam a criação de laços de repetição dentro de um algoritmo, os quais ganham esse nome pela sua característica de execução finita em círculos. A tabela, a seguir, apresenta uma comparação entre as estruturas de repetição existentes:

Em que:

v é a variável de controle;

vi é o valor inicial da variável v;

vf é o valor final da variável v;

p é o valor do incremento dado à variável v.

Sabe-se que algumas características da tabela acima foram propositalmente omitidas. Desta forma, os itens (I), (II) e (III) são, respectivamente:

Segundo Morimoto (2009), no CIDR (Classless Inter-Domain Routing) são utilizadas máscaras de tamanho variável, conhecidas como VLSM (Variable Lenght Subnet Mask), que permitem uma flexibilidade significativa na criação das faixas de endereços IPv4. O uso de máscaras de tamanho variável implica trabalhar com endereços binários, pois a divisão pode ser feita em qualquer ponto.

Fonte: MORIMOTO, C. E. Redes: guia prático. 2. ed. Porto Alegre: Sul Editores, 2009, p. 349-350.

Considerando o endereço IP 192.168.7.53/27, podemos afirmar que o “/27”:

Tanto nas recomendações X.800 da ITU-T, quanto na RFC 2828, os ataques à segurança são classificados como ataques passivos e ataques ativos. Um ataque passivo tenta descobrir ou utilizar informações do sistema, mas não afeta seus recursos. Um ataque ativo tenta alterar os recursos do sistema ou afetar sua operação.

Com base na informação, assinale a alternativa correta.

A Computação em Nuvem tem recebido destaque em diversos meios de comunicação, e o mercado tem aderido a esse tipo solução, inclusive, com diversos de seus serviços hospedados na Nuvem.

Com relação a Computação na Nuvem é correto afirmar.