Questões de Concurso Para brde

Foram encontradas 1.201 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere a tabela EMPREGADOS definida abaixo em SQL.

Create table EMPREGADOS

(CODEMP INT PRIMARY KEY,

NOMEEMP VARCHAR(300) NOT NULL UNIQUE,

FUNCAO INT CHECK(FUNCAO BETWEEN 1 AND 5),

SALARIO FLOAT NOT NULL,

DEPTO INT NOT NULL);

Sobre esta tabela, foi definido um índice primário (codemp – chave primária), e dois índices secundários, um sobre nomeemp, e outro sobre funcao.

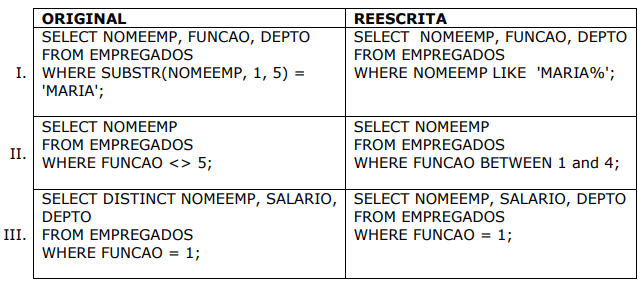

Uma pessoa do desenvolvimento reclamou à DBA que algumas de suas consultas sobre essa tabela estavam muito demoradas, e pediu apoio para melhoria do desempenho. A DBA examinou o plano de execução das consultas e, em vez de uma solução sobre o esquema da base de dados, sugeriu a reescrita das consultas.

Qual, dentre as consultas reescritas, melhorou o desempenho da consulta original porque resultou,

no plano de consulta, em uma operação (mais eficiente) sobre um índice?

set transaction isolation level repeatable read; Select max(salario) from funcionarios; Update funcionarios set salario = salario*10 where salario < (select avg(salario) from funcionarios); commit;

Ao definir esse nível de isolamento para sua transação, o programador está sujeito à ocorrência de problemas de acesso concorrente com outras transações. Analise cada assertiva abaixo, assinalando V, se verdadeira, ou F, se falsa.

( ) Leitura suja. ( ) Leitura não repetitiva. ( ) Registro fantasma.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. Embora a criptografia de chave pública tenha sido usada no passado, hoje ela foi totalmente substituída pela criptografia de chave privada. II. Ataques de canal lateral (em inglês, side-channel attacks ou SCAs) podem obter chaves secretas de criptografia sem usar pesquisa exaustiva e sem conhecer quaisquer detalhes da estrutura da chave. III. Dado um algoritmo de criptografia, quanto maior a chave de criptografia usada, maior a segurança obtida no processo de proteção de dados contra ataques de força bruta.

Quais estão corretas?

Coluna 1 1. Gestão de Capacidade e Desempenho. 2. Gestão de Disponibilidade. 3. Gerenciamento de Implantação. 4. Validação e teste de serviço. 5. Gerenciamento de Continuidade de Serviços.

Coluna 2 ( ) Percentagem de Teste de Aceitação de Serviços não foram aprovadas pelo cliente. ( ) Número de interrupções de serviço. ( ) Tempo de resolução para gargalos de capacidade identificados.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: