Questões de Concurso

Para fcc nível superior

Foram encontradas 94.666 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere o código Typescript que define uma tupla, abaixo.

let x: [...I... ];

x = [2022, false, 'TRT DA 22ª REGIÃO'];

console.log(x);

Para esse código executar corretamente, a lacuna I deve ser preenchida por

<processos> <processo> <numero>00001001120225020061</numero> <ano>2022</ano> </processo> </processos>

Uma representação correta desse bloco usando JSON é

O estágio 1 busca a instrução da memória e a armazena em um buffer até o momento de executá-la. No estágio A ocorre a execução da instrução utilizando os dados. No estágio B ocorre a busca dos operandos na memória ou nos registradores. No estágio C o resultado do processamento é escrito em um registrador. No estágio D ocorre a decodificação da instrução, determinando tipo e operandos.

Os estágios A, B, C e D correspondem, correta e respectivamente, a

stages: - sync - prepare - build-images

...I..: interruptible: true timeout: 90m

workflow: # regras

variables: # variáveis

...II...:

- local: .gitlab/ci/*.gitlab-ci.yml - remote: 'https://gitlab.com/gitlab-org/frontend/-/merge_request_pipelines.yml'

As global keywords I e II correspondem, correta e respectivamente, a

I. O cliente é conectado ao load balancer por meio da conexão HTTPS segura e criptografada e, em seguida, esse load balancer é conectado ao servidor por meio do protocolo HTTP inseguro. O servidor não requer que todos os dados provenientes do lado do cliente sejam criptografados e descriptografados, o que ajuda a reduzir o workload e aumentar a velocidade de carregamento. Os sites com protocolo inseguro são certamente os que não lidam com nenhum dado sensível do usuário.

II. Os dados do cliente ao load balancer e do load balancer ao servidor se mantêm criptografados. O objetivo é verificar os dados para garantir que estejam livres de malware. O processo inclui a descriptografia dos dados recebidos e, em seguida, a inspeção de spyware, vírus e ataques web como DDoS, cross-site forgery, SQL injections etc. Logo após, os dados são novamente criptografados e enviados para o servidor web. Isso pode ser caro devido ao investimento em infraestrutura, mas é útil para os sites que coletam informações confidenciais do usuário.

Os tipos I e II são, correta e respectivamente, SSL

Carlos abre um aplicativo no qual são oferecidas 3 formas de acesso à plataforma: com Google, com Facebook e com E-mail.

Carlos clica no opção “Acessar com Google”. O aplicativo faz uma requisição ao Google Accounts, pedindo uma chave de acesso para consumir um recurso protegido. Quando o Google Accounts recebe o pedido de autorização para acessar um recurso protegido, inicia-se o processo de identificação e autenticação.

Surge a tela do Google para Carlos digitar seu e-mail (@gmail.com), seguida da tela (do Google) para Carlos digitar a senha. Nesse passo, Carlos identifica-se, autentica-se e consente que o aplicativo acesse os recursos protegidos em seu nome. Então, o Google Accounts emite um access token (chave de acesso) para o aplicativo, que poderá acessar os recursos protegidos.

Nessa situação, que ilustra o funcionamento inicial do OAuth2 (RFC 6749), o Google Accounts é o ...I... , Carlos é o ...II... e o aplicativo é o ...III... .

Os roles que preenchem, correta e respectivamente, as lacunas I, II e III são:

DROP TABLE ....I... TRTContatos; CREATE TABLE TRTContatos ( cod serial PRIMARY KEY, orgao VARCHAR(255) NOT NULL, email VARCHAR(255) NOT NULL, descricao VARCHAR(255)

);

INSERT INTO TRTContatos (orgao, email)

VALUES ('Ouvidoria','[email protected]:'), ('Escola Judicial','[email protected]'), ('Corregedoria','[email protected]')

....II....;

É correto afirmar que

CodCidade Jurisdicao 32 Picos 11 Teresina 21 Parnaíba 17 Teresina 33 Picos 25 Parnaíba

Para que as cidades cujos CodCidade comecem com 2 tenham a Jurisdicao alterada de Parnaíba para Teresina, deve-se utilizar o seguinte comando PL/SQL:

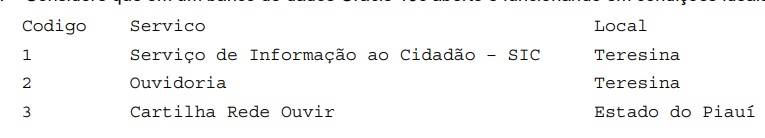

Para atualizar e mostrar os termos Teresina para TRT-22 do campo Local, deve-se utilizar o seguinte comando PL/SQL:

I. Uma empresa monitora e coleta dados em tempo real de mais de 1.000 veículos de divulgação, 100 mil blogs e das principais redes sociais do mundo. Utiliza um método capaz de identificar e segmentar grupos de eleitores a favor ou contra determinado assunto, de acordo com o interesse do cliente.

II. A partir de uma base de dados na qual são identificadas pessoas que estão fumando e pessoas que não estão fumando, são formados dois subconjuntos disjuntos: a base de treino (contendo 70% dos dados originais) e a base de teste (contendo o restante dos dados originais, 30%). Em seguida, a base de treino é submetida ao modelo para que seus parâmetros sejam calibrados e, após esta etapa, ocorre a predição de classes.

III. O sistema de recomendação de um site de comércio eletrônico monitora todos os itens vendidos e, quando um cliente está realizando uma compra, apresenta para ele itens semelhantes frequentemente comprados juntos.

Os itens I, II e III, são exemplos, respectivamente, de métodos

I. Positivo corretamente sobre o total que de fato era positivo. II. Negativo corretamente sobre o total que de fato era negativo. III. Positivo sobre o total que de fato era negativo. IV. Negativo sobre o total que de fato era positivo.

Os itens de I a IV correspondem, correta e respectivamente, a

I. Indenização por demissão de servidores ou empregados.

II. Relativas a incentivos à demissão voluntária.

III. Horas extras.

IV. Contratos de terceirização de mão de obra que se referem à substituição de servidores.

Nos termos previstos na Lei Complementar 101/2000, entende-se como despesa com pessoal o constante em