Questões da Prova FCC - 2014 - SABESP - Técnico em Gestão - Informática

Foram encontradas 48 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As áreas I e II são, respectivamente:

I. Um PCN deve conter a escala de prioridade dos aplicativos, de acordo com seu grau de interferência nos resultados ope- racionais e financeiros da organização. Quanto menos o aplicativo influenciar na capacidade de funcionamento da organização, na sua situação econômica e na sua imagem, mais crítico ele será.

II. Podem ser consideradas como formas de garantir a eficácia do PCN: treinamento e conscientização das pessoas envolvidas, testes periódicos integrais e parciais do Plano e processo de manutenção contínua.

III. É comum que, em determinadas situações de anormalidade, o PCN preveja a possibilidade de fornecimento de serviços temporários ou com restrições, que, pelo menos, supram as necessidades imediatas e mais críticas.

IV. A organização que institui um PCN passa a possuir todos os requisitos de segurança necessários e suficientes para que os aspectos CID (Confiabilidade, Integridade e Disponibilidade) da informação sejam preservados durante todo o tempo.

Está correto o que se afirma APENAS em

I. Comodo, ZoneAlarmFree, BitDefender, Kaspersky Internet Security.

II. MS Security Essentials, Avira, Avast, MX One.

III. Adblock, K9 Web Protection, AntiPornNow, DNS Angel.

IV. Rootkit, spyware, keylogging, trojan.

A associação correta entre as ferramentas e tipos listados acima e a categoria mais adequada a que pertencem é expressa em:

Considerando as informações do texto acima, pode-se afirmar que trata-se de

e utiliza criptografia

e utiliza criptografia

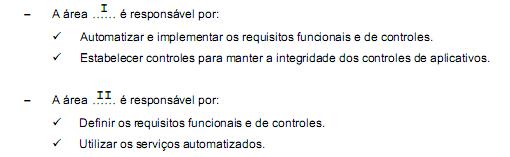

As lacunas I e II são correta e, respectivamente preenchidas com