Questões da Prova FCC - 2014 - TRF - 3ª REGIÃO - Analista Judiciário - Informática

Foram encontradas 48 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

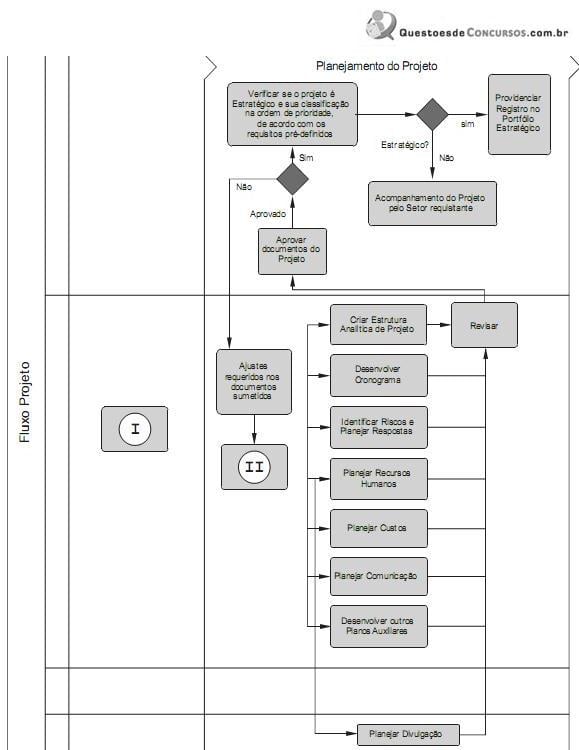

Neste fluxo de processos de Planejamento, as caixas I e II referem-se, respectivamente, a:

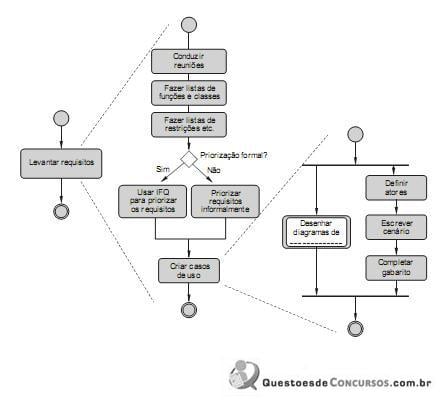

O diagrama e a lacuna da caixa em branco referem-se, respectivamente, aos diagramas UML de

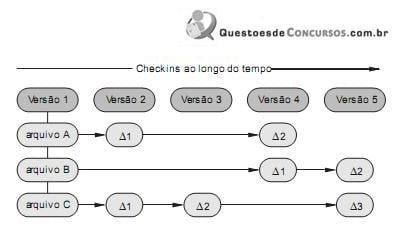

Considere a figura acima e analise as seguintes afirmativas sobre gerência de configuração e mudanças:

I. A figura sugere que cada vez que se modifica o projeto, a ferramenta registra o estado dos arquivos e armazena uma referência para essa captura. Se um dos arquivos não sofre alteração, seu estado não é alterado, apenas é criado um link para a versão anterior que já foi armazenada.

II. Um Sistema de Controle de Versões (SCV) combina procedimentos e ferramentas para gerir diferentes versões de objetos de configuração que são criados durante o processo de software. Um SCV implementa ou está ligado a um banco de dados de projeto (repositório) que guarda os objetos de configuração relevantes.

III. Um repositório de gestão de configuração de software é um conjunto de estruturas de dados que permite a uma equipe de software gerir as modificações de modo efetivo. Propicia funções que impedem que as informações sejam compartilhadas entre vários desenvolvedores para garantir a integridade dos dados, porém não consegue detectar diferenças entre arquivos binários.

Está correto o que consta APENAS em

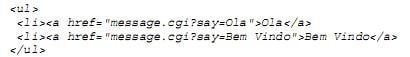

Se a mensagem for simplesmente exibida ao usuário sem efetuar a validação (escaping), a seguinte URL poderia ser criada:

Causando um problema de vulnerabilidade conhecido como

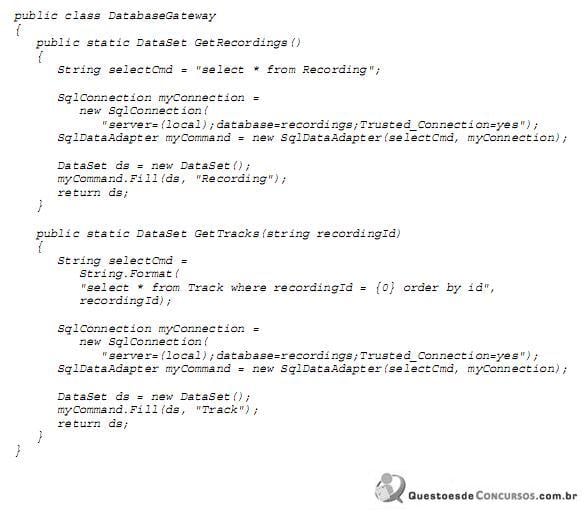

Em relação ao design pattern MVC, é correto dizer que esta classe descreve operações do