Questões da Prova CESPE - 2010 - INMETRO - Pesquisador Tecnologista - Metrologia em Informática

Foram encontradas 60 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

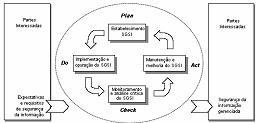

A figura acima, obtida da norma ABNT NBR ISO/IEC 27001:2006, apresenta um modelo sistêmico de funcionamento de um sistema de gestão de segurança da informação (SGSI). Considerando que o escopo no qual o SGSI seja implementado compreenda toda a organização, assinale a opção correta a respeito dos conceitos de segurança.

Tendo por referência essas informações, assinale a opção correta acerca de técnicas de criptografia.

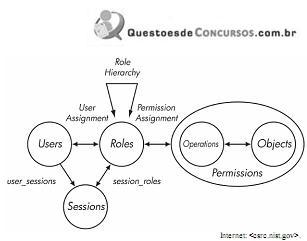

Considerando a figura acima, que apresenta de forma simplificada um modelo de controle de acesso RBAC (role based-acess control), assinale a opção correta acerca dos conceitos de autorização, controle de acesso, RBAC e ACLs.

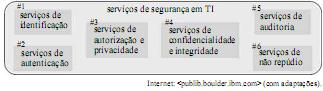

Considerando a figura acima, que apresenta um conjunto de serviços de segurança de TI, numerados de #1 a #6, assinale a opção correta acerca desses serviços e de suas relações com mecanismos e políticas de segurança.

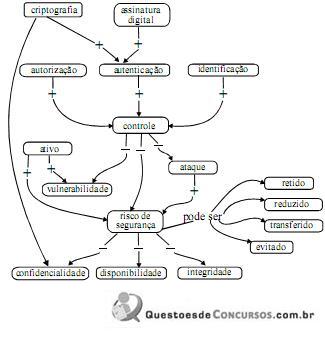

Tendo como referência o diagrama acima, assinale a opção que apresenta uma proposta de influências entre conceitos de domínio de gestão da segurança da informação.