Questões de Concurso

Sobre noções de informática para consulplan

Foram encontradas 581 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Códigos maliciosos (malwares) são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas em um computador.

O programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim é conhecido como:

Para a questão abaixo, considere que o navegador é o Mozilla Firefox na versão 50.0 configurado com o idioma Português Brasil. A configuração “bloqueio de conteúdo misto” foi desativada manualmente.

Quando um site é digitado na barra de endereço do browser, pode ser observado o “botão de identidade do site” localizado à esquerda do endereço, representado pelo símbolo de um cadeado. A funcionalidade desse botão é indicar ao usuário de forma rápida se a conexão com o site visualizado é criptografada e segura.

Considere as seguintes afirmativas sobre os estados do

botão de identidade do site:

I. O cadeado na cor azul, indica que o usuário está realmente conectado ao website cujo endereço é exibido na barra de endereço; a conexão não foi interceptada.

II. O cadeado cinza com um triângulo de alerta amarelo, indica que a conexão entre o Firefox e o site é parcialmente criptografada e não impede a espionagem.

III. O Cadeado preto com um traço vermelho, indica que a conexão entre o Firefox e o site é apenas parcialmente criptografada e não previne contra espionagem ou ataque man-in-the-middle.

Está(ão) correto(s) o que se afirma somente em

Para a questão abaixo, considere que o navegador é o Mozilla Firefox na versão 50.0 configurado com o idioma Português Brasil.

Os Plugins são partes do software que desempenham tarefas que o navegador não foi projetado para executar. Um exemplo clássico é o plugin do Adobe Flash Player que é utilizado para a visualização de vídeos e animações no Browser.

O navegador permite o gerenciamento dos plugins instalados através das suas configurações. Nesse contexto considere a seguinte situação hipotética:

“Um usuário possui o plugin do Adobe Flash Player”

instalado no seu Browser, porém em um determinado

dia ele necessitou desativar o plugin em questão”. Pode-se

afirmar que o procedimento correto para realizar essa

ação é clicar no botão de menu  e selecionar

e selecionar

No Sistema Operacional Microsoft Windows 7 (Configuração Padrão – Idioma Português Brasil), o gerenciador de tarefas é um recurso amplamente utilizado para iniciar ou encerrar processos e monitorar de forma dinâmica o desempenho do computador. Uma das formas de acionar esse recurso é através das teclas de atalho Ctrl + Alt + Delete seguido da seleção da opção “Iniciar Gerenciador de Tarefas”.

São guias disponíveis na tela que representa o Gerenciador de Tarefas, EXCETO:

Considere as seguintes afirmativas sobre teclas de atalho no Sistema Operacional Microsoft Windows 7 (Configuração Padrão – Idioma Português do Brasil).

I. A tecla do logotipo do Windows + B pode ser utilizada para bloquear o computador ou trocar de usuário.

II. A tecla do logotipo do Windows + A pode ser utilizada para exibir a área de trabalho.

III. As teclas Ctrl + Shift + Esc pode ser utilizada para abrir o gerenciador de tarefas.

Está(ão) correto(s) o que se afirma somente em:

+ L.

+ L. + F.

+ F. + E.

+ E.  + M.

+ M.  + P.

+ P.Malware são programas criados com o intuito de prejudicar usuários e sistemas de informação. Sobre os vários tipos de malware, relacione adequadamente as colunas a seguir.

( ) Hijacker.

( ) Key logger.

( ) Vírus.

( ) Worm.

( ) Cavalo de Troia (Trojan).

( ) Sniffer.

( ) Backdoor.

1. É um programa de computador do tipo spyware cuja finalidade é monitorar tudo o que a vítima digita, a fim de descobrir dados pessoais ou sigilosos.

2. Não infectam outros arquivos. Normalmente é um arquivo executável, recebido de forma inofensiva, que executa suas próprias funções, bem como outras operações sem o conhecimento do usuário.

3. São cavalos de Troia que modificam a página inicial do navegador.

4. São programas que capturam quadros nas comunicações em uma rede local, armazenando tais quadros para que possam ser analisados posteriormente por quem o instalou.

5. É um programa que induz uma “brecha” de segurança intencionalmente colocada no micro da vítima para permitir que tenha sempre uma porta aberta para o invasor poder voltar àquele micro.

6. É um programa (ou parte de um programa) de computador, normalmente com intenções prejudiciais, que insere cópias de si mesmo em outros programas e/ou arquivos de um computador, se tornando parte destes.

7. É um programa capaz de se propagar automaticamente através de várias estruturas de redes (como e-mail, web,

bate-papo, compartilhamento de arquivos em redes locais etc.), enviando cópias de si mesmo de computador para

computador.

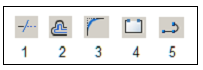

As figuras a seguir ilustram cinco funções do AutoCAD.

Elas correspondem, respectivamente:

“O certificado digital ICP-Brasil funciona como uma identidade virtual que permite a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos, como a web.”

(Sítio do Instituto Nacional de Tecnologia da Informação. Disponível em: http://www.iti.gov.br/certificacao-digital/o-que-e.)

Referente à certificação digital, assinale a alternativa correta.

Analise as seguintes afirmativas sobre funções na ferramenta Microsoft Office Excel 2007 (configuração padrão).

I. A função SOMA é utilizada para somar todos valores as células especificadas por um determinado critério ou condição.

II. A função TRUNCAR arredonda um número até uma quantidade especificada de dígitos.

III. A função INT arredonda um número para baixo até o número inteiro mais próximo.

Está(ão) correta(s) apenas a(s) afirmativa(s)

Analise as afirmativas sobre a ferramenta Microsoft Office Word 2007 (configuração padrão).

I. O recurso de espaçamento entre linhas está localizado no grupo Estilo da guia Início.

II. O recurso caixa de texto está localizado no grupo Texto da guia Inserir.

III. O recurso ortografia e gramática está localizado no grupo Revisão de Texto da guia Revisão.

Está(ão) correta(s) apenas a(s) afirmativa(s)

Considerando a ferramenta em questão, é correto afirmar que o recurso Localizar está disponível no grupo

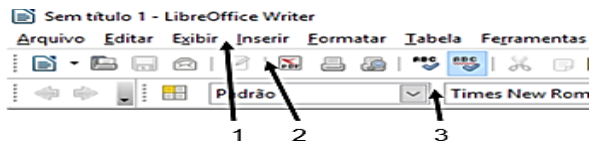

Assinale a alternativa correta quanto aos nomes dos componentes identificados.